GandCrab勒索病毒分析处置手册

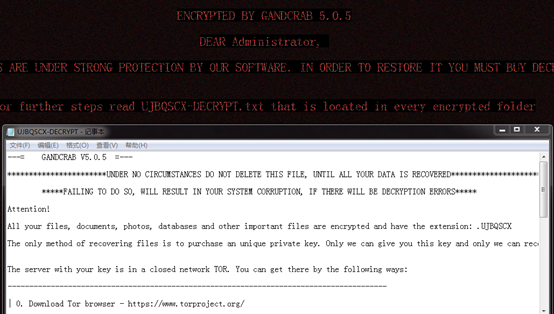

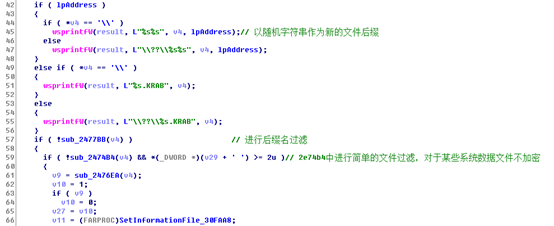

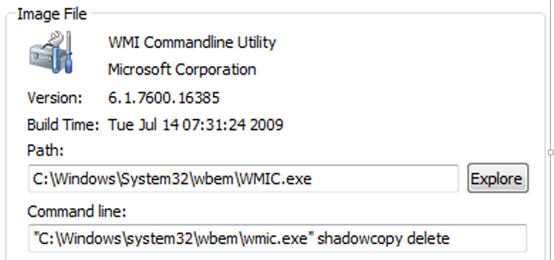

GandCrab勒索病毒于2018年1月面世以来,短短一年内历经多次版本更新,目前最新的版本为V5。该病毒利用多种方式对企业网络进行攻击传播,受感染主机上的数据库、文档、图片、压缩包等文件将被加密,若没有相应数据或文件的备份,将会影响业务的正常运行。从今年9月份V5版本面世以来,GandCrab出现了包括了5.0、5.0.2、5.0.3、5.0.4以及最新的5.0.5多个版本的变种。病毒采用Salsa20和RSA-2048算法对文件进行加密,并修改文件后缀为.GDCB、.GRAB、.KRAB或5-10位随机字母,勒索信息文件为GDCB-DECRYPT.txt、KRAB-DECRYPT.txt、[5-10随机字母]-DECRYPT.html\txt,并将感染主机桌面背景替换为勒索信息图片。

病毒分析

传播方式

GandCrab病毒家族主要通过RDP暴力破解、钓鱼邮件、捆绑恶意软件、僵尸网络以及漏洞利用传播。病毒本身不具有蠕虫传播能力,但会通过枚举方式对网络共享资源进行加密,同时攻击者往往还会通过内网人工渗透方式,利用口令提取、端口扫描、口令爆破等手段对其他主机进行攻击并植入该病毒。

影响范围

Windows系统

近期版本变更

5.0:

第一个版本中,需要调用xpsprint.dll,但该文件在Windows Vista和XP中不存在,因此无法在上述系统中运行。

第二个版本不再使用固定的.CRAB或.KRAB加密后缀名,而是5个字母的随机后缀名。

5.0.1:

此版本修复了一些程序内部错误,但没有进行其他重大更改。

5.0.2:

此版本将随机扩展名长度从5个字符更改为10个字符,并修复了一些内部错误。

5.0.3:

此版本会通过释放名为wermgr.exe的恶意程序来执行加密操作。

5.0.4:

修复了不能在Windows Vista和XP系统中运行的错误,硬编码了一张人像图片,并在病毒运行时释放到磁盘中。

版本5.0.5:

更换了加密密钥,以对抗Bitdefender等厂商提供的解密工具。

病毒行为

- 结束以下进程,其中包括数据库、office套件、游戏客户端等:

|

1 |

mysqld.exe、mysqld-nt.exe、mysqld-opt.exe、dbeng50.exe、sqbcoreservice.exe、excel.exe、infopath.exe、msaccess.exe、mspub.exe、onenote.exe、outlook.exe、powerpnt.exe、steam.exe、sqlservr.exe、thebat.exe、thebat64.exe、thunderbird.exe、visio.exe、winword.exe、wordpad.exe |

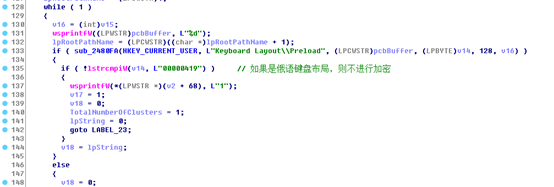

- 检测键盘布局,对指定语言区域主机不进行加密,如俄罗斯,但不包含中国。

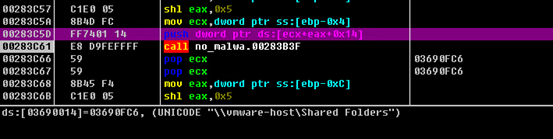

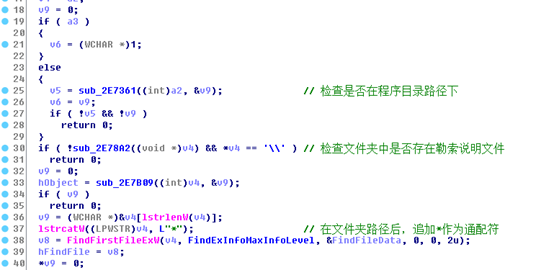

- 遍历本地磁盘及网络共享资源,加密除白名单以外的所有文件,并生成勒索信息文件,其中白名单包括文件扩展名、系统目录及系统文件(加白名单详见附录)。

获取网络磁盘:

目录遍历:

加密白名单:

文件加密:

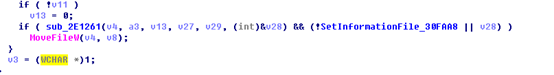

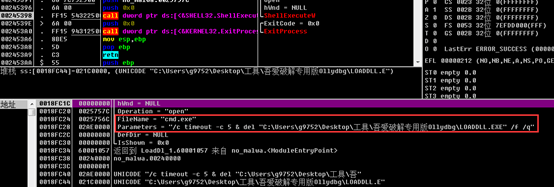

- 调用系统命令(exe shadowcopy delete),从磁盘删除用于备份的卷影副本。

- 修改当前用户桌面背景为勒索信息图片,其中还包括病毒版本信息。

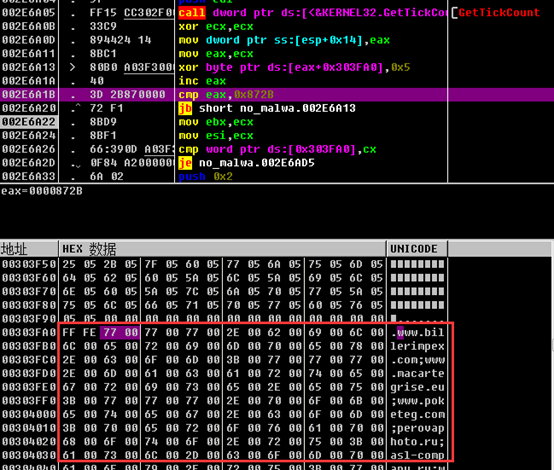

- 修改桌面背景后,开始访问指定域名的80及443端口(完整域名列表见附录)。

- 整个加密过程完成后,执行自删除操作。

处置方案

检测方法

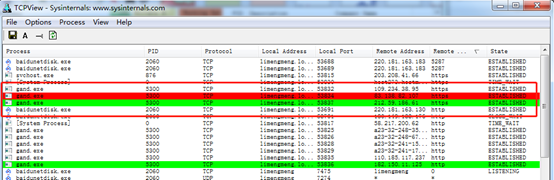

网络层:

- 通过出口防火墙或其他类似安全设备,对以下域名/IP的请求进行检测,以发现其他感染主机(完整域名列表见附录)。

| 域名 | 域名解析IP |

| www.2mmotorsport.biz | 78.46.77.98 |

| www.billerimpex.com | 217.160.0.234 |

| www.bizziniinfissi.com | 74.220.215.73 |

| www.fliptray.biz | 109.234.38.95 |

| www.haargenau.biz | 217.26.53.161 |

| www.holzbock.biz | 136.243.13.215 |

| www.hotelweisshorn.com | 212.59.186.61 |

| www.macartegrise.eu | 52.29.192.136 |

| www.pizcam.com | 192.185.159.253 |

| www.swisswellness.com | 83.138.82.107 |

| www.whitepod.com | 83.166.138.7 |

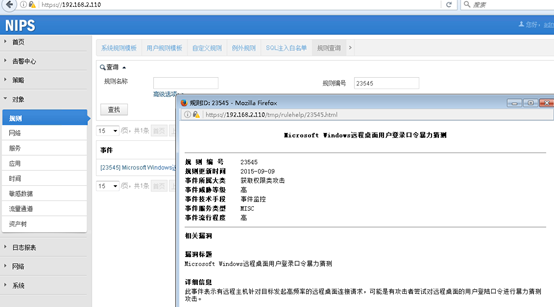

- 通过网络入侵防护系统(IPS),对口令爆破行为进行检测阻断。绿盟科技IPS(6.10.18832/5.6.9.18832),支持RDP口令破解行为的检测,相应监测规则为:[23545] Microsoft Windows远程桌面用户登录口令暴力猜测。

主机层:

检查桌面背景是否被更改为勒索信息图片;

查看是否存在相关加密文件,如:5-10随机字母后缀文件;

查看磁盘根目录是否存在勒索信息文件,如:[5-10随机字母]-DECRYPT.txt。

清理方案

GandCrab在执行完文件加密后会进行自删除,不会驻留系统,也不会添加自启动相关注册表项目。

如文件加密过程还未完成,病毒进程将不会退出,可使用进程管理工具(如Process Explorer)查看是否有可疑进程,并及时结束,以终止文件加密,减少损失。

文件解密

据悉,10月16日,某叙利亚用户在twitter上抗议GandCrab加密了他的文件,由于无力支付高额赎金,他再也无法看到因战争丧生的小儿子照片,此事件经媒体发酵后,相关黑客对此事做出了道歉,并公布了叙利亚地区之前版本的解密密钥。

解密秘钥公开后,多个安全厂商相继发布了解密工具,但为了对抗解密工具,病毒开发者迅速于10月26日发布了5.0.5版本。

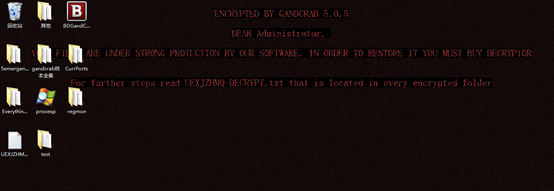

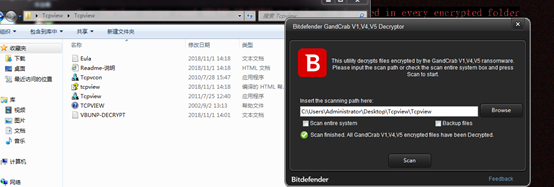

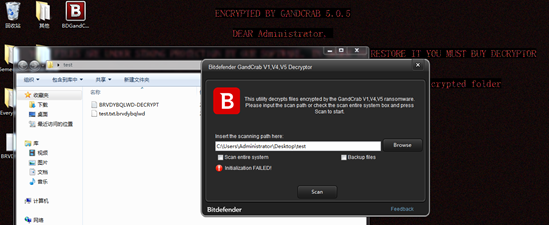

10月25日,Bitdefender发布了解密工具BDGandCrabDecryptTool,下载地址:

https://labs.bitdefender.com/wp-content/uploads/downloads/gandcrab-removal-tool-v1-v4-v5/

该工具会通过在线向其服务器提交加密ID,从而获取可用的解密私钥( RSA-2048)。经测试,该工具可解密部分5.0.5以前版本的加密文件。

使用BDGandCrabDecryptTool解密5.0.4版本加密文件,解密成功:

使用BDGandCrabDecryptTool解密最新5.0.5版本加密文件,解密失败:

防护方案

防护建议

- 尽量避免RDP端口对外开放,利用IPS、防火墙等设备对RDP端口进行防护;

- 开启windows系统防火墙,通过ACL等方式,对RDP及SMB服务访问进行加固;

- 通过windows组策略配置账户锁定策略,对短时间内连续登陆失败的账户进行锁定;

- 加强主机账户口令复杂度及修改周期管理,并尽量避免出现通用或规律口令的情况;

- 修改系统管理员默认用户名,避免使用admin、administrator、test等常见用户名;

- 安装具备自保护的防病毒软件,防止被黑客退出或结束进程,并及时更新病毒库;

- 加强企业员工安全意识培训,不轻易打开陌生邮件或运行来历不明的程序;

- 及时更新操作系统及其他应用的高危漏洞安全补丁;

- 定时对重要业务数据进行备份,防止数据破坏或丢失。

产品防护方案

可采用NIPS对RDP爆破进行防护,对应规则为[23545] Microsoft Windows远程桌面用户登录口令暴力猜测。

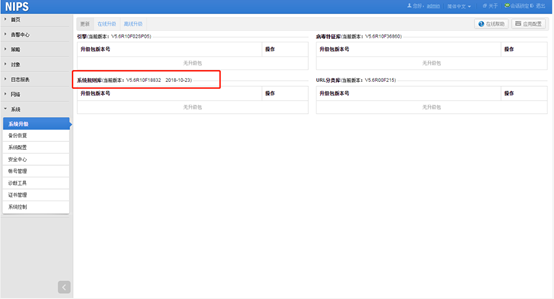

1、更新IPS规则库版本

IPS规则库版本号在5.6.10.18832、5.6.9.18832以上版本可以检测非3389端口的RDP爆破。可通过在线升级或离线升级的方式升级到新版本规则库。

系统规则库版本可在系统中查看:

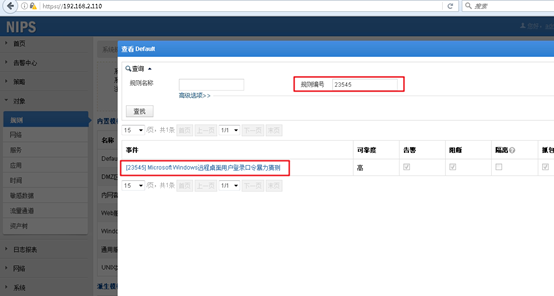

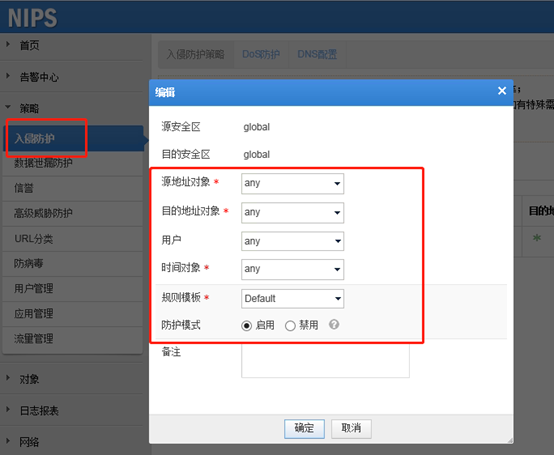

2、配置入侵防护策略

针对RDP爆破检测规则号为:[23545] Microsoft Windows远程桌面用户登录口令暴力猜测。

该规则默认已包含在Default规则模板中

入侵防护策略中,配置一条地址为any到any规则模板为default的入侵检测策略表示对现网所有ip资产的所有安全事件进行检测。

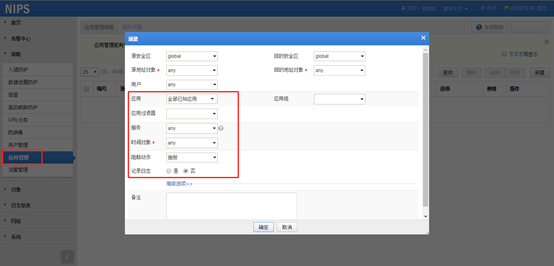

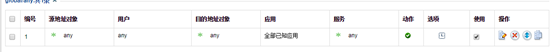

3、配置应用管理策略

针对RDP暴力破解事件,必须配置应用管理策略,建议此策略做常规配置。

配置一条地址为any到any应用模板为“全部已知应用”的应用管理策略,表示对现网所有ip资产的所有已知应用的使用情况进行全检测。

注:

A、针对rdp暴力破解事件的检测必须配置应用管理策略

B、如果用户对应用管理日志不关注或者此块导致日志量太大,可以关闭日志记录,不影响对RDP暴力破解事件的检测。

4、同时在系统配置中,还可对检测频率进行调整,相关参数如下:

merger_time //归并参数,默认3600s,代表3600s内同源同目的的同事件只显示一次

violence_guess_check_level //开启或关闭爆破检测

violence_guess_limit_count //单位时间内爆破次数

violence_guess_limit_time //检测的单位时间(秒)

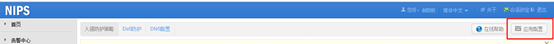

5、点击右上角的“应用配置”或重启引擎,使配置生效即可。

附录A 病毒样本信息

| 5.0 | md5 | 07fadb006486953439ce0092651fd7a6 |

| sha1 | e42431d37561cc695de03b85e8e99c9e31321742 | |

| sha2 | d77378dcc42b912e514d3bd4466cdda050dda9b57799a6c97f70e8489dd8c | |

| 5.0.3 | md5 | 95557a29de4b70a25ce62a03472be684 |

| sha1 | 5baabf2869278e60d4c4f236b832bffddd6cf969 | |

| sha2 | 49b769536224f160b6087dc866edf6445531c6136ab76b9d5079ce622b043200 | |

| 5.0.4 | md5 | 335859768d9a489eab3e3cbd157fb98f |

| sha1 | 18c379b521788fc610623129ec3960de0f15f19d | |

| sha2 | 9b5b364a32c759ada38bdc4cbfaad3ed8dc333f87796e27eef52a96d43c821a2 | |

| 5.0.5 | md5 | c805528f6844d7caf5793c025b56f67d |

| sha1 | 39efa47a0257ff3f6239838529e1cab84f7864c6 | |

| sha2 | a81d350afaf97cc038b3f20b46d4757150d7854df5e56780326f91bc7d4fd215 |

附录B 加密白名单

后缀名白名单:

|

1 |

.ani .cab .cpl.cur .diagcab .diagpkg .dll .drv .lock .hlp .ldf .icl .icns .ico .ics .lnk .key.idx .mod .mpa .msc .msp .msstyles .msu.nomedia .ocx .prf .rom.rtp .scr .shs .spl .sys .theme.themepack .exe.bat .cmd .gandcrab .KRAB .CRAB |

系统目录白名单:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

\ProgramData\ \IETldCache\ \Boot\ \Program Files\ \Tor Browser\ \All Users\ \Local Settings\ \Windows\ |

系统文件白名单:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

desktop.ini autorun.inf ntuser.dat iconcache.db bootsect.bak boot.ini ntuser.dat.log thumbs.db |

附录C 对外访问域名名单