【无线安全】浅谈WLAN安全防护

随着技术的成熟以及移动互联网应用的发展,WLAN如今已成为主流互联网高速接入技术之一。但在WLAN业务系统日渐壮大的同时,也不断暴露出各种安全问题,本文从设备、网络、业务等层次针对WLAN业务系统所面临的安全威胁进行分析,并对部分业务安全问题提出了目前的解决方案。

随着Internet的迅猛发展,以及便携电脑、智能手机等移动智能终端的使用日益频繁,以无线信道作为传输媒介的无线局域网(WLAN)技术给用户提供了有线网络无可比拟的可移动、漫游的便利。无线局域网最通用的标准是IEEE定义的 802.11系列标准,早期应用定位于家庭、企业内部以及运营商铺设的热点地区,比如机场、写字楼、咖啡厅等。

WLAN 安全接入标准

无线网络WLAN安全接入标准,大致有三种,分别是WEP、WPA和WAPI。

WEP(Wired Equivalent Privacy)

WEP(Wired Equivalent Privacy)是802.11b采用的安全标准,用于提供一种加密机制,保护数据链路层的安全,使无线网络WLAN的数据传输安全达到与有线LAN相同的级别。WEP采用RC4算法实现对称加密。通过预置在AP和无线网卡间共享密钥。在通信时,WEP标准要求传输程序创建一个特定于数据包的初始化向量(IV),将其与预置密钥相组合,生成用于数据包加密的加密密钥。接收程序接收此初始化向量,并将其与本地预置密钥相结合,恢复出加密密钥。

WEP允许40bit长的密钥,这对于大部分应用而言都太短。同时,WEP不支持自动更换密钥,所有密钥必须手动重设,这导致了相同密钥的长期重复使用。第三,尽管使用了初始化向量,但初始化向量被明文传递,并且允许在5个小时内重复使用,对加强密钥强度并无作用。此外,WEP中采用的RC4算法被证明是存在漏洞的。综上,密钥设置的局限性和算法本身的不足使得WEP存在较明显的安全缺陷,WEP提供的安全保护效果,只能被定义为“聊胜于无”。

WPA (Wi-Fi Protected Access)

WPA(Wi-Fi Protected Access)是保护Wi-Fi登录安全的装置。它分为WPA和WPA2两个版本,是WEP的升级版本,针对WEP的几个缺点进行了弥补。是802.11i的组成部分,在802.11i没有完备之前,是802.11i的临时替代版本。

不同于WEP,WPA同时提供加密和认证。它保证了数据链路层的安全,同时保证了只有授权用户才可以访问无线网络WLAN。WPA采用TKIP协议(Temporal Key Integrity Protocol)作为加密协议,该协议提供密钥重置机制,并且增强了密钥的有效长度,通过这些方法弥补了WEP协议的不足。认证可采取两种方法,一种采用802.11x协议方式,一种采用预置密钥PSK方式。

WAPI (WLAN Authentication and PrivacyInfrastructure)

WAPI(WLAN Authentication and Privacy Infrastructure)是我国自主研发并大力推行的无线WLAN安全规范,它通过了IEEE(注意,不是Wi-Fi)认证和授权,是一种认证和私密性保护协议,其作用类似于802.11b中的WEP,但是能提供更加完善的安全保护。WAPI采用非对称(椭圆曲线密码)和对称密码体制(分组密码)相结合的方法实现安全保护,实现了设备的身份鉴别、链路验证、访问控制和用户信息在无线传输状态下的加密保护。

WAPI除实现移动终端和AP之间的相互认证之外,还可以实现移动网络对移动终端及AP的认证。同时,AP和移动终端证书的验证交给AS完成,一方面减少了MT和AP的电量消耗,另一方面为MT和AP使用不同颁发者颁发的公钥证书提供了可能。

WLAN 系统面临安全风险和问题

进入阶段

- WPA/WPA2及WEP标准安全性:目前主流的WPA-PSK类型的无线网络可利用PSK+ssid先生成PMK,然后结合握手包中的客户端MAC、AP的BSSID、A-NONCE、S-NONCE计算PTK,再加上原始的报文数据算出MIC并与AP发送的MIC比较的方式进行暴力破解,这一方法被称为字典跑包。另外一种较为主流的破解方式为PIN码破解,也被称为WPS破解,主要原理为利用WPS存在的安全问题,通过PIN码可以直接提取密码。而PIN码是一个8位的整数,破解过程时间比较短。WPS PIN码的第8位数是一个校验和,因此黑客只需计算前7位数。另外前7位中的前四位和后三位分开认证。所以破解pin码最多只需要1万次尝试,顺利的情况下在3小时左右。而WEP由于自身设计缺陷,早已在2003年被Wi-Fi Protected Access (WPA) 淘汰,又在2004年由完整的 IEEE 802.11i 标准(又称为 WPA2)所取代,但现网中仍有部分老旧设备仍使用简单的WEP标准提供服务。

Fake AP:Fake AP在维基百科共有两种释义,其一是honeypot,利用非法ap吸引用户接入,并盗取信息;另一种是rouge ap,黑客利用rouge ap非法进入内网。黑客在利用Fake AP后可以轻易得到客户WLAN系统的密钥,为后续数据拦截、盗取资源等行为提供极大便利。

配置缺陷:由于许多企业并没有启用认证系统,或者是在WLAN认证Portal页面的密码登录部分未设置验证码等机制,这些配置上的缺陷也会导致密码被暴力破解。

密码共享:随着Wi-Fi万能钥匙等产品的流行泛滥,许多未启用认证系统的企业面临着WLAN密码分秒被破解的窘境,企业内网公然暴露在入侵者面前。

攻击阶段

- 设备漏洞:WLAN系统设备自身存在的安全漏洞、脆弱性,可被利用控制操纵WLAN设备,进而影响WLAN业务的正常使用。如果未采用详细的访问策略进行控制的话,用户在接入WLAN网络后,可访问这些设备。一般AP设备安全防护较差,若存在弱口令或缺省口令,被恶意攻击者控制后可修改配置或关闭设备,导致设备无法正常使用。AC等设备存在的一些漏洞(比如任意配置文件下载漏洞)也可导致账号密码、IP路由等信息泄露,进而影响系统的安全运行。

- 跳板攻击:WLAN设备管理IP地址段与普通WLAN用户IP地址段未做有效隔离,导致WLAN设备易被攻击控制,AC可从任意地址登录,攻击者可利用扫描软件对设备进行暴力密码扫描。

- 地址欺骗和会话拦截:由于11无线局域网对数据帧不进行认证操作,攻击者可以通过欺骗帧去重定向数据流和使ARP表变得混乱,通过非常简单的方法,攻击者可以轻易获得网络中站点的MAC地址,这些地址可以被用来恶意攻击时使用。除攻击者通过欺骗帧进行攻击外,攻击者还可以通过截获会话帧发现AP中存在的认证缺陷,通过监测AP发出的广播帧发现AP的存在。然而,由于802.11没有要求AP必须证明自己真是一个AP,攻击者很容易装扮成AP进入网络,通过这样的AP,攻击者可以进一步获取认证身份信息从而进入网络。在没有采用802.11i对每一个802.11 MAC帧进行认证的技术前,通过会话拦截实现的网络入侵是无法避免的。

高级入侵阶段

- 高级入侵:一旦攻击者进入无线网络,它将成为进一步入侵其他系统的起点。很多网络都有一套经过精心设置的安全设备作为网络的外壳,以防止非法攻击,但是在外壳保护的网络内部确是非常的脆弱容易受到攻击的。无线网络可以通过简单配置就可快速地接入网络主干,但这样会使网络暴露在攻击者面前。即使有一定边界安全设备的网络,同样也会使网络暴露出来从而遭到进一步入侵。

WLAN系统安全防护

针对上述安全风险,为确保WLAN系统正常运行,应全面梳理WLAN业务的数据流与控制流,在各个环节、各个层面做好基本安全防护。

接入防护

接入防护是确保WLAN系统的所有设备安全运行最基本的保障。AP被控制可能会导致用户根本无法接入;AC被控制将影响AC所管理的所有AP设备,导致大量用户无法正常接入,并有可能将用户引入攻击者设计的Portal页面;RADIUS被控制影响用户的管理;网络设备被控制将影响网络访问;RADIUS、Portal出现问题影响用户的认证与计费;网管设备出现问题导致被管对象运行异常,甚至会导致攻击者从外网进入内网,进而发起更深层次的攻击。所以列出如下几点建议对WLAN接入防护进行加固:

- WLAN系统相关设备设置复杂的口令;

- 对于开启SNMP协议的设备应设置复杂的通信字,除非必要不开启具有写权限的通信字,并对可访问地址进行严格限制;

- 采用端口访问技术(1x)进行控制,防止非授权的非法接入和访问;

- 对AP和网卡设置复杂的SSID,并根据需求确定是否需要漫游来确定是否需要MAC绑定;

- 禁止AP向外广播其SSID;

- 布置AP的时候要在公司办公区域以外进行检查,防止AP的覆盖范围超出办公区域(难度较大),同时要让保安人员在公司附近进行巡查,防止外部人员在公司附近接入网络;

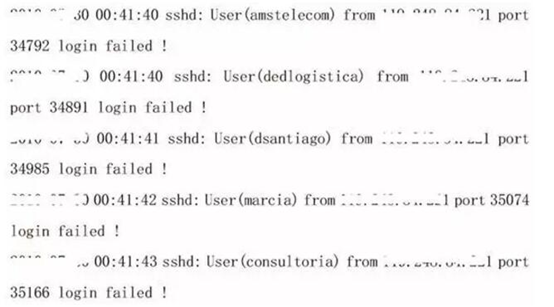

- 开启日志,并定期查看系统日志。在攻击者扫描时一般会在系统中留下较明显的日志,如图1所示即为一 AC设备上的登录日志,从日志即可看出来该IP地址对AC设备账号密码进行了扫描破解;

图 1 AC账号密码扫描破解日志

RADIUS系统存储的WLAN用户账号密码,应采用加密方式保存,同时增强WLAN用户密码生成机制的安全性,避免WLAN系统重置密码是默认弱口令。

攻击防护

- 做好用户隔离,开启AC用户隔离功能和交换机端口隔离功能。正常情况下,未认证用户不能访问网络内其他用户,认证后用户在同一AP、同一热点不同AP 下不能互通。

- 根据需要为AC划分管理VLAN和用户VLAN, VLAN间不互通。在WLAN系统内外部网络之间,以及内部不同安全域之间通过防火墙实现隔离及访问控制,细化访问控制策略严格限制可登录维护地址范围与端口。

高级入侵防护

- 区域部署专业安全设备。在核心网元部署入侵检测系统、防火墙,在Portal服务器所在网络部署防拒绝和网页防篡改软件。

- 加强审计,对WLAN网络内的所有节点都做好统计

绿盟安全无线防御系统

产品综述

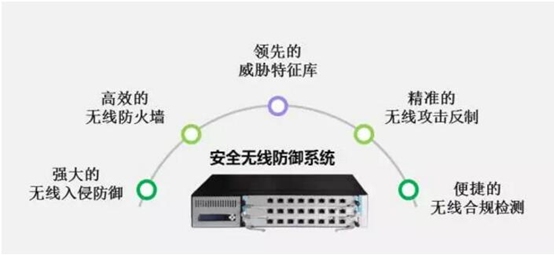

安全无线防御系统主要由以下几部分组成:

- 安全无线防御系统:部署需要安全防护的无线网络中,融合多种安全能力,针对无线扫描、无线欺骗、无线DoS、无线破解等无线网络威胁,实现精确防控的高可靠、高性能、易管理的安全无线防御设备。

- 无线安全集中数据分析中心:无线安全数据分析是无线安全产品海量信息的后台处理中心。主要完成安全无线防御系统的日志和安全事件的存储、分析、审计和处理功能。

产品特性

绿盟安全无线防御系统的主要特性包括:

- 无线防火墙,结合射频信号及11特点,提供创新的无线防火墙安全策略,可根据AP或Station的安全属性定制无线网络准入规则,通过射频信号阻止非法用户接入,建立射频安全区,提供具有物理安全、可信的无线网络。

- 安全无线防御,提供包括无线扫描、欺骗、DoS、破解等多个大类数十种无线攻击的检测、告警、阻断功能,同时提供多种类型流氓AP的检测与阻断,彻底杜绝内网机密通过无线网络向外泄露。

- 丰富的报表统计,提供无线网络实时拓扑、雷达图、柱状图、饼状图、攻击排名等多种丰富统计,无线安全状态一目了然。

小结

绿盟科技提供专业化的无线安全防护方案。各企业用户可根据企业规模、人才储备、业务特点等情况,在不同攻击层面对自身WLAN业务进行防护加固,降低安全风险,避免安全损失,保障企业效益。

参考资料:

- 《WLAN业务安全研究》王自亮中国移动通信集团山东有限公司;

- 《企业级无线渗透与无线数据浅析》Icecolor;

- http://www.freebuf.com/articles/wireless/58342.html

- http://network.51cto.com/art/200702/40287.htm

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880