BadRabbit样本 技术分析与防护方案

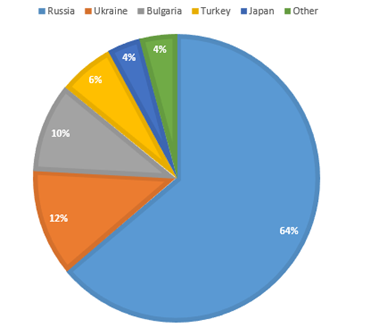

距离臭名卓著的“Petya”和“WannaCry”勒索软件大规模爆发还不到半年,又一个新的勒索软件于10月24日出现。这个命名为“坏兔子”(Bad Rabbit)的新型的勒索软件已经在欧洲多个国家进行传播,其中包括俄罗斯、乌克兰、保加利亚、土耳其和德国,并且已经扩散到美国。

目前“坏兔子”主要通过水坑站点传播,并没有利用之前的“永恒之蓝”的漏洞,因此,预计传播规模要小于之前的“Petya”与“WannaCry”。尽管如此,我们也要提醒客户,提高警惕。

事件背景

2017年10月24日,一个名为BadRabbit的勒索软件正在东欧和俄罗斯地区广泛传播,受害者就会被引诱安装一个伪装的flash_player安装程序,如果选择安装,则会被感染,加密文件,遭到勒索。

影响目标

BadRabbit勒索软件主要在在东欧和俄罗斯地区泛滥,同时也影响了保加利亚和土耳其。

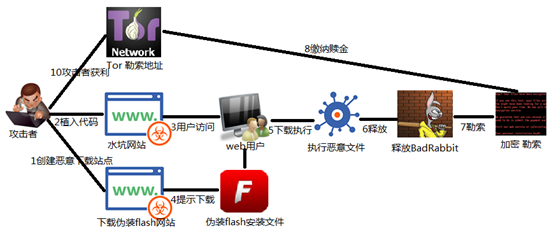

攻击流程

传播与感染

样本通过‘水坑攻击’的方式进行伪装投递。当正常网络用户访问被攻击者植入恶意代码的‘水坑网站’时,会被提示安装flashplayer插件,如果用户允许,则会从攻击者架设的恶意地址下载(h**p://1dnscontrol[.]com/flash_install[.]php)假冒伪装的flash_player安装文件,如果用户执行下载文件,则会被感染。

“水坑攻击”,黑客攻击方式之一,是在受害者必经之路设置了一个‘水坑’。最常见的做法是:黑客分析攻击目标的上网活动规律,寻找攻击目标经常访问的网站的弱点,先将此网站‘攻破’并植入攻击代码,即为‘挂马’。一旦攻击目标访问该网站就会被感染。

样本使用暴力枚举 SMB 服务帐号和密码,同时利用 EternalRomance(MS17-010)漏洞进行传播。

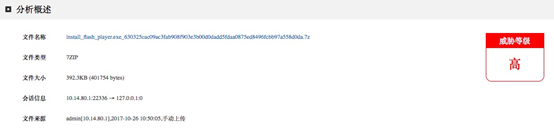

机器分析(动态行为检测)

绿盟科技威胁分析系统TAC捕捉到这款恶意样本,安全风险为高危,沙箱也检测到释放样本、创建计划任务、扫描网络上的139和445端口,尝试感染。

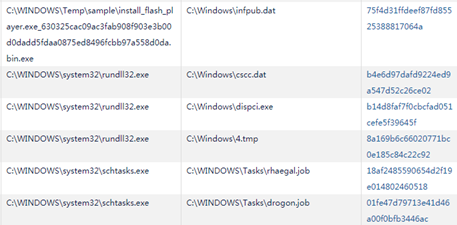

文件操作

沙箱检测到样本运行后,在C盘下释放和创建多个恶意文件以及计划任务实现各个功能。

网络操作

沙箱检测到样本运行后,会扫描网络上的139和445端口,以便实现传播和感染。

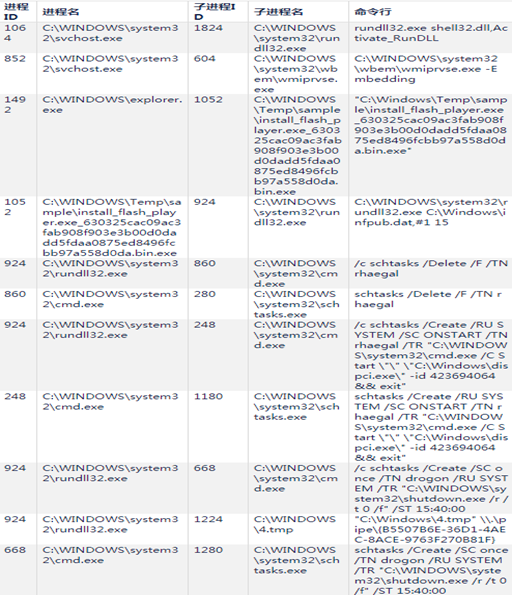

进程控制

沙箱检测到样本运行后,通过释放文件创建进程的方式来启动各个恶意的功能模块。

高阶分析

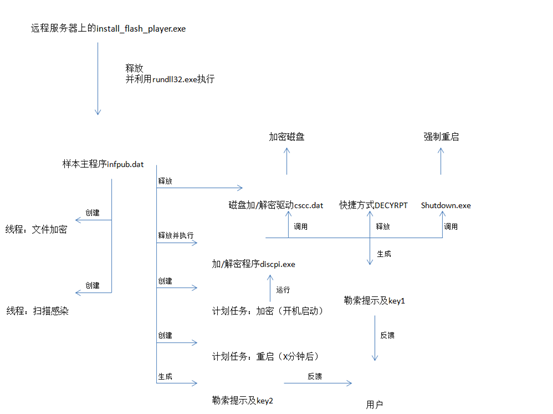

样本执行流程图如下:

- 原始样本信息

FileName: install_flash_player.exe

Size: 441899 bytes

File Version: 27,0,0,170

MD5: FBBDC39AF1139AEBBA4DA004475E8839

SHA1: DE5C8D858E6E41DA715DCA1C019DF0BFB92D32C0

CRC32: 5FA1C9A5

- 释放和创建样本(计划任务):

install_flash_player.exe – ‘伪装’的flash安装文件,实际为BatRabbit释放器

infpub.dat – 释放的dll文件,BatRabbit本体,用来进一步加密勒索

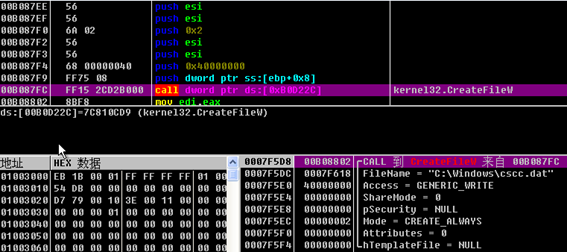

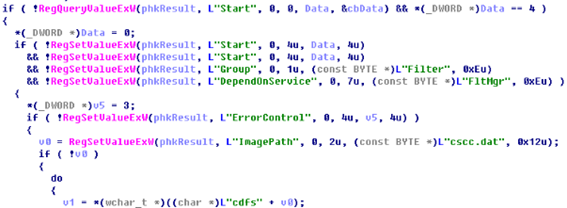

cscc.dat – 用于磁盘加密(DiskCryptor)

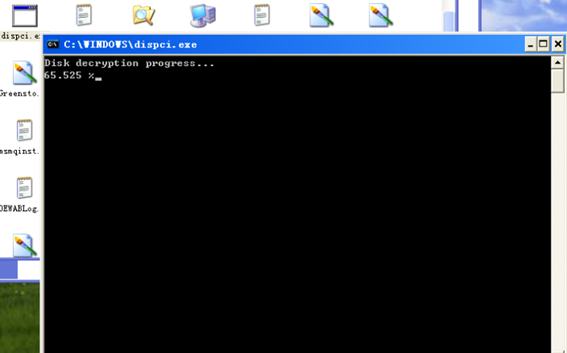

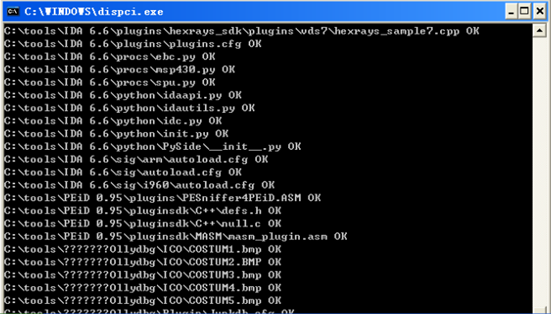

dispci.exe – 安装bootlocker,加密文件,以及重启后解密文件

4.tmp – Mimikatz模块

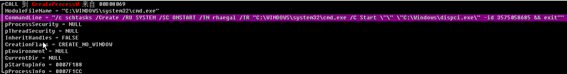

rhaegal.job – 计划任务,用来执行discpci.exe进行加密(/c schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR “C:\WINDOWS\system32\cmd.exe /C Start \”\” \”C:\Windows\dispci.exe\” -id 423694064 && exit”

)

drogon.job – 计划任务,用来重启被感染主机,提示勒索信息(/c schtasks /Create /SC once /TN drogon /RU SYSTEM /TR “C:\WINDOWS\system32\shutdown.exe /r /t 0 /f” /ST 15:40:00)

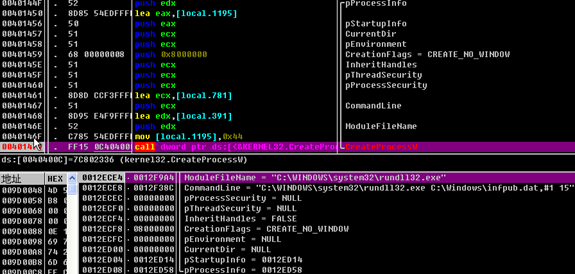

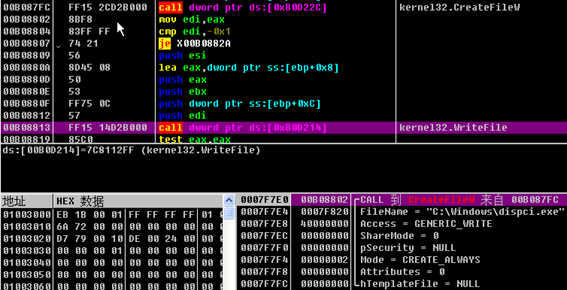

伪装的flash_player安装程序通过创建文件、写入文件、创建指向释放文件的进程来实现BadRabbit本体的释放和执行:

Infpub.dat释放主程序dispci.exe和cscc.dat:

Infpub.dat设置计划任务(重启):

Infpub.dat设置计划任务(开机启动dispci.exe):

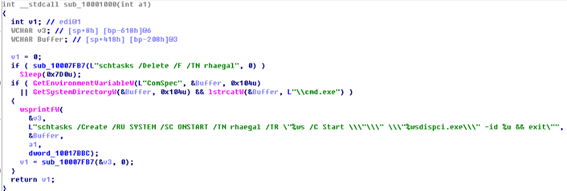

Infpub.dat设置decrypt驱动服务:

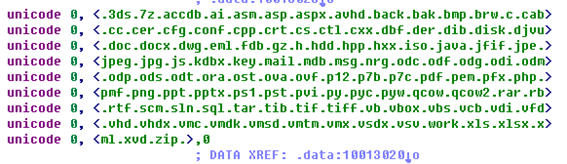

加密文件后缀列表:

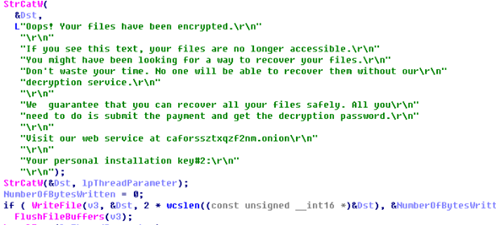

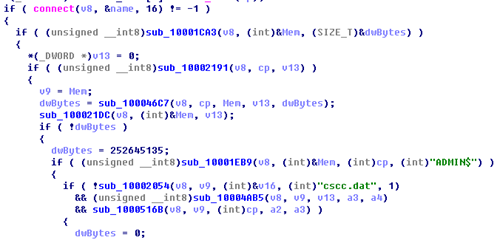

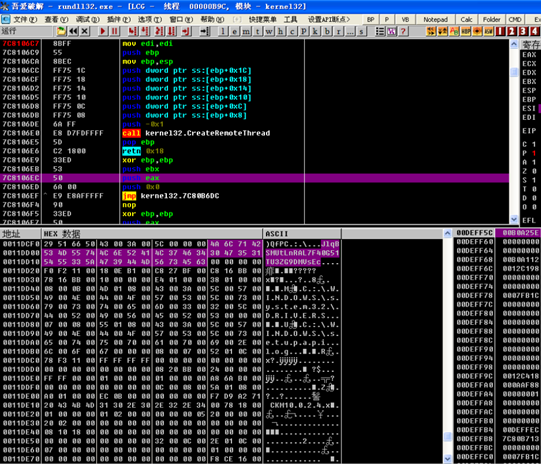

dispci.exe生成勒索提示信息:

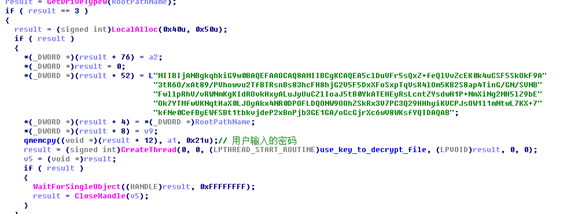

dispci.exe在解密流程中使用用户的密码和公钥一起进行解密运算:

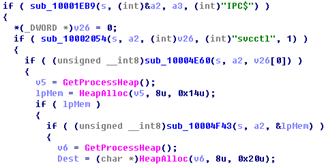

样本运行后,释放的Infpub.dat,会尝试通过IPC$和SMB进行传播:

IPC$:

SMB:

内置了共享文件夹的弱口令爆破密码:

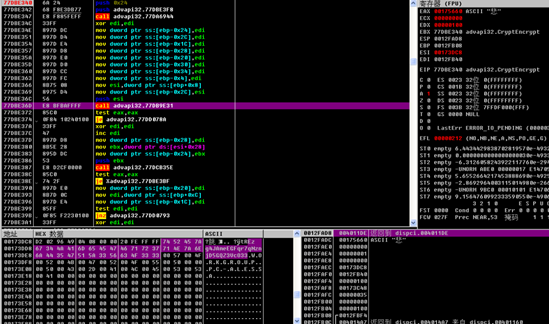

样本调用加密驱动,使用AES算法加密磁盘,key是一个32字节的随机生成密钥,该密钥保留在内存中:

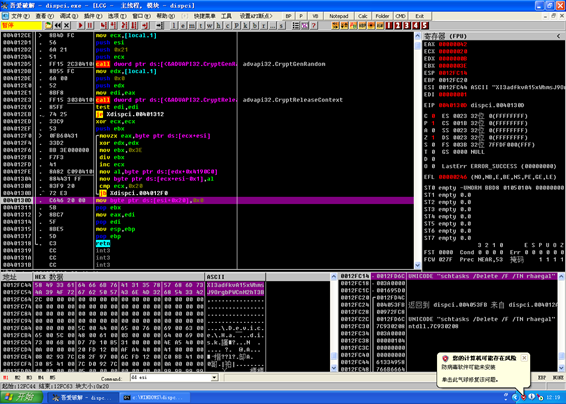

这一密钥是使用CryptGenRandom函数随机生成并使用base64编码的,生成以后将被用于加密磁盘,并作为开机密码使用(即password#1),输入选中的字符串即可进入系统:

进入系统以后,直接运行dispci.exe(或者运行其在桌面生成的快捷方式DECYRPT),输入该密钥即可解锁磁盘并恢复引导:

对文件的加密:

这一部分是在infpub.dat中实现的,样本随机生成一个同样是32字节的key用于对文件进行AES加密,该密钥同样保留在内存中:

同样,运行dispci.exe,在请求password#2的地方输入这段二进制字符,即可完成解密:

样本生成的key将和启动id、计算机名、工作组信息一起使用样本内置的RSA2048密钥加密并进行base64编码,在加密之前的结构如下所示,被选中的二进制部分即是开机的磁盘解锁密钥:

输入选中的二进制字符即可解锁进入系统:

在未能成功从内存抓取密钥的情况下,只有攻击者手中的RSA私钥才能解开被感染者的installation key,从而获得正确的password。

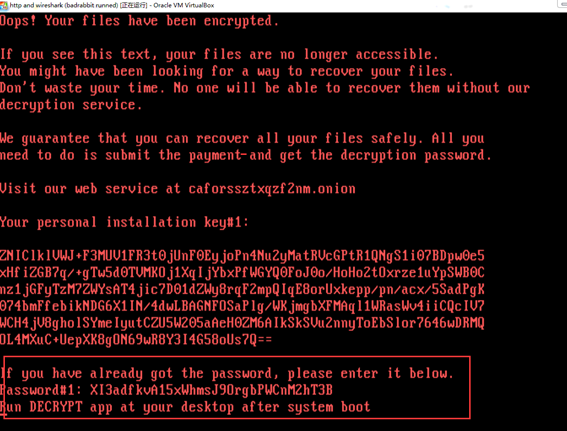

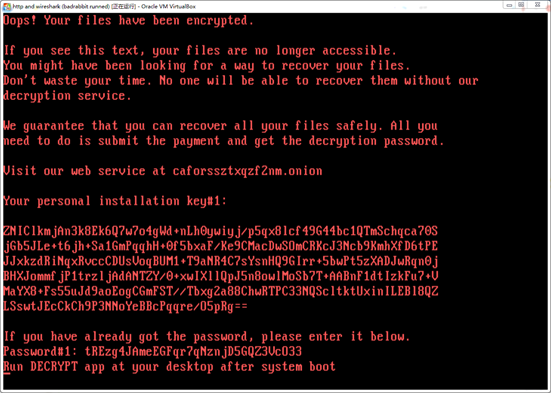

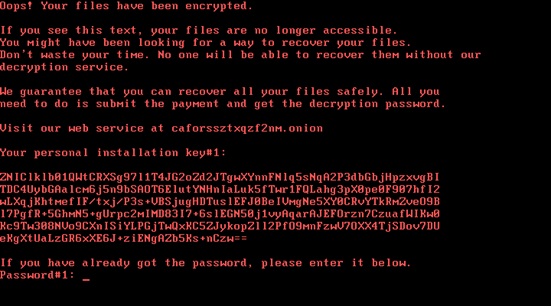

加密完成后会提示如下勒索信息:

要求访问一个tor网络地址,输入personal installation key,以比特币的方式支付赎金.

赎金需要支付0.05BTC比特币,按照当前BTC比特币的交易价格换算大约是 $285.00美元,折合人民币为¥1890.00元左右。

攻击定位

通过对恶意样本下载站点(h**p://1dnscontrol[.]com/flash_install[.]php)的查询信息如下。

解析到该站点的ip为:5.61.37.209

IP 地址: 5.61.37.209

国家代码: DEU / DE Germany

国家: Germany

纬度: 51.299301147461

经度: 9.4910001754761

处理建议

安全通告

为使公司全员了解此勒索软件危害且遵从指导,避免不规范的行为导致不必要的损失,建议在公司范围内发布安全通告,形式包括但不限于:

- 微信/短信/邮件通知;

- 办公环境人工通告;

通告内容可参考如下:

| 继WannaCry和Petya勒索病毒之后,近期又爆发“坏兔子”勒索软件,为避免个人及办公资料被此勒索软件加密,建议:

1、 禁止安装来源不明的软件; 2、 谨慎点击来自不明邮件中的文件和链接; 3、 开启系统UAC(用户账户控制),并关注UAC告警提示,及时阻断可疑进程的运行。 已经发现自己中病毒,文件被加密的电脑、服务器,请立即拔网线,禁止接入网络! |

安全操作建议

1)注意不要随意下载和安装软件

2)开启系统UAC(用户账户控制),并关注UAC告警提示,及时阻断可疑进程的运行。

3)关闭主机WMI服务,关闭Windows主机135/139/445端口;

4)如无必要,关闭网络共享

5)对于个人终端设备,安装防病毒软件并升级规则至最新版

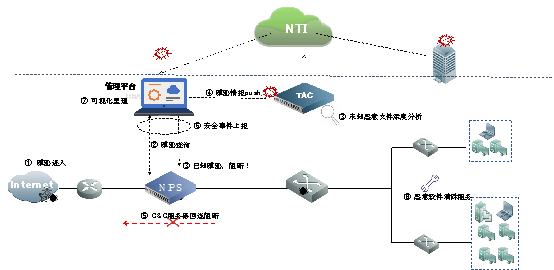

持续安全监测及防护

在持续安全监测和防护方案中,以绿盟威胁分析系统(TAC)检测未知和已知威胁,以威胁情报安全信誉为纽带,结合本地网络部署的NIPS(绿盟入侵防护系统),形成对已知威胁与未知威胁的动态安全防护体系,再结合绿盟科技专业应急响应团队以及区域服务团队的现场响应及处置能力,可对全国范围内的客户提供现场快速分析排查、处置及加固防护。

注:TAC的威胁分析能力请参考恶意软件行为章节内容

家族关联对比

| 勒索软件家族 | BadRabbit | WannaCry | Petya |

| 投递方式 | 水坑攻击(PE) | 邮件附件 | 邮件附件 |

| 爆发时间 | 2017.10.24 | 2017.05.12 | 2017.06.27 |

| 影响地区 | 东欧和俄罗斯地区 | 全球范围 | 俄罗斯、英国、乌克兰等在内的欧洲多个国家 |

| 创建服务 | 是 | ||

| 漏洞利用 | 永恒浪漫 | 永恒之蓝 | 永恒之蓝 |

| 强制重启 | 是 | 否 | 是 |

| 加密算法 | AES-128 RSA-2048 | ||

| 修改MBR | 是 | 否 | 是 |

| 赎金金额 | 0.05BTC | $300 约0.05BTC | $300 约0.05BTC |

| 弱点 | 随机生成的密钥不擦除,有自行解密可能 | 开关域名解析,可以跳过恶意功能执行。 | 开关文件访问,可以跳过恶意功能执行。 |

绿盟科技检测与防护方案

- 绿盟科技工程师前往客户现场检测。

- 绿盟科技在线云检测,登陆绿盟科技云,申请极光远程扫描试用。

- 短期服务:绿盟科技工程师现场木马后门清理服务(人工服务+IPS+TAC)。确保第一时间消除网络内相关风险点,控制事件影响范围,提供事件分析报告。

- 中期服务:提供3-6个月的风险监控与巡检服务(IPS+TAC+人工服务)。根除风险,确保事件不复发。

- 长期服务:基金行业业务风险解决方案(威胁情报+攻击溯源+专业安全服务)

附录

- 加密文件的扩展名列表

|

1 2 3 |

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip |

- IOC特征

| 项目 | 值 |

| HASH

SHA256 |

630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 2f8c54f9fa8e47596a3beff0031f85360e56840c77f71c6a573ace6f46412035 301b905eb98d8d6bb559c04bbda26628a942b2c4107c07a02e8f753bdcfe347c |

| Task | viserion_

rhaegal drogon |

| Domain | 1dnscontrol.com

caforssztxqzf2nm.onion |

| IP | 5.61.37.209 |

声 明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。