看见到洞见之楔子(一)Vectra知其然

《看见到洞见》系列文章汇聚、分享的是绿盟科技创新中心对于数据分析在安全领域应用的技战术思考与经验,力求由浅入深层次递进,实战到方法论双线剖析。此文为系列文章之楔子,以Vectra公司的方案剖析开篇,讲述数据分析在自动化威胁管理中的应用与优势。

Vectra简介

Vectra® Networks是一家提供自动化威胁分析产品的新兴安全公司。公司简介中称,其产品能够可视化实时攻击,无间断、无死角自动化威胁感知,能够应用于全企业网络(包括IoT网络和BYOD网络),通过自动化推送聚合关联后的威胁信息和威胁上下文给企业安全管理员,提升企业整体响应速度和决策能力。

关键词:攻击可视化;无间断;无死角;自动化;聚合关联;威胁上下文

市场竞争者:Darktrace,LightCyber

Vectra之卖点/核心价值

- 自适应的安全分析能力(Security that thinks™)

- Vectra通过分析网络流量(是的,只有网络流量),达到两个效果:一是适应所有IP网络组网场景(校园、企业,云平台,IoT,BYOD通杀);二是持续监控,持续行为分析。其平台的所谓的思考能力来自于:

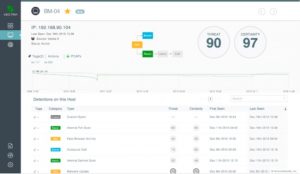

- 持续监控和自动化评估能力。持续监控若只带来基础的报表展示和drill down能力,Vectra也就只能泯然众人了。自动化评估能力是其产品的安全能力核心,其评估体系(Vectra Threat Certainty Index™)能够产生可量化且可排序的评估指标,最终仅展示威胁度(Threat)和可信度(Certainty)给管理员用户。简单、直接、可理解。

- 用户行为分析和攻击行为分析。通过分析用户的网络行为得到关联信息(主机名、IP等)和形成历史网络行为库;通过细化攻击行为阶段和攻击类型、结合评分机制和历史网络行为比对,达到网络威胁的一定程度上的智能评估。

- 通过提升应急决策能力和响应速度达到提升整体效率和投入产出比(ROI and operational efficiency)

- 其高效能来自于:

- 网络行为的直接可视化:通过可视化与威胁相关网络行为,让管理员知道威胁源头和溯源方向/路径

- 威胁感知的直接可理解:通过切分攻击阶段,让管理员的时间轴与攻击者同步,同时明白防护的时间紧急性

- 威胁事件的简单可处理:通过威胁评分机制,直观展示给管理员可量化的事件威胁度与可信度;通过评分排序机制,让管理员能优先处理威胁较高的事件。评分与排序,助力管理员形成可量化/可感知的合理应急响应工作流。

Vectra部署环境

总的来说,软硬兼备(软件版本,硬件版本和云化版本),有脑有手(集中分析Brain和流量采集Sensors)。Vectra的X-series软件应用能够作为分析中心Brain或采集器Sensor存在,同时硬件采集器(Physical S-series sensors)和虚拟采集器(Virtual sensors),使Vectra的分布式架构能够适应不同规模和不同类型的网络环境。

Vectra技术亮点

攻击可视化与梳理体系

Vectra的攻击阶段和Lockheed Martin提出的Kill-chain[1]理论有异曲同工之妙。Vectra对Kill-chain的取舍应是综合考虑了其产品能力和展示的有效性。SANS[2]评价Vectra产品也着重强调了其产品对内网横向移动恶意行为的检测效果,以及对攻击的简单分类带来的好处。

Vectra威胁量化指标体系(Vectra Threat Certainty Index™)

Vectra的评价指标体系建立在有效的层次化分类体系下,第一层分类是攻击阶段分类,包括(扫描,横向移动,外部接入,C&C通讯,数据外传,僵尸网络行为)。第二层分类则为攻击类型分类。类似于snort规则中的classtype[3]。指标体系包含威胁值(Threat)和可信度(Confidence)两项,指标应用对象包含事件、事件序列和主机。据猜测,个体事件的指标通过预定义范围和具体行为维度得出,事件序列的的评价分数由事件评分综合加权得出,主机评分应是结合历史行为和近期威胁事件得出。

细分攻击场景行为分析检测

SANS[2]称Vectra的检测不依赖于既定规则,而依赖于网络行为分析。Vectra的网络行为分析包含三个子方向[4]:

- 普适学习(Global Learning),即安全研究员和数据分析研究员从恶意样本行为中提取出网络行为特征,用随机森林进行分类器训练。

- 本地学习(Local Learning),即在本地进行异常检测,采用方法有无监督聚类和离群点检测。

- 信息聚合(Integrated Intelligence),通过关联告警日志、主机的网络行为、攻击阶段和攻击类型,结合信誉、风险、可信度的评分,采用的方法有Bayesian networks等方法。

知其然-未完待续

作为《看见到洞见》系列文章的楔子,笔者在本文中介绍了Vectra的能力和技术亮点,希望读者对行为分析/数据挖掘之于安全进阶和自动化有了初步的了解,谓之“知其然”。下篇将从Vectra案例出发,继续剖析行为分析作用和实现方法,即“知其所以然”。

参考文献

[1] Hutchins E M, Cloppert M J, Amin R M. Intelligence-driven computer network defense informed by analysis of adversary campaigns and intrusion kill chains[J]. Leading Issues in Information Warfare & Security Research, 2011,1:80.

[2] Room S I I R. Investigative Forensic Workflow-based Case Study for Vectra and Cyphort[EB/OL]. https://www.sans.org/reading-room/whitepapers/forensics/investigative-forensic-workflow-based-case-study-vectra-cyphort-36522.

[3] Manual S U. 2.9. 5,“Snort Default Classifications,”[EB/OL]. (2013-01-01)http://manual-snort-org.s3-website-us-east-1.amazonaws.com/node31.html#SECTION00446000000000000000.

[4] Vectra. the-data-science-behind-vectra-threat-detections[EB/OL]. http://www.infosecurityeurope.com/__novadocuments/242853?v=636005723691400000.

如果您需要了解更多内容,可以

加入QQ群:570982169、486207500

直接询问:010-68438880-8669

-300x174.jpg)