[连载]Burp Suite详细使用教程-Intruder模块详解(2)

小编:Freebuf会员小冰为大家带来Burp Suite使用详细教程连载的第二章,文章非常之详细,在这我们对小冰的敬业精神表示感谢。

第一章在此【地址】

0×00 题外话最近朋友送了我少女时代日本巡回演唱会蓝光高清限量版,太激动了!为此表示感谢,所以才有了下文。O(∩_∩)O 哈哈~废话不多说,进入正题。

0×01 Intruder—暴力破解安装要求:Java 环境下载地址: http://java.sun.com/j2se/downloads.htmlBurp Suite 下载地址:http://portswigger.net/burp/download.html

入门:安装完成后可以双击可执行的 JAR 文件,如果不工作,你可以运行在命令提示符或终端输入。命令: Java –jar burpsuite_v1.4.jar上篇文章对于 burp 的基本设置,已经说了很明了了,在这我就只提下就行咯。(*^__^*) 嘻嘻…… 配置过程如下:

代理端口配置如下图:

浏览器的配置如下图:

然后把拦截(intercept)功能关闭,因为我们这里不需要进行数据拦截

目标:登陆页面 思路过程:寻找登陆错误关键字—进行暴力破解

打开我们的目标如下图(Firefox少女时代的皮肤亮了…)

我们随意填写账户密码进行登陆,以此获取到登陆的错误信息如下图:

记录错误信息:Login failed

然后返回 burp 看提交和返回数据信息如下图:

发现我们浏览器所爆出的错误信息在数据包返回的页面中根本无法找到。我想这应该是要 pro 版本 才能查看到数据吧 O(∩_∩)O 哈哈~

我们看看第二个 url 返回的内容如下图:

开个玩笑!其实细心的童鞋会发现我上图我所标注的地方,HTTP 状态码 302—重定向到另外一个 url,这样有办法继续暴力破解么?我们看看返回的数据:

大家仔细看下服务器返回响应头会发现点端倪Location: login.php Location 响应头用于重定向接收者到一个新 URI 地址。嘿嘿.那现在的思路很明显咯。找到密码验证正确所跳转到的页面文件,随后进行暴力破解。这里为了演示所以我就直接用正确的用户密码登陆对比下两次的数据有什么不同的地方。过程如下图:

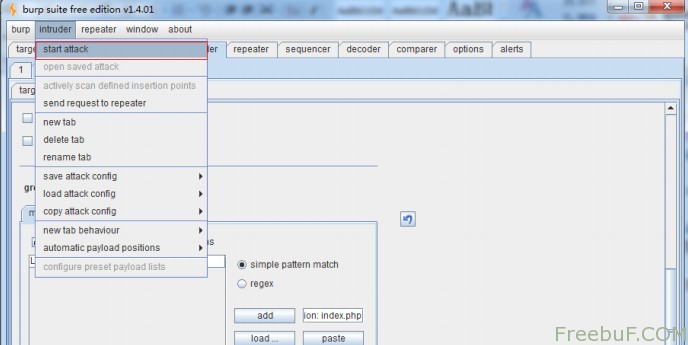

嘿嘿 我们现在就可以改变我们的错误关键字了使用 Location: index.php,然后我们把 POST 请求包发送到“入侵者”(intruder)中进行破解。如图:

跳转到 intruder 页面我们在 position(位置)这个菜单页选择 attack type(功能类型)为默认 sniper即可。然后清除掉有效载荷的位置,重新选择进行暴力破解的参数值如下图:

然后跳转到 payloads(负荷)功能标签页面,载入自己的密码字典

我们来到 options(选项标签)下面的 grep—match 设置测试结果匹配选项

这里需要注意的就是下面 exclude HTTP headers 前面的对勾要去掉。因为我们是用的 HTTP 文件头作为判断标准的所以。。。O(∩_∩)O 哈哈~配置完成后我们就可以开始测试。如下图所示:

到这里登陆表单的暴力破解就告一段落了,burp 的工具很灵活的,就看大家怎么发挥了。网上还有个关于 burp 暴力破解 webshell 的文章大家可以去拜读下!

在这里告诉大家一个关于解决 burp 浏览器中文编码问题的小技巧。具体设置如下图:

0×02 Intruder—内置有效负荷测试使用技巧

未完待续…