借助AutoIt蠕虫传播的BLADABINDI/njRAT变种

0x00 背景

BLADABINDI还有另一个广为人知的名称:njRAT/Njw0rm,这是一款远程访问工具(RAT),具有各种后门功能,比如键盘记录、分布式拒绝服务(DDoS)攻击等等。从首次现身以来,各种网络间谍活动就在不断修改和重用这一款恶意软件。事实上,由于BLADABINDI高度可定制,并且在地下市场上随处可见,因此这已经成为覆盖范围较广的安全威胁。上周我们就遇到了一款蠕虫(趋势科技将其标识为Worm.Win32.BLADABINDI.AA),可以通过可移动驱动器传播,安装无文件版的BLADABINDI后门。

虽然我们尚未澄清恶意文件最初如何被投递到目标系统,但通过其传播方式,我们知道该恶意软件可以通过可移动驱动器进入目标系统。作为一种灵活且易于使用的脚本语言,我们也能在这个BLADABINDI样本中看到AutoIt的身影。BLADABINDI使用了AutoIt(FileInstall命令),将攻击载荷及主脚本编译成一个单独的可执行文件,使安防产品难以检测到攻击载荷(后门)。

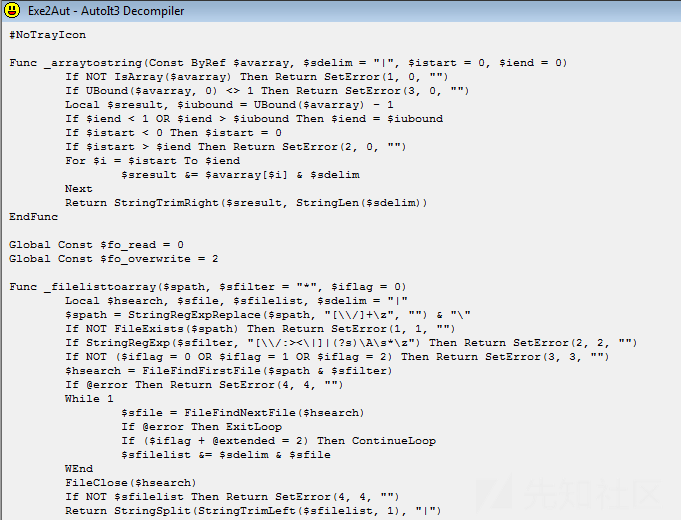

图1. 使用AutoIt编译成的可执行文件的典型特征(高亮区域)

0x01 技术分析

我们使用AutoIt脚本反编译器来分解可执行文件关联的AutoIt脚本,发现该脚本主函数首先会删除目标系统%TEMP%目录中以Tr.exe命名的任何文件,以便安装自己的Tr.exe载荷。结束使用该名称运行的进程后,恶意软件会执行释放出来的攻击载荷,也会在同一个目录中释放自身的另一个副本。为了在系统中持久驻留,恶意软件会在%STARTUP%目录中添加一个快捷方式。

为了便于传播,恶意软件会搜索被感染系统中的可移动驱动器,在这些驱动器上安装一个隐藏的副本,还会释放一个快捷方式文件(.LNK文件),创建一个sss目录,将可移动驱动器根目录中的所有文件移动到该目录中。

图2. 反编译代码片段

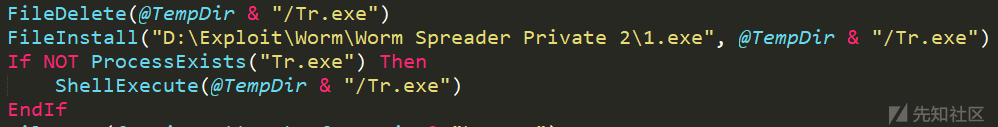

图3. 使用AutoIt的FileInstall命令将AutoIt脚本封装到文件中,并在脚本执行时加载该文件

图4&5. 添加快捷方式(上图),通过可移动驱动器传播恶意软件(下图)

释放出来的Tr.exe实际上是另一个经过AutoIt编译的可执行脚本文件(Trojan.Win32.BLADABINDI.AA)。反编译该文件后,我们可知该文件中包含经过base64编码的另一个可执行文件,会在注册表的HKEY_CURRENT_USER\Software路径中插入名为Valuex的一个表项。

在本地持久化方面,恶意软件会在注册表的自启动路径(HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run)中插入名为AdobeMX的一个表项,在启动时运行PowerShell,通过反射加载方式(从内存中加载可执行文件)来加载经过编码的可执行文件。

由于可执行文件会从注册表中直接加载到PowerShell内存中,因此我们从特定内存地址导出了该文件。我们发现这是使用.NET编译的可执行文件,经过商用代码保护软件混淆处理过。

图6. PowerShell加载经过编码处理的可执行文件

0x02 BLADABINDI/njRAT载荷

BLADABINDI后门变种使用water-boom[.]duckdns[.]org(1177端口)作为命令控制(C&C)服务器地址。与之前版本的BLADABINDI一样,无文件版变种也会在C&C URL中使用动态DNS。通过这种方法,攻击者有可能隐藏服务器的真实IP地址,或者可以根据需求修改/更新服务器地址。

恶意软件从C&C服务器下载的所有文件都会存放到%TEMP%目录中。恶意软件在互斥锁(mutex)和注册表中使用了同一个字符串(5cd8f17f4086744065eb0992a09e05a2),同时使用tcpClient_0变量的值作为HTTP服务器地址,用来接收恶意软件从被感染计算机中盗取的所有信息。然而,由于该变量的值为null,因此窃取的所有信息会发送到同一个C&C服务器。

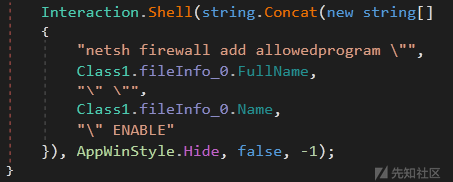

后门运行时会创建一个防火墙策略,将PowerShell进程添加到防火墙的允许列表中。BLADABINDI支持的后门功能如图9所示,其中包括键盘记录、接收并运行可执行文件、窃取浏览器凭据等。

图7&8. BLADABINDI变种配置数据(上图),创建防火墙策略将PowerShell添加到允许程序列表中(下图)

图9. BLADABINDI变种支持的后门功能

0x03 缓解措施

这款蠕虫的攻击载荷、传播方式以及所使用的问文件后门技术使其成为一个重大威胁。用户以及商务环境如果还在使用可移动介质,应该保持安全环境,限制并防护可移动媒介、USB功能或PowerShell等工具的使用场景(特别是在具有敏感数据的系统上),并主动监控网关、端点、网络和服务器,查看异常行为和特征,比如C&C通信和信息泄露特征等。

用户和企业还可以使用趋势科技端点解决方案(如Trend Micro™ Security、OfficeScan和Worry-Free Business Security),这些产品都包含行为监控功能,可以检测无文件恶意软件攻击。 这些解决方案可以帮助各个单位定位可疑行为,在恶意软件被执行时或执行之前阻止攻击行为。OfficeScan中包含一个设备控制功能,可以防止用户访问USB和光驱,阻止本文中分析的类似攻击。 具备XGen™端点安全功能的Trend Micro™ OfficeScan™将高保真机器学习与其他检测技术和全球威胁情报融合在一起,可疑全面防范高级恶意软件。

0x04 IoC

样本哈希(SHA-256):

c46a631f0bc82d8c2d46e9d8634cc50242987fa7749cac097439298d1d0c1d6e —Worm.Win32.BLADABINDI.AA

25bc108a683d25a77efcac89b45f0478d9ddd281a9a2fb1f55fc6992a93aa830 — Win32.BLADABINDI.AA恶意URL:

water[-]boom[.]duckdns[.]org