勒索软件XIAOBA新作用:文件感染和加密货币挖矿

当前的恶意软件基本上都会使用加密货币挖矿机功能,有各种挖矿机被植入广告平台,手机设备和服务器的例子。恶意软件的开发者会改变payload来最大化的谋利,所以将挖矿机加入恶意软件中,也是一种趋势或必然。

研究人员最近发现一个复杂的文件感染器,还带有加密货币挖矿功能和蠕虫功能。Trend Micro检测到的是XiaoBa (PE_XIAOBAMINER),该恶意软件确实与XiaoBa勒索软件类非常相似。但是看起来勒索软件的代码好像被重新编写过来,加入了一些加密货币挖矿相关的功能。

文件感染也被视作是一种破坏性很大的功能,因为会感染恶意二进制文件,保持主机代码完整但不执行。比如感染了XiaoBaMiner的calc.exe文件执行时会运行恶意代码而不是calc.exe的主路径。

感染挖矿

除了感染二进制文件外,XiaoBa还是一个加密货币挖矿机。会向.html和.htm文件中注入Coinhive挖矿脚本。

图1. 感染代码表明是Coinhive注入,另一个变种含有XMR配置和挖矿二进制文件

图2. 受感染的脚本会尝试着web浏览器中加载,CPU使用图

加入代码用作新用途

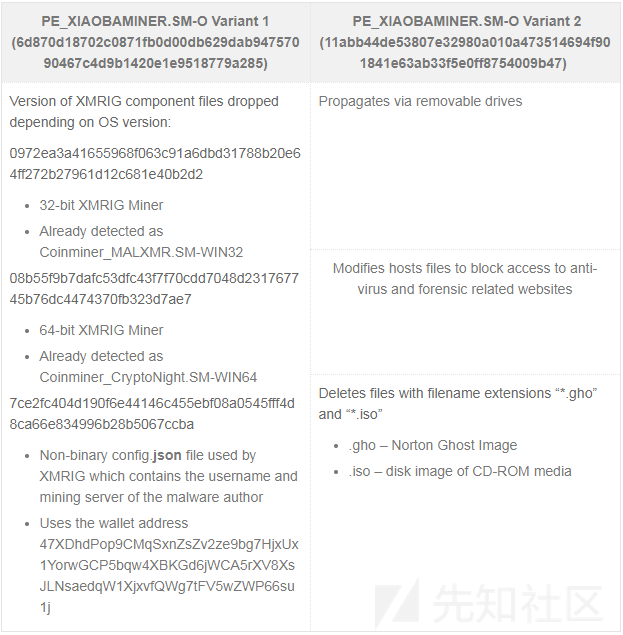

通过注入Coinhive脚本到受害者设备中的加密货币挖矿机是主payload。另一个XiaoBa的变种中的注入脚本还含有32位和64位的XMRig挖矿机。研究人员也发现了含有32位和64位的XMRig payload的恶意软件。

基于以上分析,感染器和勒索软件RANSOM_XIAOBA有很多的相似之处,代码结构也是系统的。那么有一个可能就说这个变种就是为了传播加密货币挖矿机的。

图3. 勒索软件和感染器代码的对比

Dirty感染技术

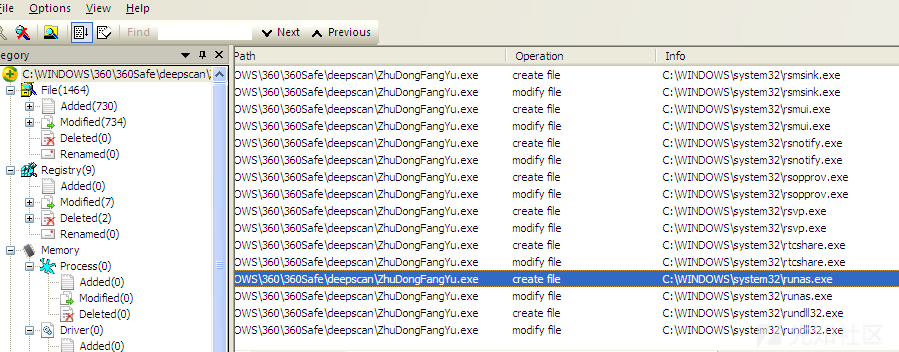

XiaoBa感染的二进制文件,这可以保持主机代码不变但是不会执行原有的功能。与其他的恶意软件类似,会在自动启动时释放和执行一个恶意软件的副本:

%systemroot%\360\360Safe\deepscan\ZhuDongFangYu.exe

在其他变种中:

%systemroot%\svchost.exe

在尝试保持运行的过程中,会尝试删掉安全启动的注册表信息来禁止系统进入安全模式(safe mode)。

图4.恶意软件删除safeboot注册表

然后恶意软件会修改host文件来重定向AV和取证相关的URL到localhost。

图5. 安全相关的URL会被重定向

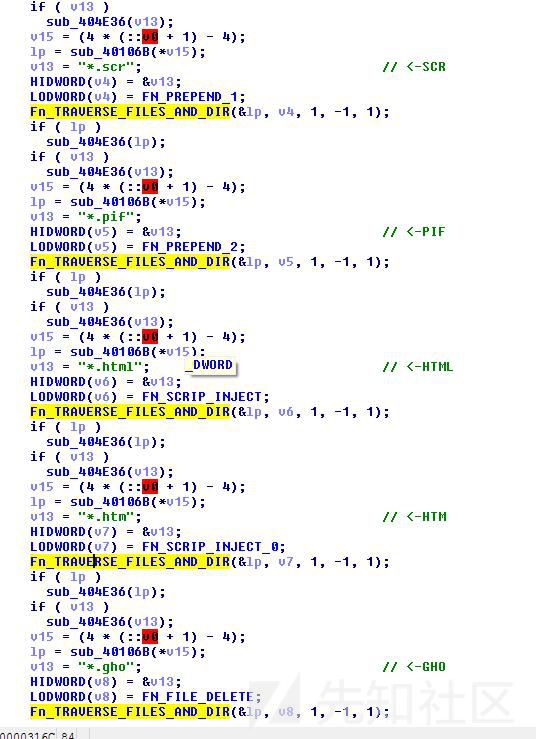

然后搜索并感染下面列表中扩展的文件:

.exe.com

.scr.pif

除了内容以外,恶意软件还会将自己融合到上面扩展中的任何文件。这只是感染前的标准检查,不像其他的恶意软件会寻找特定的条件。恶意软件还会改变目录,%SystemRoot% 和 %ProgramFiles%这样重要的文件系统也难以避免,如果处理不当,系统就会变得不稳定。

图6. 恶意软件感染重要目录 (%systemroot%\system32)

最后,恶意软件会删除扩展名为.gho和.iso的文件,这是AV磁盘镜像文件和CD镜像。

图7. 恶意软件删除文件的代码

自我复制传播技术

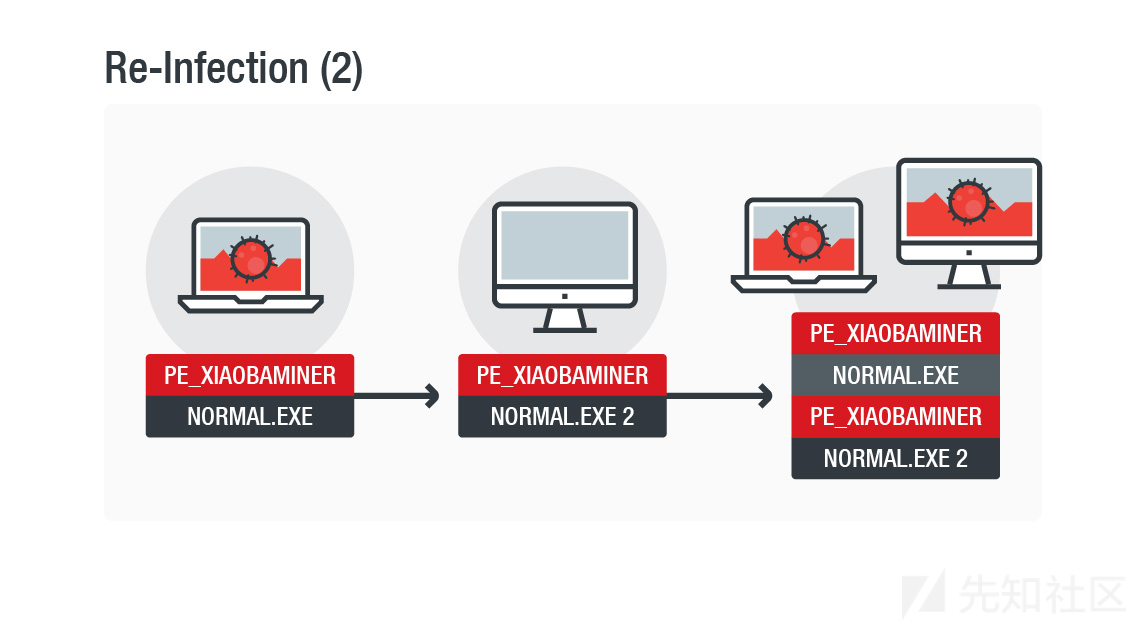

研究人员分析发现,恶意软件对于感染的文件大小也没有限制,从4kb到100M+的文件都有。而求,恶意软件中感染文件后不会留下任何标记,这可能会让出现多次感染的情况。

图8. 恶意软件可以多次感染文件

受感染的文件中系统中运行时,也会含有原来正常的host文件NORMAL. EXE添加的信息。在一些样本中,研究人员发现了10个host文件在同一个受感染文件中。因为恶意软件的payload和感染文件的untidy(无规则的)方式,所以恶意软件不仅会使用内存还可能会使用磁盘空间。

XiaoBa变种对比

目前研究人员已经发现了加密货币挖矿感染器的两个变种。这两个变种有一些相似之处,都用Coinhive感染.htm和.html文件,用“yuNWeGn9GWL72dONBX9WNEj1aVHxg49E”作为用户站点key。而且会感染.exe, .com, .scr, 和.pif扩展的文件。这两个变种都使用BlackMoon来封装,并且关闭了Windows User Account Control(用户帐户控制)通知。

因为有这么多的相似之处,研究人员推测出两种可能:两个变种来自同一个开发者;或者不同的开发者都在相同的源代码上添加和移除了一些功能。

结论

如果成功地感染用户设备,XiaoBa会有明显的影响。一旦恶意软件感染了二进制文件,host文件的代码就不会执行。恶意软件会影响重要的文件并使受害者系统不稳定。恶意软件会使用大量的资源因为感染会占用大量的磁盘空间,而且加密货币挖矿机会占用设备的内存资源。