KONGTOP DVR后门分析[CVE-2018-10734]

前言

在康拓DVR中,存在一个Telnet后门,可以导致监控设备被控制甚至内网被渗透的风险。

下面来分析一下这个后门,没有什么技术含量。

漏洞分析

后门存于在Telnetd文件中,Telnetd负责开启telnet并提供服务,在这里我们可以看到在开了Telnet服务后,对用户的连接进行了监听,如果登录的用户长时间不操作就会登录超时,然后是一系列的服务准备处理函数。

在我们启用了Telnetd服务后,也就是开启了telnet后,程序会判断启动程序是否在终端机器里面运行,如果是则进行下一步,否则就会退出,输出UNKNOW。

在通过了本机环境验证后,程序会开始提取用户的登录数据,并保存在内存中

在最后一切的前戏都准备完毕后,程序开始步入正题,进入登录操作

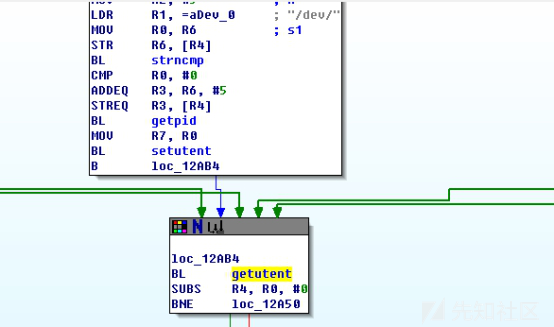

程序开始初始化帐号密码变量,函数sub_12880创建缓存

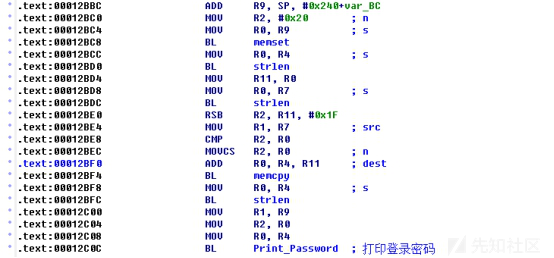

在返回登录用户数据之前,程序做了一个动作,那就是输出Telnet的登录密码,这里为了直观,把函数改为了Print_Password,这个函数就是这个后门的关键点了,这个函数对登录密码进行了打印,我们跟进Print_Password函数看看。

在这个函数里面有3个函数sub_11BE8、sub_126B8、sub_1276C,这三个函数不知道干嘛的,我们先跟进函数sub_11BE8看看

可以看到,这个有点像MD5的4个幻数定义的特征,再分析一下后两个函数,更加验证了这个是一个MD5算法,这里就不贴图了。

最后将密码给打印在了登录页面上

到这一步,就没有再跟下去的必要了。

相关利用

经过上面的分析,现在整个过程就已经很清晰了

现在我们在搜索引擎里面搜索一下,随便找一个IP进行尝试

对搜索到的IP进行Telnet连接,然后程序会直接返回给我们一个密码,我们直接输入上面给的密码就可以直接登录了。

最后

这个“后门”不知是厂家故意留的,还是在调试的时候未注释掉这行代码所导致的问题。不过可以肯定的是安全风险是很严重的。