如何搭建自己的蜜罐系统收集恶意软件样本

原文:https://0x00sec.org/t/run-the-trap-how-to-setup-your-own-honeypot-to-collect-malware-samples/7445/5

引言

在本文中,我们将为读者详细介绍如何搭建自己的蜜罐(dionaea)。对于许多搞安全的人来说,都喜欢逆向二进制文件,同时,也对探究恶意软件非常着迷。既然如此,那为什么不搜集一些恶意软件样本,通过逆向工程来了解各种漏洞利用代码呢?

所以,接下来将为读者介绍如何在Amazon Web Services(AWS)上搭建蜜罐。如果读者还不熟悉AWS,那也不要紧,您只需知道:它们提供了许多服务器,并且,我们可以使用这些服务器。需要提示的是,如果读者对硬盘空间需求小于50G的话,可以创建一个免费的服务器。但是,必须向AWS提供信用卡信息,但只要使用的资源不要超过“免费套餐”的限额,就可以永久免费使用这些服务器。但是,即使启动n个微型实例了,每个月也只能获得1个月的免费小时数。因此,如果您启用了两个微型实例,每个只能用到额度的一半,一旦超过了,就将开始收费,所以,大家务必小心。

所需技能

- 了解常用的Linux命令

- 对网络知识具有一定的理解

所需资源

- 服务器(AWS就不错,还免费提供w/CC)

免责声明(可选)

某些托管服务提供商并不喜欢恶意软件。

所以,如果他们不像你那样酷的话,也许不喜欢在自家的服务器上收集恶意软件样本。

配置AWS

现在,我们开始讲解如何配置自己的AWS实例。

[如果您并不使用AWS,请跳至下一部分。]

1.单击EC2并创建新实例(EC2 == AWS Servers)。之后,选择Ubuntu Server 14.04 LTS。

2.然后,选择微型实例类型。

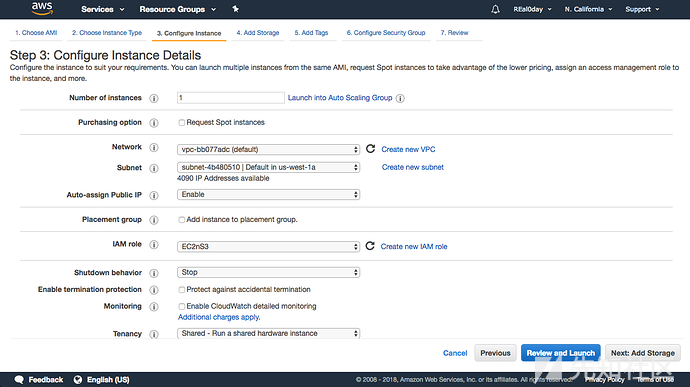

3.很好,对于Configure Instance Details步骤,请选择“Auto-assign Public IP”项,并将其设置为“Enable”。

4.在存储配置方面,只需添加默认值,然后单击“Next”按钮即可。

5.在添加标签步骤中,啥都不做,直接单击"Next"按钮即可。

6.对于安全组的配置,需要深入介绍一下。默认情况下,AWS只允许服务器开放SSH。所以,我们必须修改该设置,以便让服务器开放所有端口。当然,这种做法很不安全,但这正是我们所需要的。

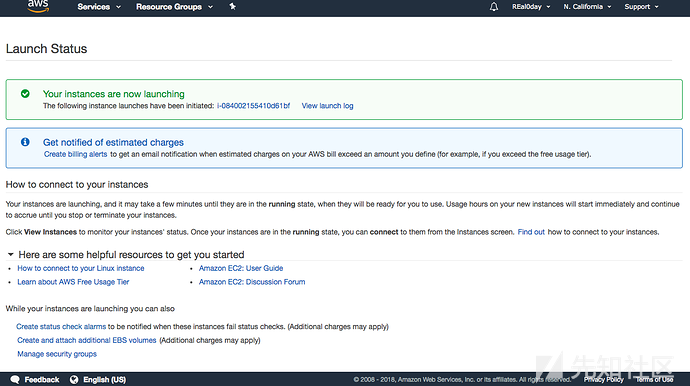

7.启动!

8.好吧,这部分有点复杂。为了使用SSH连接服务器实例,必须修改私钥(something.pem)的权限,以便ssh可以使用它。然后,给实例取一个主机名,它通常位于Public DNS(IPv4)下面。

然后,在本地输入下列命令,便可以连接到AWS服务器了。

$ sudo chmod 400 /home/user/Downloads/key.pem

$ ssh -i /home/user/Downloads/key.pem [email protected]

配置服务器

下面,我们介绍如何配置服务器。首先,请运行下列命令:

$ sudo su

# apt-get update; apt-get upgrade -y; apt-get dist-upgrade;

然后,安装依赖项,具体命令如下所示:

# apt-get install git -y

# git clone https://github.com/DinoTools/dionaea 12

# apt-get install build-essential cmake check cython3 libcurl4-openssl-dev libemu-dev libev-dev libglib2.0-dev libloudmouth1-dev libnetfilter-queue-dev libnl-3-dev libpcap-dev libssl-dev libtool libudns-dev python3 python3-dev python3-bson python3-yaml ttf-liberation

# mkdir build

# cd build

# cmake -DCMAKE_INSTALL_PREFIX:PATH=/opt/dionaea …

# make

# make install

# cd /opt/dionaea/

好的,现在开始处理配置文件dionaea.cfg。

这个文件用于指定将恶意软件/二进制文件放到哪里,以及侦听哪些接口和端口,等等。当然,我们也可以保留这些默认值,但别忘了,日志文件会变得很大。就我自己来说,恶意软件占用的空间有1G左右,而日志文件的大小却达到了19G。

所以,dionaea可以提供多种不同的服务,这样一来,就可以让我们的蜜罐对更多类型的攻击开放,从而收集更多的恶意软件。

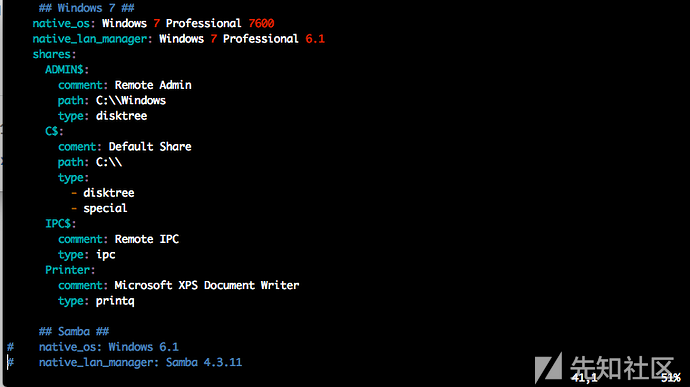

我们可以通过services-available和services-enabled目录来切换这些设置。通过编辑各个yaml文件,可以编辑服务以及它对黑客/机器人的呈现方式。如果您想受到SMB攻击,例如WannaCry,则需要对服务器进行相应的设置,使其接收smb。

# vim services-enabled/smb.yaml

如果要启用默认的Windows 7设置,只需取消Win7对应的注释符即可。其余的,就请尽情发挥自己的创造力吧。

需要我们做的最后一件事情,但绝非最不重要的一件事情就是——让蜜罐运行起来!!!

# /opt/dionaea/bin/dionaea -D

结束语

第一次搭建蜜罐的时候,着实花费了我不少时间;但是第二次的时候,我只用了16分钟。如果读者阅读本文后,在搭建蜜罐时仍有困惑的话,请访问下面的文献:https://dionaea.readthedocs.io/en/latest/run.html。感谢各位的阅读!