克隆合法软件传播加密货币挖矿机

因为加密货币价值不断增长,加密货币挖矿成为一种趋势,网络犯罪分子也抓住了这一机会。使用许多技巧来感染受害者机器并利用受害者机器进行加密货币挖矿来获利。

Comodo研究人员最近发现一起感染用户进行加密货币挖矿的恶意活动。为了感染全球范围内的受害者,攻击者使用合法的应用安装器和备份服务器等。

下图是一个PDFescape软件,许多用户用它来在pdf文件中编辑、添加注释和填表。

正常来看,这是一个合法和“安全”的软件,至少在网络犯罪分子使用它来传播恶意软件之前还是安全的。

有趣的是恶意黑客并不是只假装PDFescape软件,黑客创建了一个恶意克隆版的PDFescape。

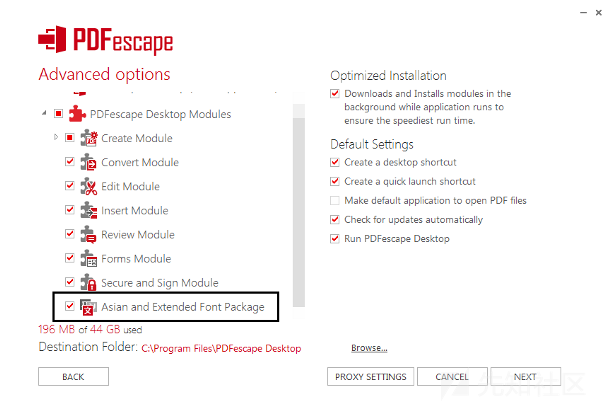

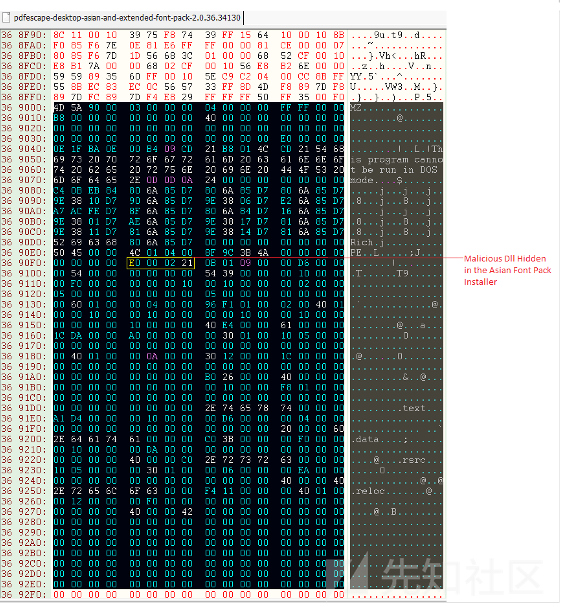

攻击者在控制的服务器上重新创建了软件合作者的基础设施。然后他们复制了所有MSI文件(Windows安装程序包文件),并放置在新创建的服务器上。克隆的软件是原始软件的一个复制品,但有一个小细节做了修改:攻击者反编译并修改了一个MSI文件——一个亚洲的字体包。然后加入了含有加密货币挖矿代码的恶意payload。

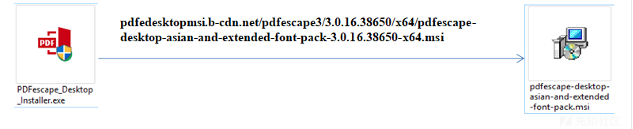

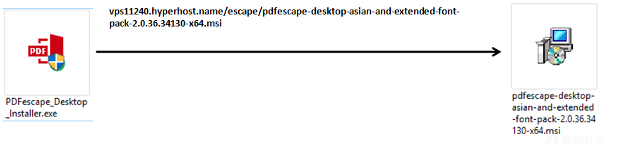

攻击者将PDFescape的原始安装器变成了一个恶意版。

修改后的安装器会将用户重定向到恶意网址,并下载含有隐藏文件的payload。

从中可以看出,修改后的安装器没有原来的数字签名。

动态分析

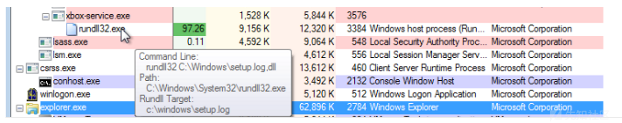

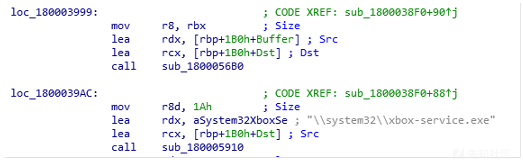

当受害者下载pdfescape-desktop-Asian-and-extended-font-pack后,恶意二进制文件xbox-service.exe就会用run32dll在Windows system32文件夹中释放并执行恶意DLL。伪装成setup.log,恶意DLL隐藏在Windows文件夹中。

下面是过程流:

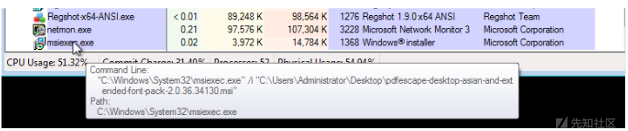

pdfescape-desktop-Asian-and-extended-font-pack.msi会通过下面的命令进行安装:

“C:\\Windows\System32\msiexec.exe” /i

然后安装器会在system32文件夹中释放xbox-service.exe。

释放的xbox-service.exe会以xboxservice服务的形式工作。

然后,在rundll32下以setup.log名运行恶意DLL,使用的命令为:

rundll32 C:\Windows\System32\setup.log.dll

静态分析

修改后的MSI文件会嵌入恶意DLL文件。DLL在Resources中含有两个可执行文件。

这样,DLL文件就会运行恶意进程xbox-service.exe。

DLL payload在安装过程中还会尝试修改Windows HOSTS文件来防止受感染的机器与PDF相关的应用的更新服务器和安全软件进行通信。恶意软件还会尝试避免远程清除和修复受感染的机器。

用恶意DLL修改的HOSTS文件:

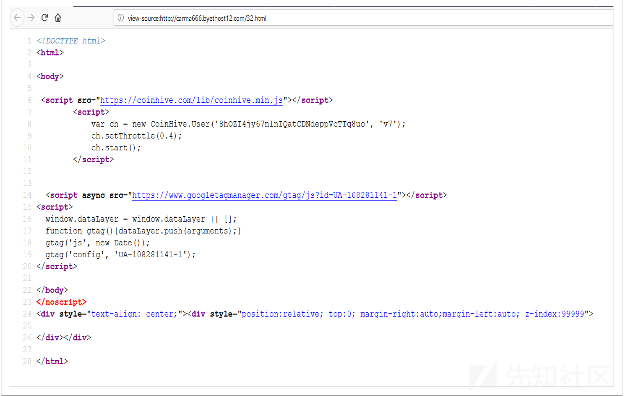

最后,在DLL中,研究人员发现了恶意行为的来源:恶意浏览器脚本。该脚本有一个指向http://carma666.byethost12.com/32.html 的嵌入的链接。

链接指向:

从上图可以看出,链接会下载CoinHive的JS脚本。

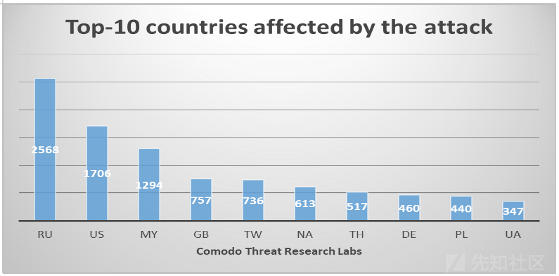

Comodo统计数据显示,共有100个国家的12810个用户受到恶意文件的感染。下图是受感染最多的前10个国家。

本文翻译自:https://blog.comodo.com/pc-security/cryptomining-executed-through-legitimate-software/