以东亚为目标的危险活动追踪报告

本文为翻译稿件,翻译自https://blog.talosintelligence.com/2018/10/tracking-tick-through-recent-campaigns.html摘要

自2016年以来,思科的Talos组织就开始跟踪的一个曾使用apt对韩国和日本进行了网络攻击的组织。 这个小组有几个不同的名字:Tick,Redbaldknight和Bronze Butler。

尽管每个攻击都使用了自定义工具,但Talos已经发掘了

他们工具底层反复使用的攻击手法,并从劫持相关命令和控制(C2)域的交叉部分中解析发现其为同一IP的不同攻击C2。 这些基础架构模式表明Datper,xxmm后门和Emdivi恶意软件系列之间存在相似之处。 在这篇文章中,我们将深入探讨这些相似之处,并研究这些攻击手法的具体过程。

介绍

这个被称为“Tick”,“Bronze Butler”和“Redbaldknight”的APT威胁组织自2016年起开展了针对日本和韩国等东亚国家的间谍活动。 Talos分析了最近的一项活动,其中位于韩国和日本的受感染网站被称为“Datper”的网站所攻击并成为其样本C2服务器,此攻击使受害者计算机上执行了shell命令并且获取到了主机姓名以及驱动的详细信息。Talos在恶意软件系列Datper,xxmm后门和Emdivi之间的共享基础架构中找到了隐藏的链接,并且我们发现恶意软件的成功均归功于上述三个之一。

我们通过VirusTotal工具获得了这个Datper变体。 用Delphi代码编写的样本提交于2018年7月底。尽管我们不清楚确切的攻击媒介,此威胁似乎选择了一个合法但是脆弱的韩国洗衣服务网站来托管他们的C2,如下图:

这个位于whitepia[.]co.kr的网站不使用ssl进行加密与证书验证。这个为C2所使用的特殊URL地址具体访问如下:

hxxp://whitepia[.]co[.]kr/bbs/include/JavaScript.php一旦执行,Datper变体就会创建一个名为“gyusbaihysezhrj”的互斥对象,并从受害者计算机中检索系统信息和键盘布局信息。 之后,该示例尝试向上述C2服务器发出HTTP GET请求,该服务器在撰写本文时已解析为IP为111[.]92[.]189[.]19。

下面是一个访问的详细例子:

GET /bbs/include/JavaScript.php?ycmt=de4fd712fa7e104f1apvdogtw HTTP/1.1

Accept: */*

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko

Host: whitepia[.]co.kr

Cache-Control: no-cache不幸的是,由于在调查过程中,被调查的C2服务器不可用,所以阻碍了Talos更进一步地调查。然而,Talos能够分析2017年之前的一项活动,该活动采用了类似样本,并使用了略有不同的互斥体“d4fy3ykdk2ddssr”。 下图中与2017年活动相关联的所有示例都实现了互斥对象“d4fy3ykdk2ddssr”,而此活动可能会阻止执行期间其他进程的访问。

该活动背后的主谋主要在韩国和日本部署和管理他们的C2基础设施。 经过我们地调查与确认,该组织定期更改其C2设施,除了whitepia[.]co[.]kr外,他们还有识别和渗透位于这些国家/地区的易受攻击网站的历史。我们还发觉了其他用作C2服务器的被攻击网站实例。 恶意软件可能是使用基于Web的攻击来进行传递的,例如drive-by下载或watering hole攻击。 此外,Talos还发现了用作C2服务器的主机,但这些主机可能未连接到受感染的网站。 这表攻击者可能最初在合法获得(可能购买)的主机上部署了他们的C2服务器基础设施。

用作C2域的受感染网站的交叉部分表明其会链接到另一个恶意软件,称为“xxmm后门”(或者“Murim”或“Wrim”),这是一个允许攻击者安装其他恶意软件的恶意代码。 xxmm后门和Datper的GET请求URI路径类似,如下所示:

xxmm backdoor: hxxp://www.amamihanahana.com/diary/archives/a_/2/index.php

Datper: hxxp://www.amamihanahana.com/contact/contact_php/jcode/set.html根据上述调查结果,自2016年以来,这两种工具都在其C2基础设施中使用了位于日本的相同网站。

以xxmm为例,其右侧部分的表格中显示其哈希为:

397a5e9dc469ff316c2942ba4b503ff9784f2e84e37ce5d234a87762e0077e25

从中提取出的PDB调试样例路径为:

C:\Users\123\Documents\Visual Studio 2010\Projects\shadowWalker\Release\BypassUacDll.pdb

C:\Users\123\Documents\Visual Studio 2010\Projects\shadowWalker\Release\loadSetup.pdb

C:\Users\123\documents\visual studio 2010\Projects\xxmm2\Release\test2.pdb

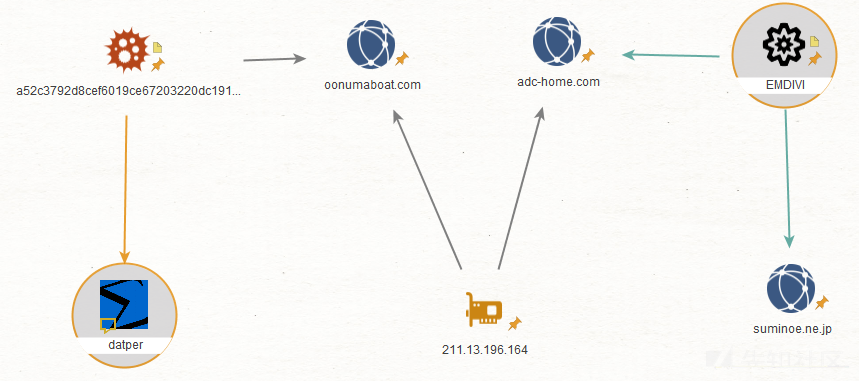

C:\Users\123\Desktop\xxmm3\x64\Release\ReflectivLoader.pdb除了Datper和xxmm后门之间的链接之外,最近在2018年3月编译的Datper变体使用合法网站作为C2,它的IP解析为211[.]13[.]196[.]16 。 这个相同的IP被Emdivi恶意软件家族用作C2基础设施 - 这是一种在受感染机器上打开后门的木马。而此攻击是由背后被称为“Blue termite”的活动支持的。

我们对Datper和Emdivi使用的域的资源记录(RR)进行了DNS查找,并进一步发现这个恶意软件均使用了此IP地址。

总结

Talos对该组织进行的攻击的调查显示:Datper,xxmm后门和Emdivi恶意软件系列之间存在共性。 具体而言,这些相似之处在于利用这些恶意软件进行攻击所使用的C2基础结构。 在这些攻击中使用的一些被劫持的、合法的韩国和日本的C2域主机,并且这些主机可能已被攻击者购买。 利用这些恶意软件的成功攻击可能使受害计算机上运行shell命令,从而导致敏感信息的泄漏。 思科安全产品以多种方式保护我们的客户,详情如下。

详细报道

我们的工作人员进行使用额外的方法进行探测,并将这些威胁列出到下面:

高级恶意软件防护(AMP)非常适合阻止这些恶意软件的执行。

思科云网络安全(CWS)或网络安全设备(WSA)Web扫描器可以避免访问恶意网站,并可以探测这些攻击。

邮件安全模块可以阻挡黑客进行的恶意邮件攻击。

下一代防火墙(NGFW),下一代入侵防御系统(NGIPS)和Meraki MX等网络安全设备可以检测与此威胁相关的恶意活动。

AMP Threat Grid产品有助于识别恶意二进制文件并为所有思科安全产品构建保护。

无论用户是在公司网络上还是在公司网络之外,Umbrella,作为我们的安全互联网网关(SIG),可以阻止用户连接到恶意域、IP和URL。

由于开源SNORTⓇ用户规则的制定,用户可以在Snort.org上购买并下载最新的服务以保持更新。

IOCs

Datper哈希

c2e87e5c0ed40806949628ab7d66caaf4be06cab997b78a46f096e53a6f49ffc

569ceec6ff588ef343d6cb667acf0379b8bc2d510eda11416a9d3589ff184189

d91894e366bb1a8362f62c243b8d6e4055a465a7f59327089fa041fe8e65ce30

5a6990bfa2414d133b5b7b2c25a6e2dccc4f691ed4e3f453460dee2fbbcf616d

7d70d659c421b50604ce3e0a1bf423ab7e54b9df361360933bac3bb852a31849

2f6745ccebf8e1d9e3e5284a895206bbb4347cf7daa2371652423aa9b94dfd3d

4149da63e78c47fd7f2d49d210f9230b94bf7935699a47e26e5d99836b9fdd11

a52c3792d8cef6019ce67203220dc191e207c6ddbdfa51ac385d9493ffe2a83a

e71be765cf95bef4900a1cef8f62e263a71d1890a3ecb5df6666b88190e1e53cxxmm 后门

397a5e9dc469ff316c2942ba4b503ff9784f2e84e37ce5d234a87762e0077e25Emdivi

9b8c1830a3b278c2eccb536b5abd39d4033badca2138721d420ab41bb60d8fd2

1df4678d7210a339acf5eb786b4f7f1b31c079365bb99ab8028018fa0e849f2e用户使用的C&C连接IP地址

202[.]218[.]32[.]135

202[.]191[.]118[.]191

110[.]45[.]203[.]133

61[.]106[.]60[.]47

52[.]84[.]186[.]239

111[.]92[.]189[.]19

211[.]13[.]196[.]164C&C服务器解析的恶意IP地址

hxxp://www.oonumaboat[.]com/cx/index.php

hxxp://www.houeikai[.]or.jp/images/ko-ho.gif

hxxp://www.amamihanahana[.]com/contact/contact_php/jcode/set.html

hxxp://www.amamihanahana[.]com/diary/archives/a_/2/index.php

hxxp://rbb.gol-unkai4[.]com/common/include/index-visual/index.htm

hxxp://www.whitepia[.]co.kr/bbs/include/JavaScript.php

hxxp://www.adc-home[.]com/28732.html

hxxp://www.sakuranorei[.]com.com/blog/index.php