Trickbot新变种分析

Trickbot是一个简单的银行木马,在过去的一段时间内,犯罪分子不断向其添加新的功能。3月份,Trickbot增加了检测绕过和锁屏特征。10月份又加入了password grabber(密码抓取)模块(pwgrab32),可以窃取许多应用和浏览器的访问权限,包括Microsoft Outlook, Filezilla, WinSCP, Google Chrome, Mozilla Firefox, Internet Explorer, Microsoft Edge。受Trickbot新变种影响的用户主要位于美国、加拿大、菲律宾等。

Trickbot模块分析

恶意软件作者在不断地更新Trickbot的模块化结构,恶意软件可以通过从C2服务器下载新的模块,修改配置来完成快速更新。为了更好地理解Trickbot,下面对Trickbot的模块进行分析。

pwgrab32模块

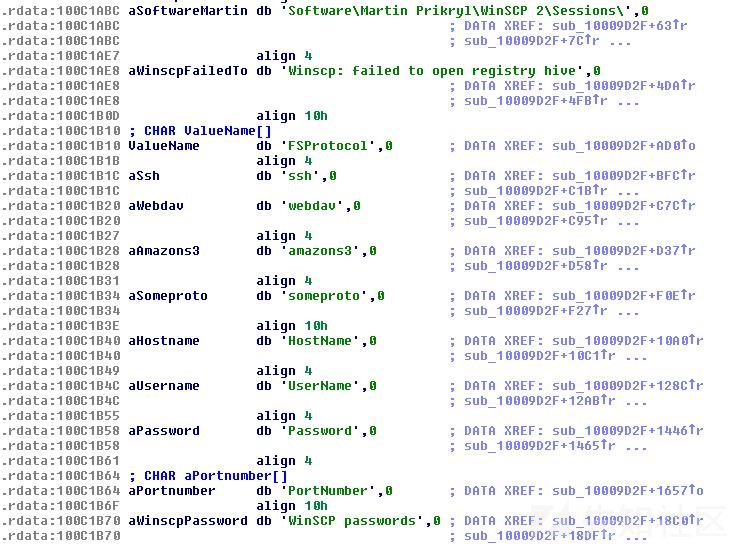

pwgrab32(PasswordGrabber密码抓取)模块是Trickbot新加入的模块,可以从Filezilla, Microsoft Outlook, WinSCP等应用中窃取凭证。

图1. 受感染系统中的Trickbot pwgrab32模块

图2. 从FileZilla中窃取FTP密码的新模块代码

图3. 从Outlook窃取凭证的新模块代码

图4. 从开源 FTP WinSCP窃取凭证的Trickbot

除了从应用中窃取凭证外,Trickbot还可以从Google Chrome, Mozilla Firefox, Internet Explorer, Microsoft Edge等主流的web浏览器应用中窃取以下信息:

- Usernames and Passwords

- Internet Cookies

- Browsing History

- Autofills

- HTTP Posts

图5. 从主流浏览器中窃取密码的Trickbot代码

Trickbot变种并不能从第三方密码管理器应用中窃取密码。研究人员目前正在研究恶意软件是否可以从含有浏览器插件的密码管理器中窃取密码。

shareDll32模块

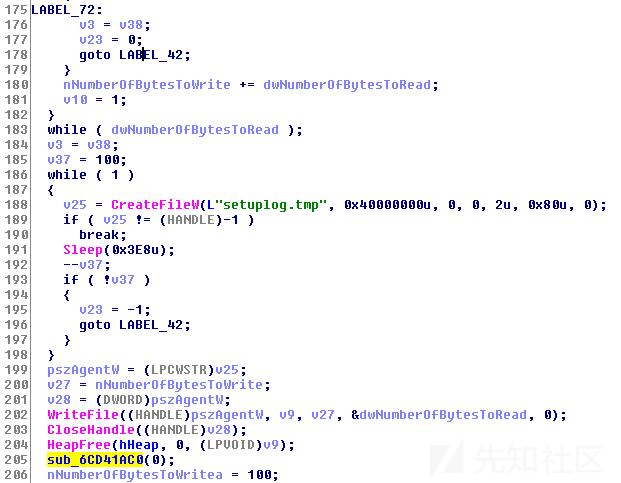

Trickbot用shareDll32模块来通过网络传播(繁殖)。该模块会链接到C2服务器http[:]//185[.]251[.]39[.]251/radiance[.]png来下载一个副本并保存为setuplog.tmp。

图6. Trickbot的shareDll32模块连接C2服务器下载副本

图7. 下载的文件保存为setuplog.tmp

shareDll32模块然后用WNetEnumResource和GetComputerNameW枚举和找出连接到相同域名的系统。

图8. 用WNetEnumResource和GetComputerNameW枚举和找出连接到相同域名的系统的代码

然后文件setuplog.tmp会被复制到机器或系统中的管理共享中。

图9. 复制到管理共享中的setuplog.tmp

为了让恶意软件更加持久,自动启动服务会使Trickbot恶意软件在机器启动时自动启动。该服务也有以下名字:

- Service Techno

- Service_Techno2

- Technics-service2

- Technoservices

- Advanced-Technic-Service

- ServiceTechno5

wormDll模块

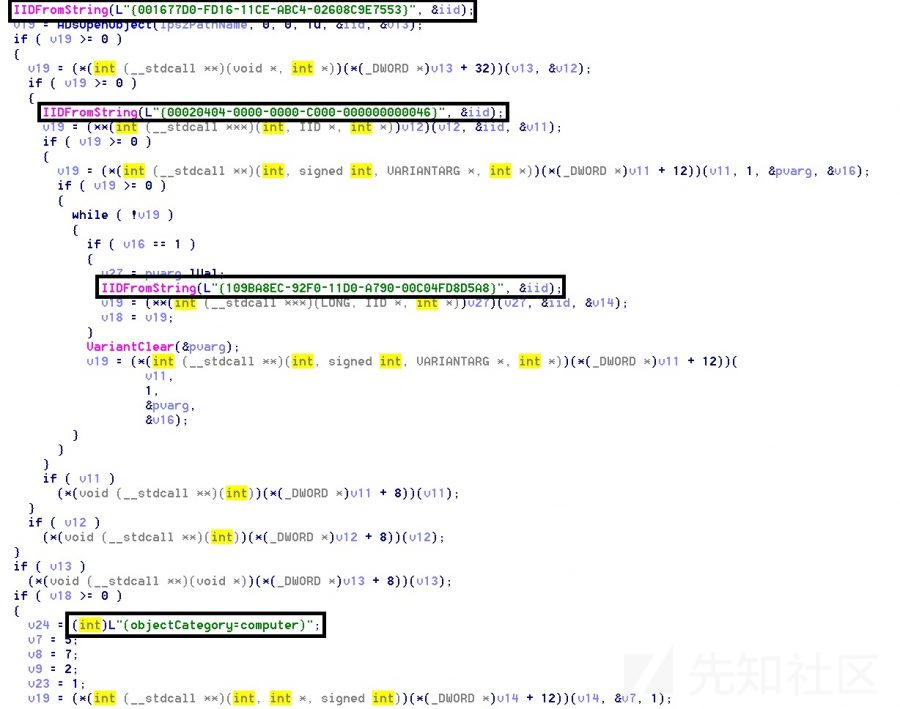

wormDll32模块会尝试用NetServerEnum和LDAP查询来识别出服务器和域名控制器。Trickbot蠕虫般的传播能力最早是2017年Flashpoint的研究人员发现的。

图10. 用NetServerEnum识别域中的工作站和服务器的代码

图11.用LDAP查询识别网络中的域控制器的代码

图12. 用LDAP查询识别网络中的非域控制器的机器的代码

研究人员发现又一个可能的SMB协议实现使用了pysmb,对老版的windows操作系统和IPC shares使用NT LM 0.12查询。但该功能应该还在开发中。

图13. 可能的SMB通信

networkDll32

Trickbot使用该加密模块来扫描网络并窃取相关的网络信息。networkDll32模块会执行下面的命令来在受害者系统上收集信息:

图14. networkDll32模块执行命令来收集网络信息

Wormdll32模块

Wormdll32模块是Trickbot用来通过SMB和LDAP查询进行传播的加密模块。它与模块wormDll一起在网络上传播。

importDll32模块

importDll32模块负责窃取浏览器数据,包括浏览历史、cookies、插件等。

systeminfo32模块

成功安装后,Trickbot会收集操作系统、CPU、内存信息、用户账户、安装的程序和服务等信息。

mailsearcher32模块

mailsearcher32模块会搜索受感染系统中的文件来收集邮箱地址来进行信息窃取。

收集邮箱地址用于垃圾邮件相关的活动是恶意软件的常见行为。但Kryptos研究最近发现Emotet银行木马不仅窃取邮箱地址,还会窃取Outlook接收和发送的邮件。之前的研究发现Emotet也负责传播Trickbot的这一变种。

injectDll32模块

injectDll32是一个加密模块,负责监控银行应用可能使用的网址。也会用反射型DLL注入技术来讲代码注入到目标进程中。

injectDll32会用两种凭证窃取方法来监控银行相关的网站:

- 一是,当用户登陆到任一监控的银行网站后,Trickbot发送POST请求到C2服务器来提取用户的登陆凭证。

- 二是,Trickbot会监控用户是否访问特定的银行相关的网站,比如

C. Hoare & Co bank, St. James’s Place Bank, Royal Bank of Scotland,如果有,就讲用户重定向到伪造的钓鱼网站。

Trickbot监控的银行URL包含美国、加拿大、英国、德国、澳大利亚、奥地利、爱尔兰、伦敦、瑞士等。

Trickbot其他技术

Trickbot主要通过恶意垃圾邮件活动发送。恶意软件会通过执行特定命令和修改注册表的方式关闭微软内置的反病毒软件Windows Defender。

还会中止Windows Defender相关的进程MSASCuil.exe, MSASCui.exe,和反监控软件工具Msmpeng.exe。同时又自动开始机制,首次执行后每隔10分钟就会执行一次。

恶意软件会关闭以下反恶意软件服务:

- MBamService (Malwarebytes-related Process)

- SAVService (Sophos AV-related process)

反分析功能会检查系统,如果发现pstorec.dll, vmcheck.dll, wpespy.dll, dbghelp.dll等特定的模块就中止运行。

IoC

Trickbot C2服务器

103[.]10[.]145[.]197:449

103[.]110[.]91[.]118:449

103[.]111[.]53[.]126:449

107[.]173[.]102[.]231:443

107[.]175[.]127[.]147:443

115[.]78[.]3[.]170:443

116[.]212[.]152[.]12:449

121[.]58[.]242[.]206:449

128[.]201[.]92[.]41:449

167[.]114[.]13[.]91:443

170[.]81[.]32[.]66:449

173[.]239[.]128[.]74:443

178[.]116[.]83[.]49:443

181[.]113[.]17[.]230:449

182[.]253[.]20[.]66:449

182[.]50[.]64[.]148:449

185[.]66[.]227[.]183:443

187[.]190[.]249[.]230:443

190[.]145[.]74[.]84:449

192[.]252[.]209[.]44:443

197[.]232[.]50[.]85:443

198[.]100[.]157[.]163:443

212[.]23[.]70[.]149:443

23[.]226[.]138[.]169:443

23[.]92[.]93[.]229:443

23[.]94[.]233[.]142:443

23[.]94[.]41[.]215:443

42[.]115[.]91[.]177:443

46[.]149[.]182[.]112:449

47[.]49[.]168[.]50:443

62[.]141[.]94[.]107:443

68[.]109[.]83[.]22:443

70[.]48[.]101[.]54:443

71[.]13[.]140[.]89:443

75[.]103[.]4[.]186:443

81[.]17[.]86[.]112:443

82[.]222[.]40[.]119:449

94[.]181[.]47[.]198:449SHA256

TSPY_TRICKBOT.THOIBEAI:

806bc3a91b86dbc5c367ecc259136f77482266d9fedca009e4e78f7465058d16