Kraken勒索软件分析

最近几个月,Kraken Cryptor勒索软件有了显著的进展。Kraken最早是8月中旬出现在地下论坛。9月中旬,就被放在了SuperAntiSpyware的网站上,伪装成安全解决方案来感染想要下载防监听软件的用户系统。9月下旬,研究人员nao_sec发现Fallout Exploit Kit开始传播Kraken。

研究人员还发现了与Kraken相关的用户ThisWasKraken有一个有偿账户(paid account)。paid account在地下论坛是很常见的,拥有有偿账户的恶意软件开发者一般都是等级很高的论坛成员或高度可信的成员。

Kraken Cryptor开发者请求加入Fallout Exploit Kit.

Kraken Cryptor公告

勒索软件公告的内容是俄语的,有以下特征:

- C# (.NET 3.5)编码

- 大小约为

~85KB - 全自动化

- 可以收集系统信息

- 可以对文件大小限制进行加密

- 加密速度更快

- 使用多种加密算法混合来完全更加安全和快速的加密,每个文件都有一个唯一的密钥

- 可以使用网络资源,为加密非操作系统盘的所有文件添加扩展绕过模式

- 无法通过恢复中心或免费工具恢复数据

- 加入了反调试、反取证方法

Kraken的商业模式类似勒索软件即服务(Ransomware-as-a-Service,RaaS)。分支成员每隔15天就可以更新一个版本,以确保payload不会被反病毒软件检测到。

当受害者请求免费的解密测试时,分支成员每隔应发送受害者的文件和对应的密钥到Kraken Cryptor勒索软件支持服务。该服务会解密文件并发送给分支成员,然后分支成员再转发给用户。受害者在支付了所有赎金之后,分支成员发送收到的赎金百分比到RaaS开发者来获取解密key,然后分支成员再转发给受害者。

研究人员发现开发者的收益比率已经从v1版本的25%降低到v2版本的20%。开发者这么做的目的可能是为了开发更多的下线。如果想加入该项目,潜在的分支成员必须填一个表格并支付50美元。

Kraken论坛公告中称,该勒索软件不能用于以下国家:

- 亚美尼亚

- 阿塞拜疆

- 白俄罗斯

- 爱沙尼亚

- 格鲁吉亚

- 伊朗

- 哈萨克斯坦

- 吉尔吉斯斯坦

- 拉脱维亚

- 立陶宛

- 摩尔多瓦

- 俄罗斯

- 塔吉克斯坦

- 土库曼斯坦

- 乌克兰

- 乌兹别克斯坦

10月21日,Kraken开发者发布了v2版本,同时发布了受害者分布图:

从中可以看出排除的国家列表中也有感染。

视频推广

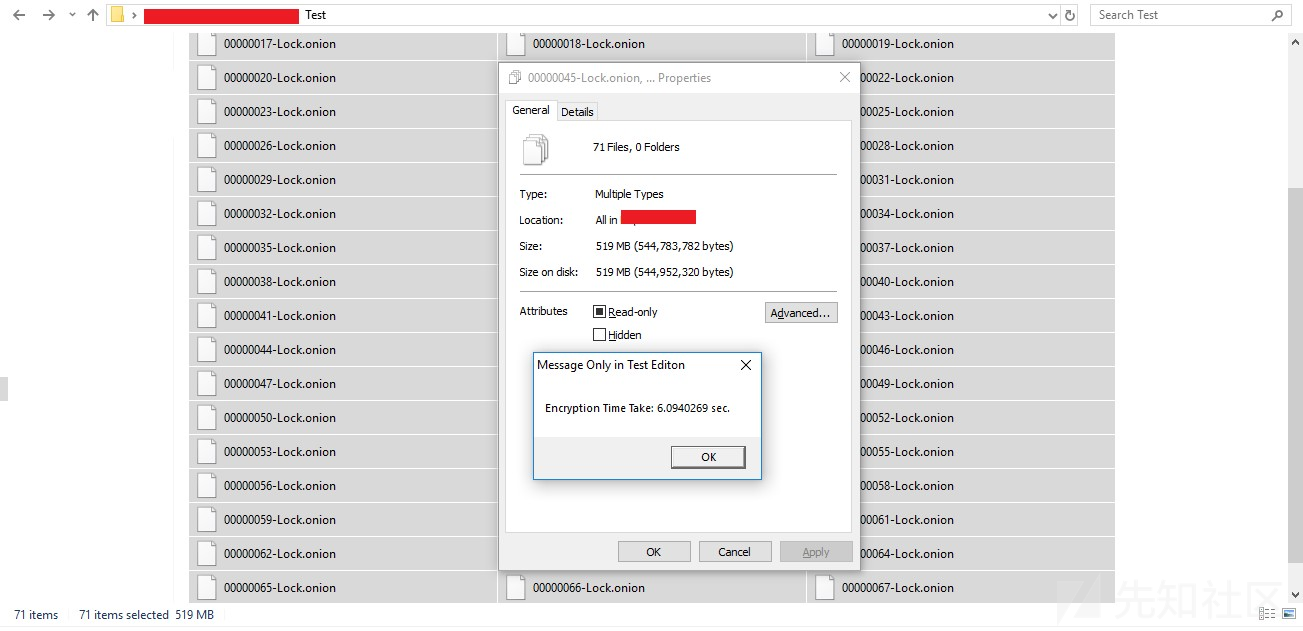

第一个公开发布的Kraken Cryptor是v1.2,第二个版本是v2.07。为了推广该勒索软件,恶意软件作者还创建了一个视频来推广恶意软件的能力。研究人员分析了视频的元数据,认为作者是与第一版本v1.2同时发布的。

视频中,恶意软件开发者证明了Kraken加密数据的速度非常快:

Kraken勒索软件执行过程图

攻击者分析

Mcafee和Recorded Future的研究人员一起分析了ThisWasKraken在论坛发的所有帖子。因为所有帖子都是俄语的,因此研究人员断定ThisWasKraken的母语肯定不是俄语和英语。根据帖子的内容,研究人员推断攻击者可能使用了自动翻译服务,因为出现了很多的词汇错误。相比俄语,攻击者对英语更加熟练,但在句子结构和拼写上仍然存在错误。勒索信中也有英语拼写错误。

ThisWasKraken应该是团队成员,但并不直接参与勒索软件开发。Jabber账户为thiswaskraken@exploit[.]im,是面向用户的,所有产品细节都联系产品支持团队teamxsupport@protonmail[.]com。

赎金支付

比特币是目前唯一支持的货币。研究人员发现了许多与该攻击活动相关的钱包地址。Kraken开发者选择在线赌博网站BitcoinPenguin作为其主要的洗钱方式。但常见的网络犯罪分子都不会选择这种方式,而是选择传统的加密货币交易所。研究人员分析其中的一个原因应该是BitcoinPenguin不对会员身份进行验证。

与Kraken相关的比特币交易,其父钱包为3MsZjBte81dvSukeNHjmEGxKSv6YWZpphH

Kraken Cryptor

勒索软件会快速对磁盘上的数据进行加密,并用外部攻击来擦除文件适文件恢复变得很难。

Kraken Cryptor感染方法

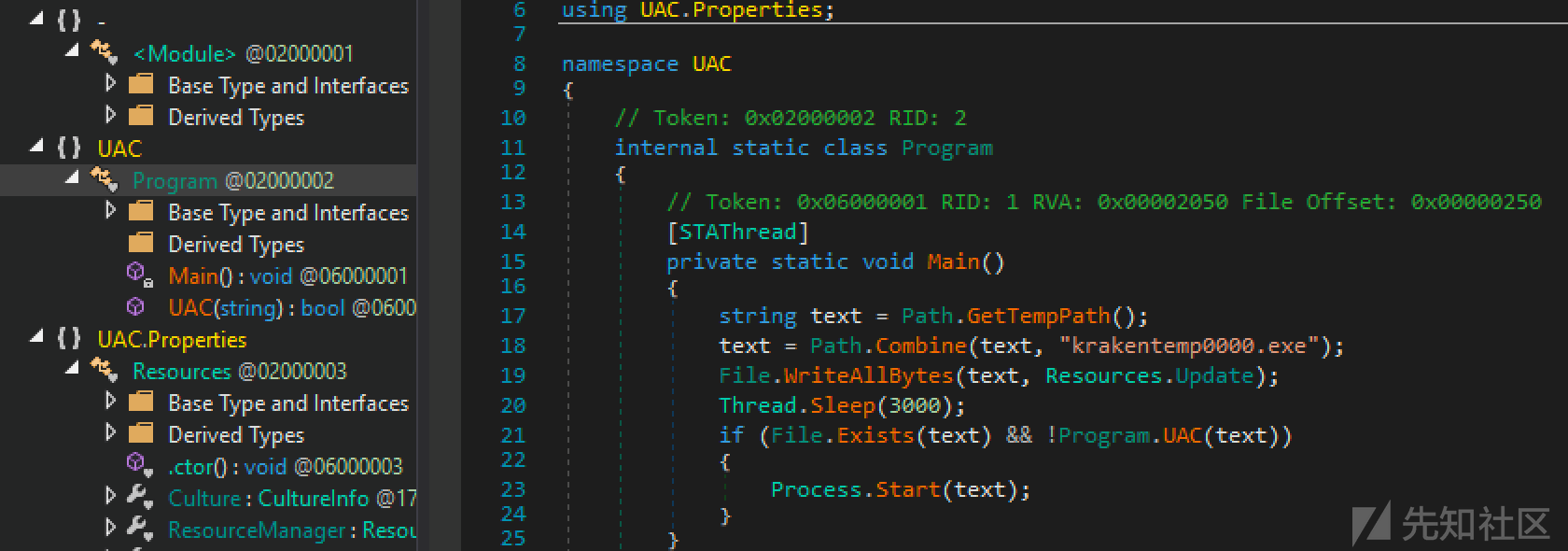

勒索软件用Windows Event Viewer来实现用户账户控制(user account control,UAC)绕过。UAC绕过也是其他恶意软件家族常用的绕过技术,对恶意软件执行来说非常有效。

该技术的详细解释参见https://enigma0x3.net/2016/08/15/fileless-uac-bypass-using-eventvwr-exe-and-registry-hijacking/ 。

研究人员分析了Kraken勒索软件样本,发现该勒索软件仍在测试阶段,因为有添加和移除选项。勒索软件在感染过程中有一个保护功能以避免自己把自己删除:

“C:\Windows\System32\cmd.exe” /C ping 127.0.0.1 -n 3 > NUL&&del /Q /F /S “C:\Users\Administrator\AppData\Local\Temp\krakentemp0000.exe”这一步是为了预防研究人员和终端保护软件在受感染的机器上捕获该文件。

Kraken会用随机名来加密用户文件并释放要求受害者支付赎金来恢复文件的勒索信。McAfee研究人员建议不要支付赎金,因为这会进一步推动更多勒索软件的发展。

Kraken勒索信息

每个文件扩展都是不同的,该技术也被特定的勒索软件家族使用来绕过终端保护系统。

通过利用套件传播的Kraken用Event Viewer绕过UAC,在受害者系统上释放文件,并通过UAC绕过方法来执行。

利用套件传播的二进制文件

二进制文件的作者在v1版本编译过程中忘记删除PDB索引了,而该文件与Kraken Cryptor是有关系的:

早期版本含有下面的路径:

C:\Users\Krypton\source\repos\UAC\UAC\obj\\Release\UAC.pdb.

之后的版本会释放PDB路径和Kraken加载器。

使用SysInternals工具

Kraken勒索软件的一个独特的特征是使用了SDelete,使用.bat文件类执行特定的操作,使文件恢复变得非常困难:

Kraken从Sysinternals网站下载了SDelete,加入了接收EULA的注册表来避免弹窗,并用下面的参数执行:

sdelete.exe -c -z C

SDelete batch文件用0覆写了驱动上所有的空闲空间、删除影子卷副本、关闭恢复重启选项、300s后重启系统等方式使文件恢复变得非常困难。

Netguid比较

Kraken的早期版本在直接执行前会通过加载器传播。加载器含有一个特定的netguid。通过netguid研究人员在VirusTotal找出了Kraken加载器的其他样本:

不仅加载器有特定的netguid,Kraken的编译版本也共享一个netguid,研究人员依据此找出了更多的样本:

版本比较

Kraken在每个版本中都用配置文件来设定勒索软件的变量。

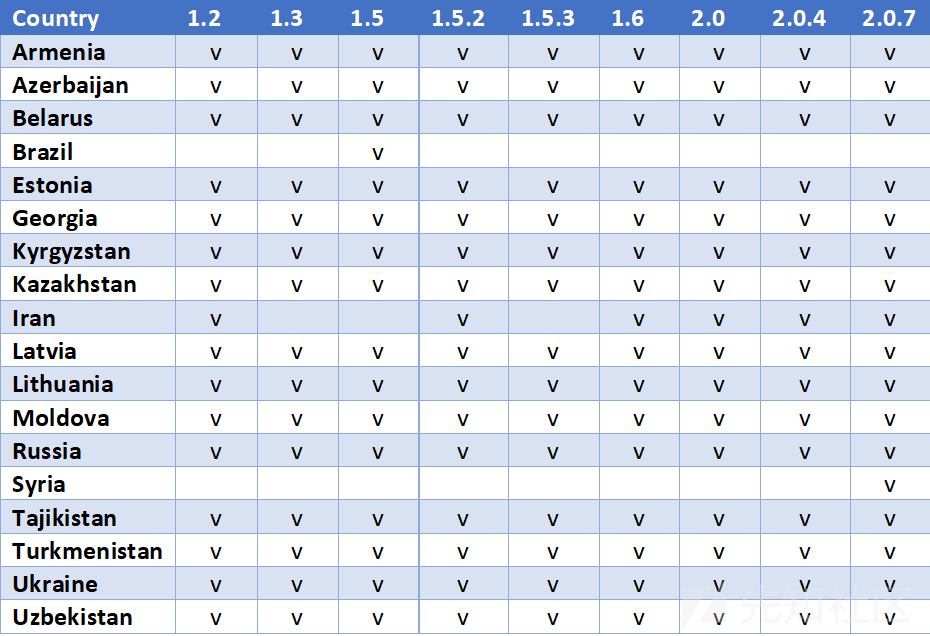

基于配置文件,研究人员发现了Kraken的9个版本:

2

3

5

5.2

5.3

6

0

0.4

0.7通过提取不同版本的配置文件,研究人员建立了下面的特征一览表:

研究人员发现所有的版本中都含有一些相同的选项,只有反病毒保护和反取证能力又去被。最新的Kraken 2.0.7版本中修改了配置方案。

Kraken的配置文件中还列出了不适用的国家名单。其中巴西和叙利亚不在前面的名单中。

所有Kraken发布版都排除了相同的国家,除了巴西、伊朗和叙利亚。对叙利亚来说,研究人员认为Kraken的攻击者与GandCrab背后的攻击者有某种联系,而GandCrab最近就对叙利亚的受害者公开了解密密钥。

Version 2.0.7

下面是最新的v2.0.7版本的配置方案:

该版本的可选项更多,研究人员认为该版本比其他版本更具可配置性。

APIs和统计数据

其中一个新特征是记录受害者数量的公有API:

另一个API是记录特定统计数据的隐藏服务:

二进制文件中可以很容易地找出Onion URL:

Kraken使用的终端和浏览器都硬编码在配置文件中了:

Kraken会从受害者设备中收集以下信息:

- 状态

- 操作系统

- 用户名

- 硬件ID

- IP地址

- 国家

- 城市

- 语言

- HDCount

- HDType

- HDName

- HDFull

- HDFree

- Privilege

- Operate

- Beta

基础设施

从v1.2版本到v2.04,Kraken都是通过blasze[.]tk下载其他文件的。该站点使用了Cloudflare保护来预防DDOS攻击:

该域名在以下国家是不能访问的: