追踪溯源:分析Lazarus恶意软件的起源

追踪溯源:分析Lazarus恶意软件的起源

原文链接:https://www.intezer.com/paleontology-the-unknown-origins-of-lazarus-malware/

0x00 简介

McAfee和Intezer联合开展的研究证明,来自朝鲜的某个攻击小组Lazarus一直在恶意软件工具集中重复使用代码,现在全球安全研究人员都知道这个事实。 研究人员和逆向工程师在分析恶意软件的过程中,发现恶意软件代码存在一种共同模式。 众所周知,攻击者所使用的是开源项目,比如我们在另一篇文章中记载的CodeProject,或者像Gh0st RAT这样的开源RAT。

根据研究人员的描述,大家一直都认为这段代码最早由朝鲜创建,从2007年开始活跃至今。 我们最近在VirusTotal上通过我们的Vaccine功能(Yara签名)发现了一些样本,样本的检测结果可追溯至2016年,通过这种方式我们找到了朝鲜攻击者工具集的起源:一个名为CasperPhpTrojan的开源RAT,该开源项目可在中文网站上获取。

0x02 CasperTroy

最开始时,我们在野外发现的这个样本与Lazarus组织的签名匹配,并且只有3/65的检测率。 在Intezer Analyze™中检查后,我们看到了该样本与Red Gambler存在代码重用现象,这与AhnLab最初公布的结果一致。

https://analyze.intezer.com/#/analyses/47eff0cd-fc54-44c4-ba33-18e0ae21f3ca

在特洛伊木马中,我们还可以看到该模块的内部名称为DllTroy.dll,这与Lazarus的已知特征有关。

字符串重用是我们这次研究的基础,并将很快揭晓CasperTroy名称的来源。 许多攻击活动、Operation Troy(从2011年开始的某次Lazarus攻击活动)所使用的典型Lazarus样本以及攻击组织武器库中的另一款工具Prioxer中都存在重复使用的字符串。

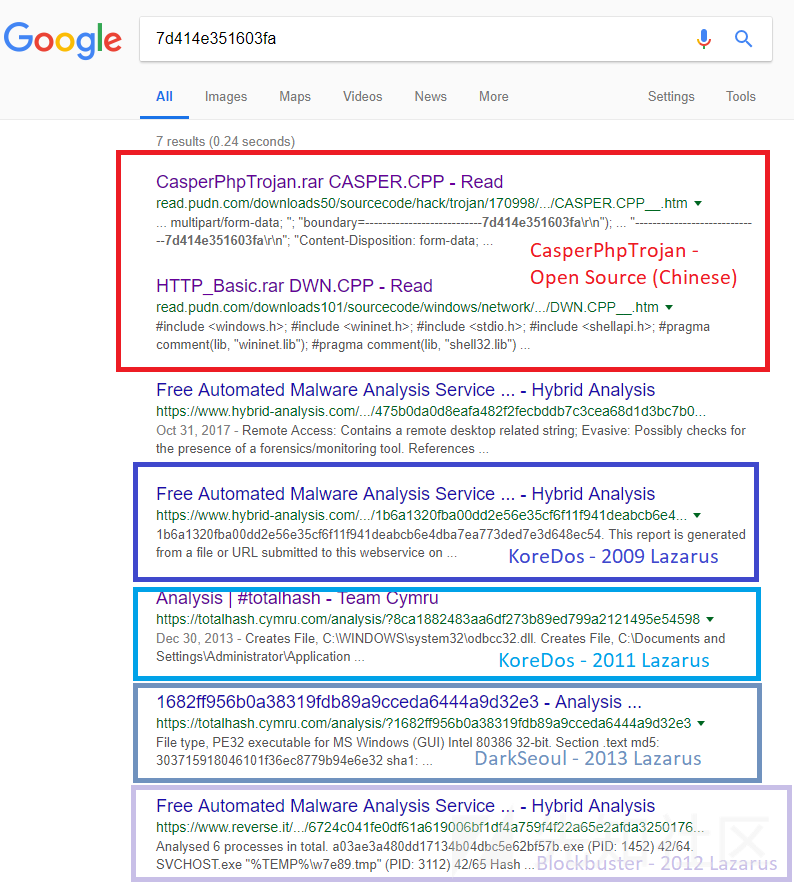

我们看到重复的字符串,决定在Google上搜索7d414e351603fa,只找到了7个结果,这将带我们进入本研究的下一个主题 :朝鲜的恶意软件工具集源自哪里?

0x03 CasperPhpTrojan来源

这个开源木马CasperPhpTrojan的源代码最初发布在中国开源项目网站pudn[.]com上。 我们下载了源代码,阅读并编译整个代码,发现可以在Lazarus恶意软件中识别出类似特征。 我们想通过比较原始代码和不同Lazarus二进制文件的反汇编来向大家展示我们收集的一些证据。 此外,大部分证据都记录在之前的文章中,文中我们提到代码中存在一些奇怪特征,并且相同的代码是不断被重复使用:即使代码存在错误也依然如此,如下的第三个案例所示。

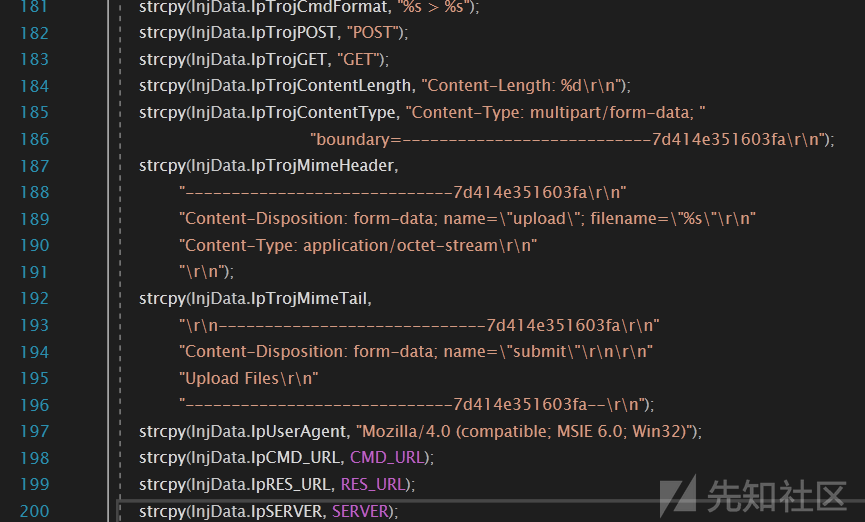

1、HTTP头部(各种攻击活动及恶意软件)

(CASPER.CPP)

(不同Lazarus样本反汇编后的结果)

2、TrojUploader函数

(casper_trojan.cpp)

(TDrop样本)

3、GetProcAddress(LoadLibrary(“Kernel32.dll”), “GetProcAddress”);

(CASPER.CPP)

(2014及2017年的Lazarus样本)

4、API解析过程

(casper_inject.cpp)

(各种Lazarus样本)

0x04 总结

尽管Lazarus对CasperPhpTrojan进行了许多修改,但主要架构基本相同。我们相信,当源代码在正确的环境下使用正确的标志进行编译时,可以发现编译出的代码和Lazarus二进制文件之间存在更多相关性。 看上去该恶意软件是攻击者工具集的基础,这也是为什么在与迈克菲关于朝鲜的全面研究中我们会发现Lazarus恶意软件之间存在如此多代码复用特征的原因所在。 大家可以在您可能希望在我们的DPRK时间线上了解我们分析出的攻击时间表以及代码复用的相关文件。

0x05 IOC

CasperTroy(2016)释放器:

458ffcc41959599f8dab1fd4366c9a50efefa376e42971c4a436aa7fd697a396

d1cf03fbcb6471d44b914c2720821582fb3dd81cb543f325b2780a5e95046395CasperTroy(2016)RAT:

ec73fe2ecc2e0425e4aeb1f01581b50c5b1f8e85475c20ea409de798e6469608

c62ec66e45098d2c41bfd7a674a5f76248cf4954225c2d3a2cfcd023daa93522

926a2e8c2baa90d504d48c0d50ca73e0f400d565ee6e07ad6dafdd0d7b948b0eCasperTroy C&C地址:

http://ready-jetkorea[.]com/data/file/pop/write_ok.php

http://plsong[.]com/xe/addons/counter/conf/write_ok.php共享代码的样本:

TDrop f4b7b36e9c940937748d5bba3beb82b7c3636f084e5e913c7a5ad3ad623ffbc5

MYDOOM 1b6a1320fba00dd2e56e35cf6f11f941deabcb6e4dba7ea773ded7e3d648ec54

KoreDos 068b89e2ec5655d006f2788ea328e5f12bd57ba761ee03c4de2fb0aa01c92c7f

DarkSeoul 4915f53221dc7786710a7a82a9cb00cf8468e0d1155a1355c9eb17e8cddfd265